Как проверить диагностическую карту техосмотра по базе РСА в 2020

При покупке автомобиля, а вместе с ним и диагностической карты, следует убедиться в том, что документ не является «пустышкой», и техосмотр был действительно произведен. Убедиться в отсутствии обмана можно, самостоятельно сделав запрос в системе РСА. Если техосмотр был выполнен, сведения о нем будут содержаться в ЕАИСТО.

Что это такое

Для получения полиса ОСАГО или для совершения каких – либо юридических сделок с автомобилем, необходим, чтобы у владельца была на руках техкарта, которая оформляется только компетентным специалистом. Это официальный документ, являющийся подтверждением того, что технологическая проверка авто была пройдена.

Карта составляется на листе формата А4 и содержит данные в табличной форме. Обязательно должны быть занесены результаты проверки основных узлов машины, которые служат для обеспечения безопасности.

В конце таблицы указывается срок действия результатов. По его окончании владелец должен снова предоставить автомобиль для технического осмотра. Проверить результаты осмотра можно, не обращаясь ни в какие учреждения, достаточно лишь зайти на сайт базы РСА и ввести вин – код или государственный номер машины.

Еще несколько лет назад проводить техосмотр можно было лишь после получения страхового полиса, но сегодня действуют иные правила, и получить полис ОСАГО при отсутствии диагностической карты водителю не удастся.

Все данные, полученные экспертом в процессе проверки, заносятся в единую базу ЕАИСТО, которая находится в ведении ГИБДД. Информация сохраняется в течение пяти лет, после чего должна быть обновлена.

Какие сведения содержит

Документ, подтверждающий, что технический осмотр был пройдет, составляется в двух экземплярах, один из которых остается у оператора, второй передается владельцу автомобиля. Возможно составление карты как в бумажном, так и в электронном виде.

Карта может быть распечатана как на обычной бумаге, так и на специальном бланке, имеющим высокую степень защиты. Однако, карта будет иметь законную силу лишь в том случае, если при ее составлении были соблюдены все правила и нормы.

Так, в документе должна быть отображена следующая информация:

- Информация о гражданине, являющимся собственником транспортного средства.

- Идентификационный, уникальный номер документа.

- Заключение проверяющего.

- Отметка, повествующая о том, что машина была зарегистрирована в ГИБДД.

- Печать и подпись оператора.

Если в готовом документе были обнаружены какие – либо недочеты и ошибки, они должны быть исправлены в обязательном порядке, в течение двадцати дней с момента получения документа на руки.

Таблица, в которую вписываются данные при проведении технического осмотра авто, содержит более 70 пунктов.

Технический осмотр проводится в несколько этапов:

- сопоставление данных, указанных в сопроводительных документах на авто;

- проверка соответствия авто заявленным в документации параметрам;

- диагностика узлов, агрегатов, отвечающих за исправную работу транспортного средства;

- оформление документации, в том числе и технической карты.

Чтобы проведение осмотра было возможным, владелец авто должен предъявить несколько документов:

- Свой российский паспорт.

- Свидетельство, выданное при регистрации машины в ГИБДД.

- Документ, дающий право на владение данной машиной.

Диагностическая карта заполняется следующим образом:

- Обязательно должна быть указана контактная и персональная информация об операторе ТО, проводящем техническую экспертизу.

- Должны быть указаны данные об автомобиле: год выпуска, номера рамы и кузова, регистрационный номер, серия и номер ПТС.

Диагностическая карта заполняется по мере проверки автомобиля. В соответствующих пунктах анкеты ставятся «галочки» или указывается развернутая информация.

Как проверить диагностическую карту техосмотра по базе РСА

В случае, если карта была куплена у мошенников, даже если она была добавлена в базу, через несколько дней ее удаляют, а полис ОСАГО оказывается недействительным и не может быть использован по назначению.

Так, при проверке через базу ЕАИСТО, водитель машины сможет узнать следующие сведения:

- имеется ли действующая карта в базе и когда она была добавлена;

- уникальный регистрационный номер;

- вин – код машины;

- дата проведения технического осмотра авто;

- дата окончания осмотра.

Для того, чтобы получить информацию, нужно ввести вин – номер машины или государственный номер, выданный при регистрации в ГИБДД.

Также можно провести проверку по официальным базам, представленным на сайтах:

- ГИБДД.

- Компания ОСАГО.

- Федеральная служба судебных приставов.

- ФТС.

Чтобы проверить подлинность ПТС, нужно обратить внимание на:

- правильность пропечатки орнамента по краям технического паспорта;

- качество голограммы. Если документ подлинный, она будет высоко качества, четкая;

- на обратной стороне страницы ПТС должен быть пробит узор — тиснение, который можно прощупать рукой;

- также документ должен иметь водяной знак «RUS».

Также проверить номер карты можно в любом офисе страховой компании, осуществляющей выдачу страховых полисов или кабинете ТО.

Наиболее удобной и часто используемой является проверка по государственному номеру, получаемому при регистрации авто в ГИБДД. Ввести этот номер можно легко и быстро, поскольку он состоит из восьми или десяти цифр.

Однако, данный вид проверки может быть осуществлен только в том случае, если техосмотр проводится повторно, а авто уже было поставлено на учет, в ином случае придется выбрать другой способ проверки информации – по вин – номеру. Результат по запросу можно получить практически сразу, после того, как введенная информация будет обработана.

Для чего нужно

Срок, в течение которого данные о проверке должны быть выложены в базу, законом не устанавливается, чаще всего, результаты можно получить через 2-4 дня. Однако, если обнаружится, что документ о проведении техосмотра фальшивый или содержит недостоверную информацию, его блокируют.

После того, как диагностическая карта получена и найдена в базе, владелец авто может:

- Узнать номер авто и его модель, а также уточнить срок действия диагностической карты.

- Сделать выводы о недобросовестности оператора ТО, если карта не была добавлена в систему и обратиться к другому специалисту до посещения офиса страховой компании.

Недостаточно просто купить авто и ездить на нем, чтобы не возникало никаких проблем с ГИБДД, нужно соблюдать все правила и оформлять нужные документы, в том числе и диагностическую карту, которая выдается после проведения техосмотра, в ходе которого определяется общее состояние машины и делаются выводы о том, пригодна ли она к использованию.

Диагностическая карта обязательно должна быть оформлена для того, чтобы владелец авто мог получить страховой полис КАСКО или ОСАГО, что является обязательным.

Все время иметь при себе карту не нужно, сотрудник ГИБДД может проверить ее наличие в любой момент по базе данных. Если возник страховой случай, и полис действительный, но карту необходимо заменить, согласно действующим правилам, в страховой компании обязаны это сделать, однако придется потратить больше времени на подготовку документов.

Компенсация в таком случае выплачивается по протоколу ГИБДД, а наблюдение за процессом выплат осуществляет РСА.

Менять ОСАГО нужно ежегодно.

Чтобы не попасть на удочку мошенников, обращаться следует только в те СТО, которые одобрены ГИБДД – полный перечень приводится на официальном сайте. Сотрудник инспекции также может оказать водителю помощь при проверке подлинности выданного техпаспорта.

Заниматься оформлением документа следует заблаговременно, с учетом окончания срока действия страхового полиса. Это позволит не остаться без компенсации, если наступит страховой случай, а полис окажется недействительным.

На техническую проверку авто в целом уходит около получаса, однако получить карту так быстро не удастся, сведения о проверке поступают в базу РСА в течение нескольких дней.

Данные в базу заносятся моментально, поэтому, если их там нет, но продавец уверяет, что они появятся через несколько дней, верить не стоит, также как и приобретать карту. Проверка проводится быстро и легко, нужно лишь нажать несколько кнопок и получить результат. Диагностическую справку чаще всего требуют при выдаче страховки, а чтобы не оказаться в глупой ситуации, следует заранее проверить ее наличие в базе.

Видео: Как проверить диагностическую карту техосмотра

Внимание!

- В связи с частыми изменениями в законодательстве информация порой устаревает быстрее, чем мы успеваем ее обновлять на сайте.

- Все случаи очень индивидуальны и зависят от множества факторов. Базовая информация не гарантирует решение именно Ваших проблем.

Поэтому для вас круглосуточно работают БЕСПЛАТНЫЕ эксперты-консультанты!

- Задайте вопрос через форму (внизу), либо через онлайн-чат

- Позвоните на горячую линию:

ЗАЯВКИ И ЗВОНКИ ПРИНИМАЮТСЯ КРУГЛОСУТОЧНО и БЕЗ ВЫХОДНЫХ ДНЕЙ.

Проверить полис ОСАГО Согаз на подлинность через РСА

Проверить полис ОСАГО Согаз можно по всем открытым источникам РСА. Из официальных баз данных можно получить информацию о страховщике, страховом договоре, периодах его действия, допущенных водителях, а также о самом транспортном средстве. В зависимости от типа проверки потребуются реквизиты полиса, водительского удостоверения, ПТС и другие. Отсутствие данных в системе на протяжении длительного времени может свидетельствовать о поддельном характере проверяемого ОСАГО.

Из официальных баз данных можно получить информацию о страховщике, страховом договоре, периодах его действия, допущенных водителях, а также о самом транспортном средстве. В зависимости от типа проверки потребуются реквизиты полиса, водительского удостоверения, ПТС и другие. Отсутствие данных в системе на протяжении длительного времени может свидетельствовать о поддельном характере проверяемого ОСАГО.

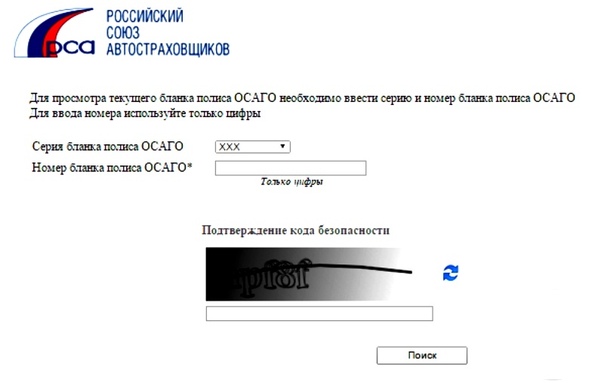

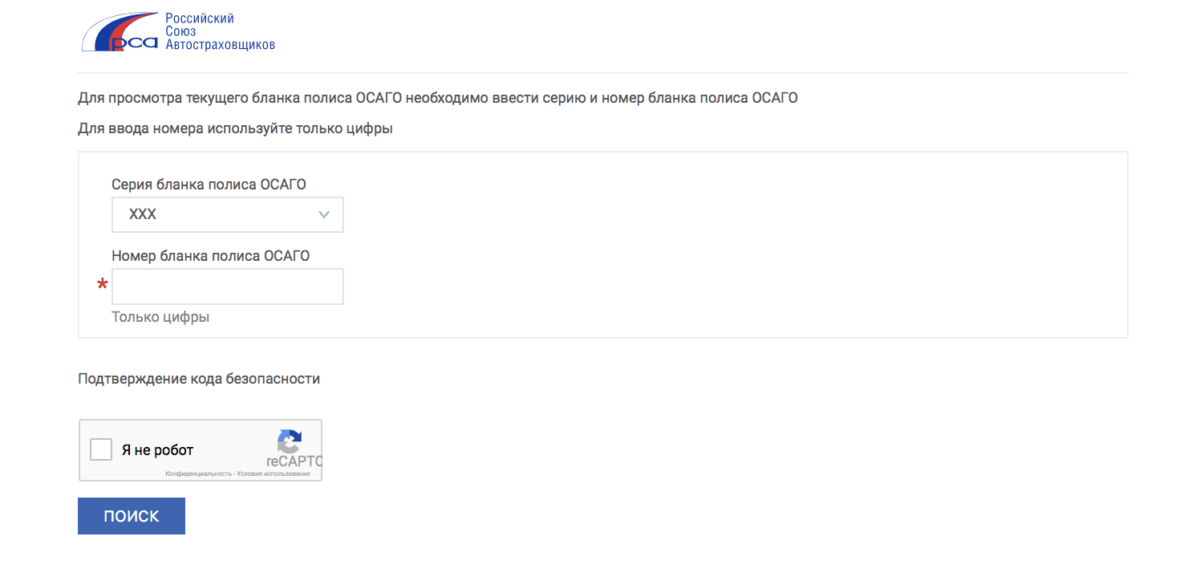

Проверка полиса ОСАГО Согаз по номеру договора

С помощью специальной формы, размещенной на официальном сайте РСА, можно онлайн проверить полис ОСАГО Согаз на подлинность. Чтобы выполнить поиск, потребуются реквизиты бланка ОСАГО: серия и номер. Посмотреть данные можно в верхней правой части бумажного или электронного документа (номер — 10 цифр, серия — 3 заглавные латинские буквы).

Заполняя поля формы, следует вносить только цифры и буквы, без использования сторонних символов.

Если была допущена ошибка в реквизитах либо при отсутствии данных в системе, появится соответствующее уведомление.

Отсутствие информации в базе РСА может быть вызвано временными неполадками либо обновлением данных. Если сведения не появляются в течение длительного времени, следует обратиться к своему страховщику и попросить внести исправления.

Нужно учитывать, что данные о всех официальных страховых полисах ОСАГО содержатся в системе РСА. Отсутствие реквизитов может свидетельствовать о поддельном документе.

При успешном завершении проверки полиса ОСАГО Согаз по номеру бланка, появится следующая информация:

- дата составления поискового запроса;

- наименование организации-страховщика;

- даты заключения страхового договора, начала и окончания периодов его действия.

После оформления нового договора данные в системе могут обновляться в течение нескольких дней.

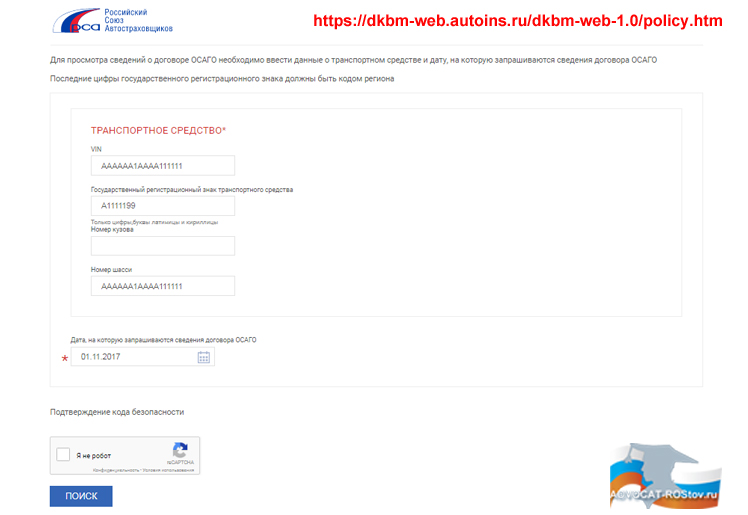

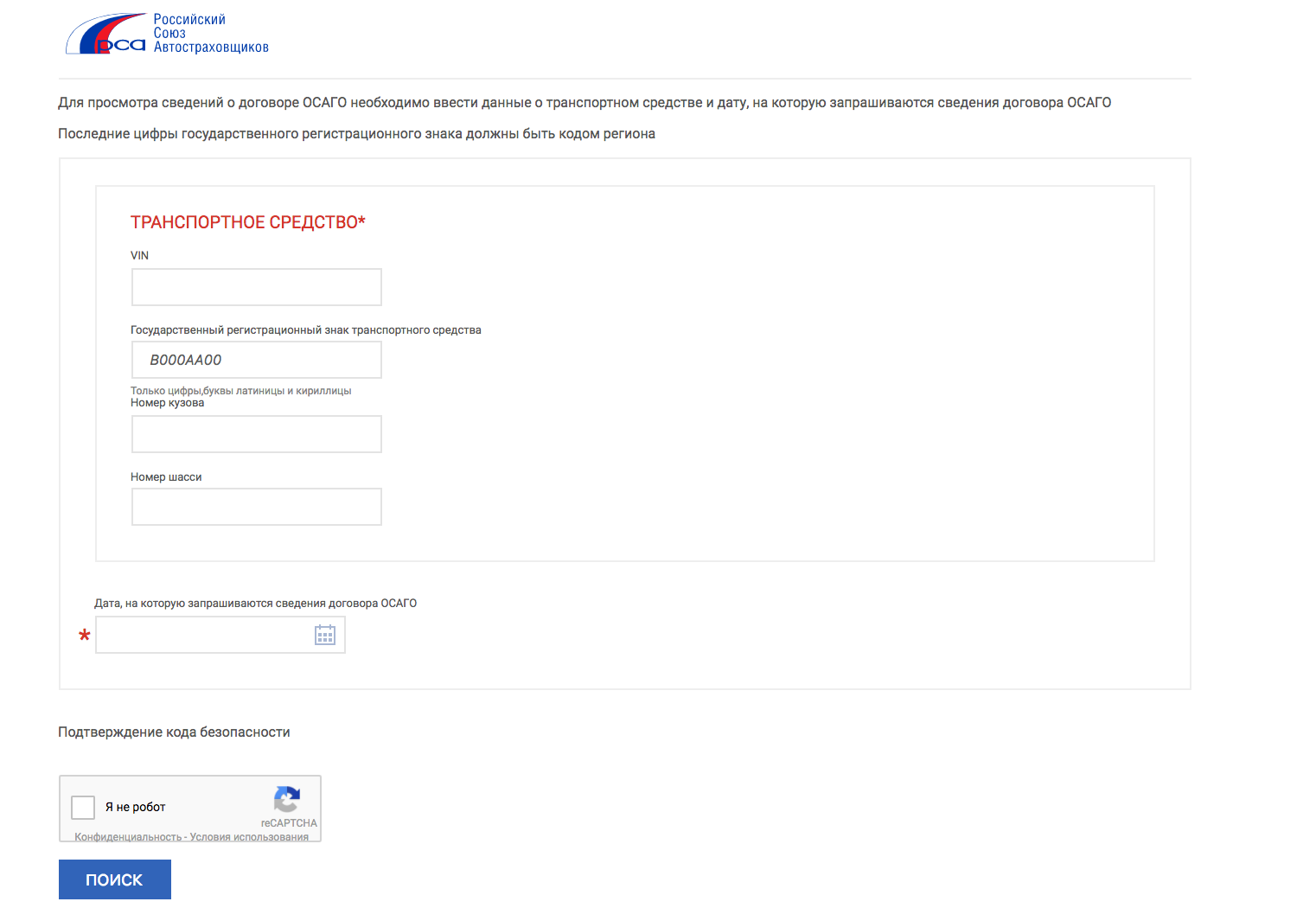

Как проверить ОСАГО на подлинность по vin-коду

Зная VIN и государственный регистрационный номер автомобиля, можно получить информацию о всех когда-либо оформленных на него полисах ОСАГО. Для проверки потребуются реквизиты из ПТС и СТС.

Для проверки потребуются реквизиты из ПТС и СТС.

Проверка осуществляется через другую форму на официальном сайте РСА. Необходимо ввести следующие данные:

- государственный регистрационный знак транспортного средства;

- VIN, номер кузова, шасси.

Также выбирается дата, на которую следует произвести проверку. В выдачу попадут только те документы, которые были оформлены к моменту формирования запроса.

При заполнении полей необходимо использовать только арабские цифры и латинские буквы.

Если в базе будет обнаружена информация о проверяемом автомобиле, система выведет следующие данные:

- реквизиты страхового полиса;

- наименование юридического лица-страховщика;

- тип оформленной страховки — с ограничениями или открытая.

На этой же странице доступна проверка водителей, допущенных к управлению транспортным средством. Для этого понадобятся серия и номер водительского удостоверения. Поиск осуществляется по всем страховкам, оформленным на дату формирования запроса, поэтому допускается задержка в несколько дней после заключения нового страхового договора.

Важно учитывать, что отсутствие информации в системе не может служить основанием для отказа в предоставлении страховой выплаты.

Как узнать номер автомобиля по номеру ОСАГО

Зная реквизиты полиса ОСАГО, можно найти информацию о застрахованном автомобиле — VIN, государственный регистрационный знак и другие данные.

Для поиска на официальном сайте РСА понадобятся серия и номер бланка ОСАГО. Если информация о застрахованном автомобиле содержится в системе, пользователь узнает:

- государственный регистрационный знак и VIN ТС;

- наименование юридического лица-страховщика;

- статус договора на момент формирования запроса (действует или нет).

Найти полис ОСАГО Согаз в базе РСА не получится, если автомобиль новый и его данные ранее не вносили в какой-либо страховой договор.

Проверить допущенных водителей

Получив информацию о застрахованном автомобиле, также можно узнать данные о допущенных к управлению водителях.

Первоначально необходимо выполнить поиск на сайте РСА по государственному регистрационному номеру или VIN автомобиля. Если информация введена правильно, появится окно со всеми когда-либо оформлявшимися страховками на искомый автомобиль.

Внизу страницы расположена форма поиска по всем найденным страховым договорам. Чтобы узнать допущен ли конкретный водитель к управлению транспортным средством, нужно внести серию и номер его водительского удостоверения. При отсутствии информации в системе появится ошибка, которая может свидетельствовать о том, что найденный полис является неограниченным, водитель был допущен к управлению недавно, либо внесение данных в страховку было незаконным.

Расхождения могут возникать по вине страховщика либо из-за временных сбоев в системе. Однако отсутствие данных в базе РСА не может стать основанием для отказа в предоставлении компенсации при наступлении страхового случая.

Каждый страховой договор вносится в единую базу РСА, при этом часть информации становится открытой. Через официальный сайт РСА можно проверить на подлинность как бумажный, так и электронный бланк ОСАГО. Открытыми являются сведения о страховщике, страховом договоре, периодах его действия, допущенных водителях, а также о самом транспортном средстве. Для каждого вида поиска требуются определенные реквизиты: серия и номер бланка, водительского удостоверения, данные о транспортном средстве.

Вы можете поставить оценку компании Согаз

Информация страхователям

Проверка ОСАГО на подлинность по базе РСА

Сегодня всё чаще страхователи сталкиваются с поддельными бланками ОСАГО.

Мега-Страж Страхование онлайн сервис сравнения цен по ОСАГО расскажет, как обезопасить себя от фальшивок и не попасть в неприятную ситуацию. Рассмотрим важность и разновидности проверки страхового продукта.

Рассмотрим важность и разновидности проверки страхового продукта.

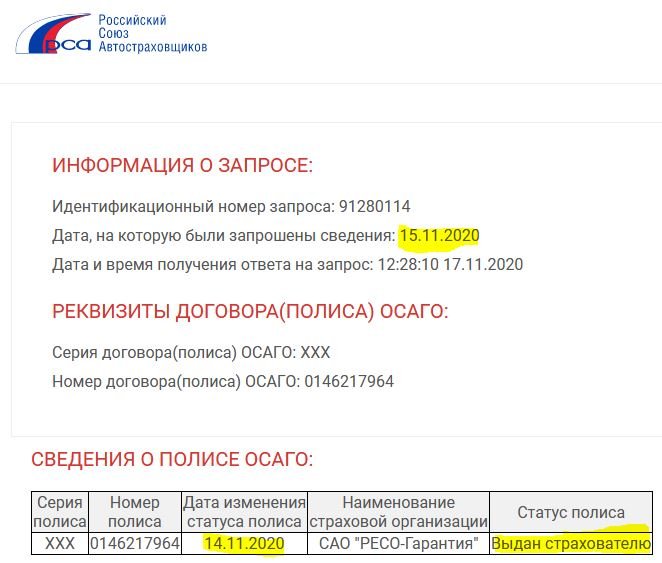

Выяснение уникальности полиса необходимо при покупке страховки онлайн, при передаче ее агентом и сомнениях в бланке. При онлайн оформлении выгрузка данных в РСА может занять от нескольких минут до нескольких суток. В результате, введя серию и номер, можно увидеть статус ОСАГО. Положительным является «Находится у страхователя».

Прежде всего, официальный сайт РСА проверит полис, стаж водителей, сведения о ДТП, ранее оформленных полисах и т.д. Это единственный сайт, ссылка на который принимается в суде.

Получив документ, оформленный на фирменном бланке страховой, стоит обратить внимание на подлинные факторы: на просвет видны буквы РСА, бланк немного больше листа А4, наличие защитной металлизированной нити.

Иногда номерной код страховки можно проверить по ФИО собственника. Однако, этот способ не работает на 100% по причине обнаружения однофамильцев.

Номер бланка проверяется по базе РСА несколькими способами. Вводим серию, номер полиса и сроки страхования — получаем его статус и узнаем, какое авто застраховано. Вводим номер ТС (VIN-код транспортного средства) — узнаем номерной код ОСАГО. VIN — идентификационный номер автомобиля, который указан в ПТС и свидетельстве о регистрации. Если отсутствует VIN, указывается номерное обозначение шасси (кузова). К сожалению, не все страховые компании дают такие сведения базе РСА, и не всегда можно проверить ОСАГО по номеру ТС.

С другой стороны, бывают случаи, когда проверка на сайте РСА прошла безрезультатно. Значит, либо сам автолюбитель допустил ошибку при введении данных, либо сотрудник страховой невнимательно заполнил информацию. Если неточность допущена представителем компании, то вопрос об исправлении сведений стоит решать с ним.

Будьте бдительны. Не соглашайтесь на оформление крайне дешевого полиса. Это уже признак того, что Вас желают обмануть. Фальшивое ОСАГО нарушит накопительные скидки КБМ, не поможет при ДТП и заставит отвечать перед законом. По этой причине приобретайте страховку в офисе крупной компании, у проверенного агента.

По этой причине приобретайте страховку в офисе крупной компании, у проверенного агента.

На сайте Мега-Страж возможно заключение договоров ОСАГО только с известными и надежными страховыми организациями.

В конечном счете, при заключении ОСАГО онлайн, стоит выяснить подлинность сайта выбранной компании и безотлагательно проверить полис по базе РСА.

Отсутствует информация о страхователе в рса. Частые проблемы, почему не проходит проверка рса. Почему не получается оформить е-осаго и что можно сделать

Многие владельцы автомобилей предпочитают решать вопросы со страховкой через интернет, чтобы сэкономить время. Но иногда при заполнении данных на сайте они сталкиваются с оповещением, предупреждающим о том, что пользователь не прошёл проверку в «РЕСО-Гарантия». Решить проблему можно несколькими способами.

Что это значит

В разных страховых компаниях могут по-разному писать даже марки автомобилей, например, «Хюндай» и «Хендай»

Суть ошибки заключается в том, что пользователь не смог пройти проверку автоматизированной системы. Подобное уведомление означает, что введённые на сайте данные человека не соответствуют сведениям, которые фигурируют в базе союза автостраховщиков.

В настоящее время РСА работает над тем, чтобы упростить требования к проверке данных.

Причины

Проверка РСА в электронных полисах ОСАГО — обязательная процедура: нужно ввести информацию о своём автомобиле, себе (паспортные данные) и водителях, которые будут допущены к управлению

Существует три основных причины подобной проблемы:

- Введение неверных данных. Следует тщательно проверить все сведения, которые вносились в соответствующие поля. Возможно, где-то была допущена ошибка.

- Может быть расхождение между реальными данными и теми, которые указаны в ПТС. В таком случае лучше сверить данные с СОР (свидетельством о регистрации).

Именно здесь содержится информация, которая закладывается в автоматизированную систему.

Именно здесь содержится информация, которая закладывается в автоматизированную систему. - Ошибочные сведения могли быть ранее внесены агентом страховой компании, оформляющей прошлый полис. В этом случае следует написать в техподдержку компании и дождаться ответа. Обычно это занимает не более 1–2 дней.

Как исправить

Без положительного прохождения проверки, вы не сможете перейти к оплате полиса

Если выявляется факт наличия ошибки в самой базе, то можно просто продублировать эту ошибку. То есть намеренно ввести данные с такой же опечаткой, которая было допущена первоначально. Но в будущем следует обратиться к страховщику с просьбой об актуализации информации. Это избавит от возможных сложностей при наступлении страхового случая.

Если текущий полис ещё действителен, то можно просто обратиться напрямую к страховщику и попросить изменить сведения на достоверные. Как правило, обновлённые данные появляются в системе уже через пару дней.

Таким образом, при появлении оповещения во время оформления полиса следует внимательно проверить все введённые данные. При необходимости следует обращаться к страховщику.

Наличие страхового полиса является обязательным для абсолютно всех владельцев машин Российской Федерации. С 2013 года Российским союзом автостраховщиков для обеспечения безопасности владельцам автомобилей от разного рода была создана единая база учёта, с помощью которой автовладелец может самостоятельно проверить информацию о его полисе. В этой статье вы узнаете о том, как правильно произвести проверку автомобиля в РСА.

Доступ к базе РСА возможен для любого пользователя интернета

Цели проверки автомобиля в базе РСА

В базе РСА содержится информация о клиентах страховых организаций и их машинах. Обновлением данных занимаются сотрудники страховых компаний, потому в реестре имеются актуальные материалы на момент запроса потребителем.

РСА — это организация, основана в 2002 году с целью защиты клиентов от мошенников в лице организаций, которые не имеют лицензии, и права предоставлять услуги по автострахованию. В базу вносятся абсолютно все сведения о машине, арестах и ДТП, что позволяет любой дочерней организации сверить данные клиента и предоставить соответствующие страховые гарантии потребителю в каждом отдельном случае.

В базу вносятся абсолютно все сведения о машине, арестах и ДТП, что позволяет любой дочерней организации сверить данные клиента и предоставить соответствующие страховые гарантии потребителю в каждом отдельном случае.

Единая база РСА включает в себя такую информацию:

- О владельце транспортного средства и самой машине, включая причастность авто к ДТП;

- Данные о договоре обязательного страхования;

- Материалы об условиях, прописанных в договоре страхования;

- Актуальность страховки, её статус, сведения об организации, с которой заключён договор;

- Сумма выплаты по договору в ситуации страховых происшествий;

- Материалы о коэффициенте КБМ. Существующие или повышение стоимости полиса при невыполнении обязательств потребителем.

А также по номеру удостоверения владельца машины можно узнать о лицах, которые имеют право на управление автомобилем.

Потребность в проверке по базе РСА возникает в случаях, когда надо определить подлинность документа о страховании или в случае возникновения страховой ситуации.

Проверка машины в РСА

Для проверки автомобиля в РСА необходимо иметь всего лишь доступ к интернету и базовые навыки пользования компьютером. На официальном сайте Российского союза автостраховщиков по номеру страхового полиса, номеру машины или VIN-коду пользователь может узнать все необходимые ему данные.

Чтобы проверить подлинность полиса, и его условия надо иметь номер страховки. Для получения сведений потребуется только ввести в специальные окошки номер полиса и его серию. Потребителю откроется за несколько секунд вся необходимая информация.

Для проверки ОСАГО достаточно ввести серию и номер полиса

А также на сайте имеется раздел «Сведения для потерпевших и других о наличии действующего договора ОСАГО в отношении определённого лица или транспортного средства», в котором любой гражданин Российской Федерации может проверить интересующую его машину на наличие полиса страхования по государственным регистрационным номерам или VIN-коду авто. Чаще всего этим сервисом пользуются для определения нарушителя закона, если владелец автомобиля скрылся с места ДТП. А также этот сервис часто используется потенциальными покупателями авто для проверки его на причастность к ДТП.

Чаще всего этим сервисом пользуются для определения нарушителя закона, если владелец автомобиля скрылся с места ДТП. А также этот сервис часто используется потенциальными покупателями авто для проверки его на причастность к ДТП.

Единая база имеет полную информацию о машине, её владельцах, угонах, наличии дорожно-транспортных происшествий с участием авто. Обновления базы происходят ежесуточно, потому полученный отчёт всегда соответствует действительности.

А также на сегодня клиентам предоставлена возможность в режиме онлайн продлить договор страховки на автомобиль. Сделать это можно за шестьдесят дней до окончания действующего соглашения между компанией и потребителем. Клиент самостоятельно может ввести все свои данные, программа автоматически их сверит с ранее введёнными сведениями и продлит договор со страховой организацией.

Данные не проходят проверку в РСА

Случаются ситуации, когда при введении данных программа выдаёт ошибку. Такая проблема может возникать, если потребитель при заполнении полей допустил ошибку или же сотрудник страховой организации неточно внёс данные при оформлении полиса.

При возникновении такой проблемы надо попробовать заполнить поля ещё раз или же внести данные с ошибкой, которая имеется в страховом полисе.

Если выяснилось, что информация не выдаётся из-за ошибки в базе, тогда надо обратиться в страховую компанию и попросить откорректировать данные по полису. Обращение с такой просьбой имеет смысл только в том случае, если ещё не истёк. Клиент имеет право присутствовать при произведении специалистом этой процедуры.

Ошибки в базе корректируются страховыми компаниями

Подведём итоги

Проверка авто в РСА не составит никакой сложности человеку, который умеет пользоваться интернетом. Для этого надо всего лишь зайти на сайт РСА и ввести в отведённых ячейках требуемые данные о машине. Усовершенствованная программа выдаст полноценный отчёт о транспортном средстве, его владельце и много дополнительных полезных сведений.

Прежде чем оформлять соглашение со страховой организацией, её можно проверить на подлинность и наличие лицензии на предоставляемые услуги. Чтобы не иметь проблем, лучше оформлять страховку на своё авто в крупных , которые правильно рассчитают стоимость компенсаций и страховки, а также гарантированно и своевременно выполнят свои обязательства в случае страхового происшествия.

Многие согласятся с тем, что появление возможности через компьютер, ноутбук или иной девайс в режиме онлайн дало целый ряд преимуществ. Особенно тем людям, которые ограничены в наличии свободного времени, и не хотят тратить его на посещение офисов страховщика.

Но ничто не идеально. Вот и в случае оформления электронных страховок порой возникают определённые трудности и сложности. Их можно решить самостоятельно, хотя порой некоторым автомобилистам проще отправиться в офис. И тогда все преимущества онлайн оформления сводятся к нулю.

Сейчас активно обсуждается вопрос касательно того, как нужно поступить в случае возникновения ошибки, связанной с проверкой в АИС РСА. Именно о том, что проверку не удалось успешно завершить, часто уведомляют онлайн пользователей, которые решили через Интернет оформить себе полис.

Зачем проводится проверка

Начнём с главного. А конкретно с возникновения необходимости проведения подобной проверки. Ведь не все понимают, зачем она нужна и что даёт автовладельцу в случае приобретения ОСАГО через официальный сайт своего страховщика.

Оформление полиса непосредственно связано с денежными выплатами на счёт продавца страховки. А поскольку здесь замешаны деньги, то это всегда привлекало и будет привлекать разного рода мошенников. Они стремятся втереться в доверие человека, воспользоваться этим и завладеть его денежными средствами.

Проверка, проходящая через Российский союз автостраховщиков, то есть РСА, необходима именно для исключения подобных ситуаций. Потому такую процедуру нужно считать обязательной. С её помощью страховщик может узнать всю страховую историю своего клиента.

Здесь указываются полисы, которые были оформлены ранее, количество аварий, где принимал участие водитель, текущий стаж и ряд другой полезной и необходимой информации.

Эта же информация позволяет точно провести расчёты стоимости нового полиса для каждого отдельного конкретного случая.

Можно сказать, что проверка нужна по нескольким причинам:

- минимизируется факт мошенничества;

- проверяются предыдущие полисы;

- изучается страхования история;

- проводится точный расчёт стоимости нового ОСАГО.

Проверка осуществляется в полностью автоматическом режиме. Пользователю достаточно ввести необходимые данные на сайте своего страховщика, после чего информация в зашифрованном виде будет передана в единую базу РСА. При отсутствии каких-либо проблем пользователь получит уведомление об успешном завершении процедуры.

И если переданные документы почему-то не проходят проверку и РСА их не идентифицирует, тут возможно несколько сценариев. Либо документы попросту были неправильно оформлены, пользователь упустил какие-то нюансы на этапе заполнения, либо же бумаги поддельные.

Понятно, что попытки мошенничества в такой ситуации стараются пресекать. Но куда больше вопросов возникает у законопослушных граждан, которым , а эта ошибка не даёт такой возможности. Хотя кажется, что всё с документами хорошо, никаких претензий и проблем нет. С этой ситуацией нужно разбираться детальнее.

Когда проводится проверка

Важно понимать, что заявление на ОСАГО порой не проходит проверку по объективным причинам, которые зависят от самого заявителя. Но возникают и иные сложности в виде невозможности идентификации паспорта машины, то есть ПТС и прочих отправленных данных.

Но даже если пользователь не проходит почему-то проверку через базу РСА, сразу же паниковать не стоит. Первым делом нужно выяснить, почему потенциально не проходит эту обязательную проверку, какие могут быть причины, и не связано ли это с банальными ошибками на этапе заполнения.

Важно заметить, что к оформлению страховки в онлайн режиме требуется подходить максимально внимательно, точно вводить всю информацию из оригиналов своих документов. Малейшая ошибка приведёт к дальнейшим сложностям. Придётся всё переделывать, искать неточности и корректировать заявление.

Запомните, что проверка по базе РСА начинается в тот момент, когда вы закончили заполнять заявление на получение автостраховки. Эта процедура осуществляется через личный кабинет официального сайта той страховой компании, с которой вы работаете и где обслуживаетесь. Уже этот сайт отправляет информацию на ресурс РСА, где по общей базе данных сверяют информацию.

Заполнив заявление, пользователь нажимает кнопку проверки, предусмотренную на конкретном сайте. Хотя дизайн и оформление ресурса бывает разным, принцип прохождения процедуры по получению электронного ОСАГО у всех российских страховщиков одинаковый.

Запрос на проверку передаётся в РСА. Если всё хорошо, пользователь продолжает оформление и ему остаётся оплатить полис. Но когда есть определённые проблемы, на экране высвечивается сообщение об ошибке при прохождении проверки. Именно она и вызывает много вопросов у пользователей.

Теперь нужно разобраться в том, почему заявления могут не проходить проверку в РСА. Причин бывает несколько, причём не все они связаны именно с ошибками, допущенными со стороны самого автомобилиста.

Рассмотрим несколько ситуаций, когда могут быть не получены подтверждения от централизированных систем РСА, и на экране возникают соответствующие ошибки.

- Некорректно введённая информация. Считается наиболее распространённой причиной. Пользователь действует невнимательно, путает раскладку на клавиатуре, записывает неправильные наименования документов, марки, модели автомобиля и прочей информации. Потому тут стоит внимательно проверить заявление ещё до отправки. Не исключено, что всплывут какие-то опечатки, пропущенные поля и прочие моменты. На некоторых сайтах предусмотрен специальный функционал, подсвечивающий или выделяющий поля, где были допущены определённые ошибки, или которые пользователь забыл заполнить.

- Отсутствие необходимых документов в заявлении. Для автомобилей предусмотрен определённый набор документов, которые водитель обязан подать на рассмотрение в страховую компанию и дальше пройти проверку через РСА. Если при прохождении возникла подобная неприятная ситуация, и заявление в РСА не проходит обязательную проверку, убедитесь, что были введены все требуемые данные. Сюда можно отнести результаты осмотра транспортного средства, СТС, ПТС, водительское удостоверение, диагностическая карта и пр.

- Расхождения в написании модели транспортного средства, адресов и прочих параметров в паспорте транспортного средства. Здесь рекомендуется сверить информацию из ПТС и СТС. Поскольку в режиме онлайн пока можно оформлять страховку только тем, у кого она была оформлена ранее, гораздо проще свериться с данными из старого полиса. Ведь именно эта информация в настоящий момент занесена в базу данных, и по ним осуществляется сверка.

- Ошибка со стороны страховой компании. Это уже проблемы страховщика, решать которую придётся с помощью техподдержки. Самостоятельно справиться уже не получится. Нужно связаться с официальными представителями, описать ситуацию и разобраться в проблеме.

- Преднамеренная блокировка результатов. Такое тоже случается, хоть и достаточно редко. Подобным могут заниматься только недобросовестные страховщики. Такими методами они стараются выборочно и для себя регулировать потоки клиентов, избавляться от наименее прибыльных и невыгодных. Но такие действия запрещены. При их применении страховая компания может столкнуться с крайне тяжёлыми последствиями в виде санкций со стороны союза страховщиков и Центрального банка. Вплоть до лишения компании лицензии.

- Технический сбой. Такое тоже случается, поскольку Интернет не всегда работает качественно, может отсутствовать связь с базой данных, происходят какие-то обновления и прочие моменты. Если заявитель со своей стороны всё сделал правильно, никаких ошибок не допускал, можно подождать и попробовать отправить запрос немного позже.

Если это связано с техническими неполадками, после восстановления связи процедуру оформления полиса удастся успешно завершить. Не лишним будет уточнить по телефону у компании, действительно ли произошёл технический сбой и как много времени потребуется на его устранение.

Если это связано с техническими неполадками, после восстановления связи процедуру оформления полиса удастся успешно завершить. Не лишним будет уточнить по телефону у компании, действительно ли произошёл технический сбой и как много времени потребуется на его устранение.

Как вы можете наглядно видеть, причин появления ошибки на экране о том, что проверка не удалась, довольно много. Но основная масса связана именно с неправильным оформлением заявления в личном кабинете на официальном сайте вашей страховой компании.

Если же вы уверены, что введённая информация правильная, никаких претензий к документам быть не может, тогда придётся искать ответы среди остального списка потенциальных причин возникновения такой проблемы с ошибкой при проверке в РСА.

Как решить проблему

Закономерно автовладельцев интересует, что им делать, если не прошёл проверку в РСА и сайт выдал соответствующую ошибку.

Тут нужно действовать исходя из конкретной ситуации, поскольку введённые данные могут не проходить проверку РСА по разным причинам, что нам уже удалось выяснить.

Рассмотрим отдельно несколько наиболее вероятных сценариев, которые во многом позволят получить ответ на столь актуальный для множества автомобилистов вопрос.

Самый распространённый сценарий, когда пользователь попросту некорректно вводит информацию в заполняемое онлайн заявление с целью получения полиса ОСАГО.

Если при посещении личного кабинета и после отправки запроса вы видите на экране предупреждение об ошибке, нужно выполнить следующие действия:

- Для начала внимательно изучите всю информацию, которую вы заполнили. Велика вероятность наличия ошибок, помарок, исправлений. Если неточности всё же будут обнаружены, исправьте их и повторно отправьте запрос на проверку;

- Со стороны страховой компании также исключать ошибки нельзя, поскольку там тоже работают люди. Когда в базе данных оказываются заведомо неправильные параметры, то при оформлении нового полиса они никак не смогут совпасть.

Тут лучше обратиться в техническую поддержку, отыскать ошибку в базе данных и исправить её;

Тут лучше обратиться в техническую поддержку, отыскать ошибку в базе данных и исправить её; - В теории можно оставить всё без изменений, и заполнить полис с такими же ошибками, которые присутствуют в общей базе. Но это потенциальный риск, поскольку при проверке факт наличия неточности может всплыть, и полис признают недействительным. Такое возможно при .

Если с заполнением формы никаких проблем обнаружено не было, можно переходить к следующим потенциальным причинам появления ошибки.

Некорректная информация о стаже

В полис обязательно вносится информация про водительский стаж. И неверное его указание довольно часто становится причиной возникновения ошибки в РСА.

Плюс в том, что такая помарка простая, и устранить её довольно просто. Вам потребуется учитывать следующие моменты:

- Попробуйте указать не реальный стаж нахождения за рулём, а дату выдачи вашего текущего водительского удостоверения. Часто подобная мера помогает решить проблему;

- Если предыдущий метод не дал результатов, действуйте методом подбора. То есть поочерёдно вводите разные года с момента получения водительского удостоверения. Роль играет только год. Месяц здесь не имеет особого значения.

Подобные действия обычно позволяют исправить ошибку и получить свой электронный полис.

Проблемы с регистрацией

Проверку через РСА также не удастся пройти, если не завершить правильно процедуру авторизации.

На этот счёт водители и представители страховых компаний дают следующие рекомендации:

- тщательно сверьтесь с введёнными данными в виде логина и пароля;

- выполните повторный вход с главной страницы сайта;

- при необходимости используйте форму для восстановления пароли;

- если информация верная, вероятно вам закрыли доступ на сайт.

В последней ситуации выход только один. Нужно обращаться к представителям страховой компании, узнавать причины блокировки и искать способы решения проблемы совместно с сотрудниками организации.

Марка и модель не проходят проверку

Есть такая вероятность, что в общей базе данных нет информации о марке и модели автомобиля, который вам принадлежит. Здесь выполняются следующие процедуры:

- Возьмите полис за предыдущий год, сверьте информацию с текущими заполняемыми параметрами;

- Зачастую именно по полису, выданному ранее, удаётся правильно вписать название марки и модели транспортного средства;

- Загляните в ПТС и СТС. Тут не исключена ошибка в самом индексе модели авто.

Обычно ничего страшного и сложного. Просто неправильно введены буквы или символы, не соответствующие информации, которая присутствует в базе данных РСА.

Номера СТС и ПТС

Тут причина скорее в невнимательности пользователя, который заполняет форму через сайт. Проблема заключается в том, что поля для заполнения информации из ПТС и СТС находятся рядом. Сами названия созвучные и очень схожие. Потому человек банально на место ПТС вносит информацию из СТС, и наоборот.

Такая ошибка возникает неосознанно. Но её очень легко исправить. Просто поменяйте местами параметры, отправьте форму заново на проверку.

Ручная проверка

Когда автоматическая проверка заканчивается безуспешно, автовладелец не получает возможности перейти к следующему этапу оформления. А именно к оплате полиса. Без оплаты, как вы все понимаете, страховку получить не удастся.

Если в автоматическом режиме проверку пройти не удаётся, можно обратиться в страховую компанию или в техподдержку страховщика, где вас попросят отправить некоторые документы в электронном виде. Их требуется сфотографировать или отсканировать. Обычно набор бумаг состоит из:

- диагностической кары;

- паспорта страхователя;

- паспорта автомобиля;

Не бойтесь, подобная процедура совершенно безопасная. Нужно лишь удостовериться, что вы находитесь на официальном и защищённом сайте страховой компании, а не оказались на поддельном сайте, созданном мошенниками.

Все данные будут передаваться исключительно в страховую, которая не имеет никаких прав и оснований для передачи информации сторонним лицам. То есть опасаться, что информация и те же паспортные данные попадут в плохие руки, не стоит.

Далее уже вручную все параметры будут проверены и сверены. В большинстве случаев процедура занимает около 30-60 минут. Через указанное оператором время на электронную почту автовладельца приходит уведомление, где подробно расписаны все дальнейшие инструкции, которые необходимо выполнить для получения страховки.

Результатом проверки, осуществлённой ручным методом, становится электронное письмо. В зависимости от конкретной страховой компании, время его получения и содержание может несколько отличаться.

В письме уполномоченный представитель страховщика указывает, что документы успешно проверены, вся информация верна и никаких проблем нет. А потому с правильностью заполнения электронного полиса всё хорошо.

К письму также обязательно прилагается ссылка, пройдя по которой вы попадаете в свой личный кабинет, где сможете продолжить процедуру оформления полиса в электронном формате. Функционал сайтов разработан таким образом, чтобы вся информация, введённая в личном кабинете, сохранялась, и её не приходилось каждый раз вводить заново. Это относится также и к данным о страхователе, его транспортном средстве и водителях, вписанных в страховку и допущенных к управлению автомобилем.

Всё это позволит вам решить проблему с ошибкой, перейти к следующему этапу оформления, оплатить полис и в электронном виде получить наконец-то свой полис ОСАГО.

Следует понимать, что подобные ошибки являются скорее исключением, нежели правилом. Многим приходится сталкиваться с проблемой неправильного заполнения электронной формы, когда введённые данные не проходят проверку через РСА. Но практически 90% всех таких случаев непосредственно связаны с невнимательностью самого пользователя. Потому первым делом нужно искать неточности и помарки в заполненной форме, а уже потом обвинять страховщика в намеренных блокировках или сетовать на плохую работу Интернет-соединения.

Объективно возможность оформления ОСАГО в режиме онлайн даёт обширный перечень преимуществ. Но самым главным из них является экономия собственного времени на походах в офисы страховщика. Система пока далека от совершенства, и периодически определённые сложности всё равно возникают. Но большинство из них решается очень быстро и не требуется дополнительных затрат со стороны автомобилиста.

Проверка по базе РСА запускается после того, как вы заполнили заявление на страхование для электронного полиса ОСАГО в личном кабинете на сайте страховой компании.

Без положительного прохождения проверки, вы не сможете перейти к оплате полиса.

Сделать проверку РСА в режиме онлайн возможно следующим способом:

- Сайт Российского Союза Автостраховщиков находится в полном свободном доступе, поэтому осуществить проверку не представляет проблем.

- Для проверки действительности полиса достаточно ввести все необходимые данные в соответствующую форму. Так, например, если проверяется готовый полис ОСАГО, то потребуется его номер, а если о водителе, то необходимо будет указание личных данных.

Что делать, когда не проходит проверку РСА?

Естественно, что это вполне логичный вопрос, который возникает у любого автолюбителя, столкнувшегося с этой проблемой.

Стоит знать следующее:

- В случае обнаружения фактической ошибки, можно ввести данные по новой. При этом повторив опечатку из базы данных.

- В том случае, если ошибка выявлена при ещё действительном страховом полисе, то нужно как можно быстрее обратиться к страховщикам и потребоваться навести порядок.

- Стоит отметить, что у водителя есть полное право присутствовать непосредственно при внесении данных в базу, а это значит, что есть возможность полностью осуществить контроль за процедурой исправления. При этом обновлённые данные появляются в базе только через несколько дней, именно тогда и можно пробовать проходить проверку по новой.

Рассмотрим порядок действий индивидуально, при возникновении каждой проблемы.

Если по каким-либо причинам система выдаёт предупреждение, что форма заполнена неправильно, стоит сделать следующее:

- Во-первых. Потребуется обратить своё пристальное внимание на вписанные данные, велика вероятность, что ошибка допущена именно вами. Внимательно изучите паспорт транспортного средства и свидетельство о регистрации. В случае, если ошибка обнаружена, её следует исправить при повторном заполнении формы

- Так же, не стоит забывать, что в страховой компании работают живые люди, которым свойственно ошибаться, а следовательно в базу были занесены заведомо не верные сведения. В таком случае стоит обратиться в техническую поддержку страховой компании и установить источник проблемы.

- В теории, когда проблема будет установлена, можно просто заполнить бланк с необходимыми данными, но также нужно помнить, что хоть и страховка будет действительна, с точки зрения закона такое действие не является верным.

Главная проблема, с которой сталкиваются автолюбители при попытке оформить ОСАГО онлайн на сайте страховой компании, это возникающая ошибка, что информация “не прошла проверку в АИС РСА ” (она же – “Не получено подтверждение от централизованных систем РСА” ). Это значит, что введенные данные где-то (хоть в какой-то запятой, хоть в одной цифре) отличаются от того, что записано в базе Союза Страховщиков.

Причин может быть три:

- Вы где-то просто ошиблись, проверьте ещё раз все поля на предмет опечаток. Сайты некоторых страховых компаний (например, Росгосстрах) подсвечивают жёлтым те поля, которые не прошли проверку, или прямо текстом перечисляют, где ошибки (например, ХОСКА). Другие (например, РЕСО) не конкретизируют, что именно не понравилось системе.

Кстати, именно поэтому лучше сначала “отловить” ошибки на таком сайте, даже если вы планируете покупать ОСАГО не в этой компании, а потом уже оформить на сайте вашей СК. Просто потому что сайт РГС сделан удобнее и подсвечивает ошибки (на некоторых мониторах плохо видна неконтрастная желтая подсветка, в этом случае попробуйте посмотреть на экран “снизу”, так цвета будут контрастнее и вы увидите, где ошибка):

- Возможно, есть расхождения в написании модели, или вашего адреса, или ещё какого-нибудь параметра в реальности и в ПТС.

Поэтому обязательно сверяйте данные с ПТС и СОР (Свидетельство о Регистрации – карточка, которую вы возите с собой).

Поэтому обязательно сверяйте данные с ПТС и СОР (Свидетельство о Регистрации – карточка, которую вы возите с собой).

А ещё лучше проверять все поля по прошлогоднему полису – именно эти данные “лежат” в АИС РСА. Обратите внимание, что если стоит выбор между номером ПТС и номером СОР – надо писать то, что вам указывали в прошлом полисе ОСАГО в п. 2

- Ошибку могли сделать не вы, а агент или сотрудник страховой компании, когда вы в прошлый раз оформляли ОСАГО. Тут уж ничего не сделаешь, надо выяснять где именно несовпадение и в чём оно заключается. Если есть время и желание оформить ОСАГО именно через Интернет, то напишите в техподдержку одной (а лучше сразу нескольких) страховых компаний, на сайте который вы пытаетесь купить ОСАГО. Обычно, они отвечают в течение 1-2 дней с конкретизацией ошибки.

Также проблема может быть не в данных на саму машину, а в сторонних документах:

- , что выданная вам диагностическая карта техосмотра введена в ЕАИСТО, сверьте данные с этой базой.

- Проверьте адрес вашей регистрации. В этом случае, если не проходит номер нового свидетельства о регистрации, попробуйте указать ПТС (и наоборот).

- new! Благодаря комментариям и отзывам пользователей на сайте, обнаружил другую частую причину ошибки “ПТС/Свидетельство”. Не редко в базе в поле ПТС лежит номер свидетельства или наоборот, то есть перепутан тип документа. Поэтому пробуйте выбрать документ “свидетельство о регистрации ТС”, но набрать номер ПТС. И наоборот. Многим помогает!

- new! Всё больше компаний начинают предлагать еОСАГО, но большинство “новичков” делают это только в режиме продления. То есть можно лишь пролонгировать их прошлогодний полис, но не стать новым клиентом этой страховой. Если ваша страховка в прошлом году была заключена в одной из фирм, то пытайтест в первую очредь продлить у них, ведь только у них на сайте вы можете автоматически загрузить прошлогодние данные и тем самым исключить корень “проблемы РСА”.

Откуда вообще берется эта ошибка? Дело в том, что при покупке полиса через агента, агенту позволено ввести любую информацию в базу. Считается, что он – квалифицированный сотрудник. А когда встал вопрос о продаже страховок онлайн, то дать возможность водителям самим указывать лошадиные силы и другие важные характеристики никто не может – иначе у всех сразу станет по 99 л.с.! Поэтому и сделали эту проверку – её смысл в том, чтобы введённые данные совпадали с последними данными из базы АИС РСА. Иными словами они должны быть такими же, как их ввел агент при покупки вами предыдущего полиса.

Но ведь агенты не всегда идеальны, кроме того раньше не имело особого значения небольшая неточность в полисе. Какой-нибудь агент, например, писал по умолчанию всем малолитражкам 99 л.с., вместо точных 95, 85 или 91 – всё равно ведь цена одинаковая. Или другой пример – в одной страховой в их внутренней программе было принято писать Хюндай, а в другой – Хендай. Одни округляли числа, другие – нет. А теперь водителю предстоит “отгадать”, как в последней страховой записали все данные.

Что ещё можно сделать?

- Если вы поняли, что ошибка именно в базе РСА и “отгадали” ошибку, то можно ввести снова данные с ошибкой или опечаткой “как в базе”.

Это в случае, когда сервис онлайн-заполнения позволяет ввести произвольные данные, а не выбрать из предложенного списка (попробуйте разные страховые, у всех разные “интерфейсы”). Формально, таким образом вы заключили договор страхования с некорректными данными, но большинство страховых компаний с пониманием относятся к этому, даже при наступлении страхового случая (как минимум, этот вопрос я уточнял в с представителем СГ ХОСКА и меня уверли, что они признают такой договор, но попросят приехать и в офис и переофрмить договор на актуальные данные). Но чтобы быть 100% уверенным в легитимности полиса, вы в любой момент после покупки е-ОСАГО сможете обратиться в офис вашей СК и попросить актуализировать данные.

Возможность изменить данные по заключенному электронному ОСАГО при личном визите в офис продаж подтвердили в мне представители Росгосстраха, добавив, что планируется в скором (в 2016 году?) времени реализовать возможность менять данные е-полиса ОСАГО через Интернет. В общем, способ не 100% правильный, но на практике скорее всего проблем не будет.

Возможность изменить данные по заключенному электронному ОСАГО при личном визите в офис продаж подтвердили в мне представители Росгосстраха, добавив, что планируется в скором (в 2016 году?) времени реализовать возможность менять данные е-полиса ОСАГО через Интернет. В общем, способ не 100% правильный, но на практике скорее всего проблем не будет. - Если ваша текущая страховка ОСАГО ещё не закончилась, то можно обратиться в компанию, где вы сейчас застрахованы и попросить обновить информацию, изменив данные на правильные. По возможности проверьте до буквы всё, что офис-менеджер будет вводить в компьютер. После этого ждём пару дней пока обновятся данные в базе РСА и пытаемся снова! Кроме того, некоторые страховые готовы перепроверить данные даже по телефону, не очень понятно как они при этом идентифицируют клиента. Но, например, читатель сайта Вадим из Самары рассказал, что у него получилось просто по телефону обновить данные в РСА в страховой компании ЖАСО, в которой он был застрахован. Это гораздо более правильный способ, тем не менее и он не всегда работает. Пример – в отзыве Виталия из г. Волжского, который он прислал мне на почту:

Начал пробивать за месяц до окончания полиса, полезли ошибки, то улица с грамматическими ошибками, то в названии машины не правильно стоят буквы (у меня Suzuki SX4 по документам, а в базе была вбита SX-4). Съездил в центральный офис в г.Волгоград, все подкорректировал, но я так и не смог получить еОСАГО, т.к. сайт перед оплатой выдавал ошибку MarkModelCarRsaCode. Эта ошибка и есть проблема пресловутого “-” в марке машины, но как оказалось по всем базам всех страховщиков проходит именно SX4 и только в ООО «Зетта Страхование» (я сам лично видел на мониторе) выбирается только SX-4. Так за месяц я и не смог решить все проблемы, но отладив свои данные через посещение офиса (кроме марки машины) я как бы подготовился к следующему страхованию через год.

Советы будут дополняться.

Буду рад услышать ваше мнение в комментариях.

Как оформить ОСАГО с электронным ПТС

При приобретении машины с электронным паспортом транспортного средства (ЭПТС) можно столкнуться с рядом особенностей, связанных с процедурой оформления ОСАГО и регистрацией в ГИБДД. В данной статье мы ответим, как оформить ОСАГО с электронным птс. О необходимых документах, а также, насколько готовы страховщики к таким изменениям в работе.

Как оформить полис ОСАГО с электронным ПТС (ЭПТС)

АО «Электронный паспорт» (официальный представитель системы ЭПТС) и Российский Союз Автостраховщиков (РСА) пришли к соглашению и упорядочили взаимообмен данными внутри информационных баз. Это, однозначно, упростит страховым организациям получать инфо об автомобилях с электронными ПТС через базу АИС РСА. Она требуется для оформления ОСАГО, как в электронном, так и в бумажном виде. Однако, чтобы обеспечить бесперебойную и слаженную работу, безусловно, нужно время. В связи с этим Центральный банк опубликовал официальное письмо-разъяснение.

Комментарии Центробанка

Предполагая возможные вопросы и проблемы, связанные с процессом оформления полиса ОСАГО для машин с электронным ПТС, представители страховых организаций подготовили разъяснения для владельцев авто.

На основании п. 1.6 Правил ОСАГО, для оформления страхового полиса владелец ТО обязан предоставить страховщику документ, подтверждающий регистрацию автомобиля.

Возможно предоставить копию документа. В Порядке функционирования систем электронных ПТС, а именно п.9 пп. «г» п. 12. Собственник автотранспорта вправе запросить выписку из реестра электронных паспортов, с правом ее распечатки. Следовательно, выписки будет служить основанием для оформления ОСАГО.

Если у представителя страховой компании появятся вопросы по данной норме, владелец авто может опираться на ранее упомянутые документы и официальную публикацию Центрального банка.

Процесс работы ЭПТС и РСА

Когда полноценно заработает электронная система между Союзом Автостраховщиков и АО «Электронный паспорт», процесс оформления ОСАГО для владельцев авто значительно упростится. Количество документов, предоставляемых, в страховую сократится до минимума.

К примеру, чтобы оформить электронный ОСАГО потребуются только серия и номер ПТС, остальные данные заполнятся в программе автоматически.

Безусловно, слаженная работа с электронной базой, упростит борьбу с мошенниками. Напомним, что в ЭПТС предполагается хранение полной истории автомобиля. Среди которой сведения и о дорожных авариях. Пресекут возможность указания не своего региона, которую зачастую используют с целью снизить стоимость полиса. Такие манипуляции используют при оформлении цифрового варианта документа. В ЭПТС будет содержаться информация о регистрации собственника ТС.

Участники системы отметили и ряд других положительных моментов, например сокращение бумажного пакета документов. Нет необходимости делать несколько ксерокопий ПТС. Также, больше не нужно вручную вносить данные о ТС в различные системы, а это, соответственно, огромная экономия времени.

Преимущества для автовладельцев

Введение электронных ПТС несет за собой значительную выгоду, помимо простоты порядка выдачи электронного ОСАГО. В конечном итоге, спустя несколько лет, система Электронный паспорт будет содержать подробную информацию об истории каждого автомобиля с ЭПТС. Которая будет включать даже место и время ДТП, а также инфо о повреждениях.

Читайте также: Плюсы и минусы электронного ПТС

При желании страховщиков, работа с системой позволит им значительно упростить проверку транспортного средства на наличие аварий. Не исключаем, что это повлечет за собой и порядок расчета стоимости страхового полиса. Будут учитывать не только данные собственника и водителей, но и историю автомобиля.

Cтоимость ОСАГО с ЭПТС

На итоговую стоимость полиса использование системы Электронных паспортов не скажется. Цена на него регулируется государством, а именно Центробанком России. Допуска к ценообразованию страховые компании не имеют.

Проверка КБМ онлайн по базе РСА

Коэффициент бонус-малус играет важную роль в формировании цены на полис ОСАГО. Вы можете проверить КБМ по базе РСА онлайн за считанные минуты.

Что дальше?

Узнайте, все ли в порядке с вашим техосмотром.

Быстро. Безопасно. Большой выбор страховых компаний.

Если срок действия полиса подходит к концу, вы можете его продлить.

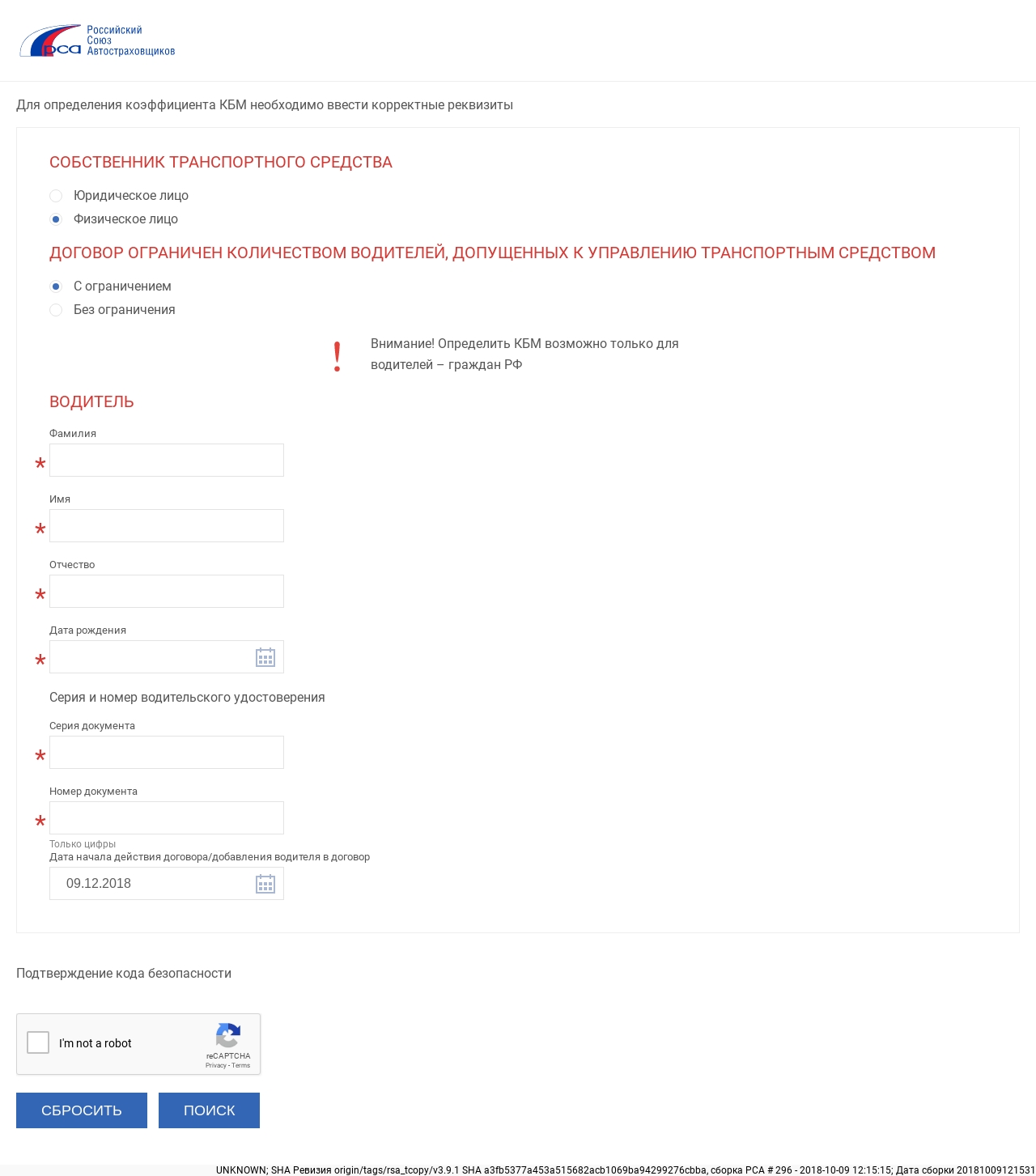

Как пользоваться формой для проверки КБМ через РСА?

Заполните обязательные поля:

1.ФИО и дата рождения

2.Серия, номер водительских прав

3.Гос. номер

Также вам необходимо заполнить одно из трех полей, касающихся вашего автомобиля:

• VIN. Он состоит из 17 цифр и находится на специальных табличках в нескольких местах — например, на руле или рулевой колонке, на передней части двигателя или на раме передней двери, пассажирской или водительской

• Номер кузова. Некоторые водители путают его с номером VIN, но это не одно и то же. Он включает от 9 до 12 символов, расположен под капотом или в окошке под ветровым стеклом. В последнее время всё больше стран-производителей маркируют свои автомобили именно VIN-кодом, а не более коротким и менее информативным номером кузова

• Номер шасси. Этот способ идентификации тоже постепенно уступает VIN-коду, но всё еще встречается. Он может быть прописан в ПТС, в некоторых случаях идентичен номеру кузова, либо является последними 6 цифрами VIN.

Заполнив данные, вы сможете посмотреть КБМ по базе Российского Союза Автостраховщиков – это надежно, просто и полностью конфиденциально. Результат появится во всплывающем окне на этой же странице.

Что означает коэффициент бонус малус и зачем узнавать свой КБМ?

КБМ – это особый коэффициент, который зависит от того, были ли у вас страховые случаи в предыдущие годы. Период рассчитывается с 1 апреля прошлого года по 31 марта нынешнего. Больше страховых случаев – выше КБМ, а значит, больше стоимость страхования.

Естественно, класс КБМ меняется – это зависит от того, насколько аккуратно вы водите. Каждый год безаварийного вождения добавит вам один пункт рейтинга – вы получите скидку в 5% согласно действующей таблице, размещенной ниже.

Если учесть, что изначально любому водителю присвоен 1 класс КБМ, а каждый год он снижается на 5%, через десять лет вождения без аварий вы можете рассчитывать на скидку 50%.

| Класс | КБМ | Скидка | Кол-тво страховых случаев, за период действия предыдущих страховок ОСАГО | ||||

|---|---|---|---|---|---|---|---|

| 0 | 1 | 2 | 3 | 4 | |||

| Класс, который будет присвоен | |||||||

| M | 2,45 | 145% | 0 | M | M | M | M |

| 0 | 2,3 | 130% | 1 | M | M | M | M |

| 1 | 1,55 | 55% | 2 | M | M | M | M |

| 2 | 1,4 | 40% | 3 | 1 | M | M | M |

| 3 | 1 | нет | 4 | 1 | M | M | M |

| 4 | 0,95 | 5% | 5 | 2 | 1 | M | M |

| 5 | 0,9 | 10% | 6 | 3 | 1 | M | M |

| 6 | 0,85 | 15% | 7 | 4 | 2 | M | M |

| 7 | 0,8 | 20% | 8 | 4 | 2 | M | M |

| 8 | 0,75 | 25% | 9 | 5 | 2 | M | M |

| 9 | 0,7 | 30% | 10 | 5 | 2 | 1 | M |

| 10 | 0,65 | 35% | 11 | 6 | 3 | 1 | M |

| 11 | 0,6 | 40% | 12 | 6 | 3 | 1 | M |

| 12 | 0,55 | 45% | 13 | 6 | 3 | 1 | M |

| 13 | 0,5 | 50% | 13 | 7 | 3 | 1 | M |

Как проверить без ограничения количества водителей?

Что делать, если вы хотите приобрести «открытую» страховку? Согласно инструкциям о применении этого коэффициента, в таком случае он рассчитывается на основе данных владельца ТС. Если же информации о предыдущем собственнике нет, транспортному средству будет присвоен базовый класс — третий (коэффициент = 1). Иногда это может сыграть не на руку и снизить значение.

Чем отличается КБМ собственника и КБМ водителя?

Коэффициент водителя накапливается персонально для каждого водителя, который допущен к управлению данным автомобилем, определяется по водительскому удостоверению. Если вы сменили ТС, КБМ не изменится.

Коэффициент собственника накапливается у владельца ТС, и при его смене он «обнуляется», придется копить баллы заново.

Как юридическому лицу узнать свой бонус-малус?

ОСАГО для юр. лиц – это всегда открытая страховка. Поэтому для того, чтобы проверить свой коэффициент по данным РСА, нужно знать ИНН, VIN, номер регистрации ТС и номер шасси или кузова. Эту проверку можно сделать на сайте Российского Союза Автостраховщиков.

Можно ли восстановить КБМ и как это сделать?

Если ваш КБМ по ОСАГО в базе РСА снизился без объективных причин, скорее всего произошло следующее:

- Вы сменили права или фамилию, имя – в результате вам присвоили коэффициент «новичка», равный единице.

- Ваша страховая вовремя не отправила в единую базу актуальные данные о том, что у вас не было аварий за отчетный период. Поэтому рейтинг не вырос, а остался на прежнем уровне.

Для восстановления своей истории вам нужно написать официальное заявление, которое будут рассматривать в течение 30 дней (календарных). Совсем скоро это можно будет сделать на нашем сайте напрямую, а пока вы можете обратиться к своей страховой компании.

Скачать бланк заявления (в формате word) для восстановления КБМ вы можете — здесь.

Что такое история КБМ?

Единая страховая база для всех владельцев авто и водителей была создана первого января 2015 года. С тех пор ведется история, которая отражает все страховые случаи за истекшие годы. Именно они влияют на рейтинг.

Оформите полис ОСАГО прямо сейчас

Нужно ли проверять полис КАСКО по базе РСА на подлинность? Есть необходимость в такой проверке или нет?

Как проверить подлинность настоящего полиса КАСКО?

Мы уже писали выше, что по базе РСА (Российский Союз Автостраховщиков) нет возможности проверить и подтвердить действительность оформленного полиса добровольного страхования автомобиля КАСКО. Но и без этой авторитетной инстанции страхователь машины без проблем может выявить подделку и отличить фальшивое свидетельство страхования транспортных средств от оригинальной страховки КАСКО. Способы, как это возможно сделать и не попасться на обман мошенников — читайте ниже.

Мы даем пошаговую инструкцию о том, как проверить подлинности приобретаемого полиса добровольного автострахования КАСКО на машину:

1) Проверяем по внешним признакам. Каждый автовладелец транспортного средства, будь то: автомобиль, мотоцикл или фура, должен посмотреть и подвергнуть оценке страховку КАСКО по внешним признакам. Чего нужно придерживаться?

Страхователь должен обратить свое внимание на:

• Настоящий страховой полис КАСКО всегда отлично защищен: можно различить защитные волокна, на полисе видны водяные знаки и др. Если вам распечатали, внимание: белый листок бумаги на принтере, — то такой полис страхования подлинным документом, разумеется, являться не будет!

Важно! Если в принтер при вас вставили не обычный белый лист А4, а оригинальный цветной бланк полиса КАСКО, да еще и вместе с номерами, водными знаками, то, скорее всего это не фальшивка, а действительно реальное свидетельство о страховании на автомобиль.

• На оригинальном полисе непременно должен быть оттиск «живой» печати, подпись страховщика, ответственного за выдачу полиса и, конечно же, обязан стоять штрих-код.

• В действительном полисе все данные заполнены точно и корректно и без ошибок.

• Также в страховом полисе КАСКО непременно указывается весь перечень по условиям страхования, а также должны быть перечислены и прописаны все те риски, от которых защищает полис.

• Вам на руки должны выдать правила страхования. Эта небольшая брошюра прилагается к полису. В этой книжке описаны все риски и страховые случаи, а также действия страхователя при их наступлении. Правила страхования должны быть напечатаны в том же году, что выданный вам полис автострахования КАСКО. Т.е редакция правил также должна полностью соответствовать.

• Страховка КАСКО на автомобиль будет считаться недействительной, если к ней в обязательном порядке не прилагается квитанция об оплате. На ней должны быть проставлены серия и номер документа, а также эти цифры не должны совпадать с серией и номером самого полиса страхования КАСКО.

Если квитанцию об оплате вам на руки не выдают — перед вами явные мошенники!

Внимание! Любая квитанция — это БСО (бланк строгой отчетности). Вы не должны выкидывать в топку этот бланк до конца срока действия вашей страховки по договору КАСКО на машину. Ведь страховая компания может затребовать у вас, как у страхователя, квитанцию (или ее копию) при оформлении страхового случая.

2) Проводим электронную проверку подлинности полиса КАСКО. В лапы к мошенникам можно попасть даже, если вы, как страхователь, очень внимательны. Аферисты совершенствуют свои методы подделки договоров КАСКО и не отстают от нововведений по защите полисов КАСКО. Возможно, что вам выдадут на руки настоящий оригинальный бланк с настоящими серией и номером, но оформленный и выписанный на совсем другого водителя.

Поэтому, если вы не попасться на удочку мошенников и хотите избежать проблем, связанных с поддельными полисами КАСКО, проверяйте полис по номеру через интернет.

Какие действия вам нужно сделать:

• Зайдите на официальный сайт той страховой компании, у которой вы покупали страховой полис.

• Найдите раздел «КАСКО».

• Потом перейти в подраздел «Проверить подлинность КАСКО».

• В строке ввода введите номер вашего договора и нажмите кнопку «Проверить полис».

Если на экране вы увидите надпись, что полис украден или выдан не на вас, а на другого страхователя, тогда вы приобрели полис КАСКО у мошенников! Потребуйте у них возврата ваших денег.

Для перестраховки, после оформления полиса в офисе агента или брокера, проведите точно такую же проверку сами у себя дома, и через интернет проверьте подлинность полиса страхования КАСКО на автомобиль. Официальный страховой агент сразу же заносит все данные полиса в систему Страховой компании. А вы посмотрите, на кого оформлен выданный вам полис страховки КАСКО.

3) Проверяем личность самого страхового агента/брокера. Почему нет? Проверьте дополнительно, имеет хоть какое-то отношение ваш агент к Страховой компании, от которой он выписывает вам полис. Позвоните в Страховую компанию по номеру телефону, указанному на ее официальном сайте (не по тому номеру телефона, что предлагает вам страховой агент), и узнайте у страховщика, действительно ли такой агент находится в штате Страховой компании. Если ваш агент сотрудничает со страховщиком, то все в порядке. Полицию в этом случае вызывать не нужно!

4) Проверяем подлинность полиса по номеру по телефона Страховой компании. Итак, вы своими проверками окончательно и бесповоротно достали вашего агента. Но он еще держится и вроде бы четко, правильно, хоть и не без дрожи отвечает на все ваши бесконечные вопросы. И еще не слишком сильно разъярен вашими доскональными проверками. Тогда устройте ему последнюю головомойку и добейте его: заявите, что позвоните на номер телефона Страховой компании, указанный на официальном сайте, и сейчас проверите полис еще раз.

Спросите по телефону у представителя страховщика, оформлялся ли ваш номер полиса или нет. Оператор может не сообщить прямо, что ваш полис КАСКО ненастоящий, но обязательно скажет о том, что Страховая компания не выписывала такого полиса, и, во избежании дополнительных рисков, предложит вам приехать в офис компании. В таком случае вам опять-таки хочет продать фальшивый полис мошенник, а не официальный аккредитованный страховой агент.

Если все проверки агент выдержал, то и вы и он молодцы. Но не впадайте в эйфорию и задайте жару агенту, чтобы не расслаблялся. Потребуйте проехать вместе с ним в офис Страховой компании для проведения очной ставки!

Читайте и другие наши статьи:

Как проверить страховой документ КАСКО на подлинность?

Как выглядит оригинальный полис страхования КАСКО и как выглядит поддельный бланк страховки?

Как решить проблемы алгоритма RSA?

Как решить проблемы алгоритма RSA?

Алгоритм RSA — это алгоритм асимметричной криптографии, что означает, что при обмене данными должны использоваться два ключа, то есть открытый ключ и закрытый ключ. Есть простые шаги для решения проблем с алгоритмом RSA.

Пример-1:

- Шаг 1: Выберите два простых числа и

Возьмем и - Шаг 2: Вычислите значение и

Это дано каки

Здесь в примере

- Шаг 3: Найдите значение (открытый ключ)

Выберите так, чтобы оно было совмещенным.Сочетание простых чисел означает, что они не должны умножаться наи делиться на них, поэтому не должны умножаться на и и не должны делиться на 20.

Итак, простые числа — это 3, 7, 11, 17, 19… , поскольку приняты 3 и 11, выберите 7

Следовательно,

- Шаг 4: Вычислите значение (закрытый ключ)

Условие задается как,

, где y — значение.Чтобы вычислить значение,

- Сформируйте таблицу с четырьмя столбцами i.е., а, б, г и л.

- Инициализировать a = 1, b = 0, d =, k = — в первой строке.

- Инициализировать a = 0, b = 1, d =, во второй строке.

- Из следующей строки примените следующие формулы, чтобы найти значение следующих a, b, d и k, которое задается как

Как только, остановите процесс и проверьте следующее условие

если if

Для данного примера таблица будет иметь вид,

a b d k 1 0 20 — 0 1 7 2 1 -2 6 1 -1 3 1 — Как в таблице выше , остановите процесс и проверьте условие, указанное для

. Чтобы убедиться, что это правильно, вышеуказанное условие должно удовлетворять, т.е.е.

. Значит правильно. - Шаг 5: Выполните шифрование и дешифрование

Шифрование задается как

Расшифровка задается какПредположим, что для данного примера

Шифрование составляетРасшифровка

Таким образом, в окончательном ,,,, и

Пример 2: GATE CS-2017 (набор 1)

В криптосистеме RSA конкретный A использует два простых числа p = 13 и q = 17 для генерации своего публичного и частного ключи.Если открытый ключ A равен 35. Тогда закрытый ключ A равен?

- и

- Вычислить и

- (открытый ключ)

- Вычислить (закрытый ключ)

a b d k 1 0 192 — 0 1 35 5 1 -5 17 2 -2 11 1 — (закрытый ключ)

Вниманию читателя! Не прекращайте учиться сейчас.Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с курсом CS Theory Course по приемлемой для студентов цене и будьте готовы к отрасли.

Краткий обзор модели TCP / IP, протоколов SSL / TLS / HTTPS и сертификатов SSL | Удай Хиварале | JsPoint

Есть три принципа безопасной связи. Data Encryption , Data Integrity и Data Authenticity . Мы уже видели первые два. Подлинность данных означает, что данные поступают от объекта, с которым мы собираемся общаться.

Когда мы открываем google.com в нашем браузере, почему мы так уверены, что посредник не предоставляет нам плохой контент? «Человек посередине» может использовать HTTP-сервер с криптографией с открытым и закрытым ключом, поэтому есть ли способ узнать, действительно ли наши данные отправляются на сервер google.com ?

Когда мы получаем доступ к https://google.com , наш браузер связывается с сервером Google с помощью подходящего протокола TLS. Сервер отвечает сертификатом SSL , который содержит открытый ключ сервера.

Этот SSL-сертификат особенный, хотя это не что иное, как некоторые двоичные данные. Этот сертификат SSL подписан цифровой подписью организацией под названием Certificate Authority ( CA ) с использованием собственного закрытого ключа .

Brower поставляется с предустановленными общедоступными сертификатами CA . Это сертификаты, которым браузер полностью доверяет, даже вслепую . Существует два типа центров сертификации: Root CA и Intermediate CA . GlobalSign является одним из доверенных корневых центров сертификации .

Когда сервер google.com отправит сертификат SSL, он будет установлен в браузере и будет выглядеть, как показано ниже.

Из информации сертификата эмитента мы видим, что он был подписан службой Google Trust Services . Вы также можете увидеть информацию об открытом ключе сервера google.com в разделе Информация об открытом ключе .

Поскольку SSL-сертификат Google Trust Services уже установлен в браузере, он может проверить цифровую подпись, содержащуюся в сертификате SSL, отправленном сервером google.com . Если посредник отправит неправильный сертификат SSL, наш браузер будет жаловаться на это, поскольку он не подписан сертифицированным центром сертификации.

Вы также можете увидеть алгоритм подписи, используемый для создания цифровой подписи сертификата SSL. В приведенном выше примере алгоритм RSA используется в сочетании с SHA-256 для создания цифровой подписи сертификата.

💡 Даже если посредник отправит неправильный сертификат SSL, который действительно был подписан центром сертификации, браузер не примет его, поскольку он не будет содержать доменное имя веб-сайта, который мы пытаемся доступ (google.com). ЦС проверяет предысторию организации перед выдачей сертификата.

Если вам интересно, является ли Google Trust Services частью компании Google , то вы, вероятно, правы. Означает ли это, что он дискредитирует сертификаты SSL, подписанные ими в их собственных целях? Абсолютно не .

Google Trust Services - это промежуточный CA . Некоторые организации с кучей веб-сайтов и кучей денег, вероятно, не решатся ежедневно связываться с центром сертификации для подписания сертификата. Вместо этого они становятся промежуточным ЦС и просят корневой ЦС, такой как GlobalSign , сгенерировать для них сертификат.

Используя закрытый ключ этого подписанного сертификата (, который хранится в секрете от CA ), он может подписывать другие сертификаты SSL.Что нужно сделать браузерам, так это проверить родительский ЦС центра сертификации и проверить цифровую подпись.

Подойдя к лестнице до корневого CA , браузер может построить цепочку доверия. Вы можете увидеть это на скриншоте выше. GlobalSign явно является корневым центром сертификации google.com и родительским центром сертификации GTS CA .

Если какой-либо из промежуточных сертификатов выйдет из строя, произойдет сбой всей цепочки доверия, и веб-сайт станет незащищенным для доступа или передачи данных.Если все прошло успешно, браузер покажет зеленый значок замка в строке состояния, чтобы указать надежное и безопасное соединение .

( TLS 1.3 Handshake / источник: Wikimedia Commons )Не все браузеры поставляются с предустановленными промежуточными сертификатами. Следовательно, вместо отправки только одного сертификата SSL сервер может отправить комплект сертификатов , который содержит собственный сертификат SSL и все промежуточные сертификаты.Только корневой CA должен быть доверенным для построения цепочки доверия.

Процесс создания сертификата

Вы не можете создать сертификат самостоятельно, это единственное правило. Вам нужно создать пару открытого и закрытого ключей и предоставить свой открытый ключ центру сертификации для подписания и генерации сертификата.

Однако стандартный процесс состоит в том, чтобы сначала создать файл закрытого ключа, который заканчивается расширением .key или .pem , и создать файл запроса на подпись сертификата, заканчивающийся на .csr расширение. Затем этот файл .csr отправляется в центр сертификации.

Центр сертификации позаботится о процессе создания действительного и надежного сертификата. После прохождения CA CSR он проверит вашу организацию, а затем отправит файл сертификата с расширением .crt .

💡 Этот файл может содержать только один сертификат, запрошенный для определенного доменного имени, или набор сертификатов, который также включает промежуточные сертификаты.

Получив файл .cert и закрытый ключ, вы можете настроить свой сервер на использование этих файлов и обеспечение безопасного HTTP-соединения для пользователей, которые пытаются подключиться к вашему серверу с помощью HTTPS. Протокол .

Самозаверяющие сертификаты

Самозаверяющий сертификат, как вы можете понять по имени, подписан вами. Если вы являетесь промежуточным центром сертификации, то это процесс, которому вы будете следовать, чтобы продавать сертификаты SSL своим клиентам.

Однако, если это не так, то в этом нет никакого смысла. Когда браузер загружает самозаверяющий сертификат, он не может быть связан с действительным корневым центром сертификации , поскольку сертификат не был подписан доверенным центром сертификации.

Если сертификат не принимается браузером, это не означает, что данные не шифруются. Вы можете абсолютно безопасно общаться с сервером, несмотря на некоторые красные флажки SSL. Но обычно этого делать не следует.

Если у вас есть самозаверяющий сертификат, вы можете установить этот сертификат в своей системе / браузере вручную ( как доверенный сертификат ), и браузер перестанет жаловаться.

Это также означает, что если вам нужно обеспечить безопасный и надежный канал связи для некоторых людей в вашем доме, вы можете сделать это, не обращаясь в центр сертификации и не платя кучу денег. Просто некоторым людям придется потрудиться, чтобы сделать вас счастливыми.

Создание самозаверяющего сертификата

Протокол SSL / TLS использует формат сертификата X.509 , разработанный IETF . Чтобы сгенерировать сертификат SSL, мы собираемся использовать OpenSSL .

💡 OpenSSL - один из самых популярных наборов инструментов для связи TLS. Это также интерфейс командной строки (CLI) и инструментарий для создания сертификатов SSL, закрытых ключей, CSR и выполнения других видов криптографических операций.

Прежде всего нам понадобится файл закрытого ключа .key и файл запроса на подпись сертификата .csr . Мы собираемся использовать криптографию RSA для шифрования трафика на нашем сервере. Чтобы создать эти файлы, используйте команду ниже.

$ openssl req -new -newkey rsa: 2048 -nodes -keyout thatisuday.key -out thatisuday.csr