App Store: Штрафы UA: Проверка Авто,ОСАГО

Национальное мобильное приложение для онлайн ПРОВЕРКИ и оплаты штрафов ПДД, долгов в юстиции, покупки электронных полисов автогражданки (ОСАГО). Первое мобильное приложение в Украине, которое соответствует концепции «Держава у смартфоні» и развивает государственные услуги в смартфоне в области авто-тематики с 2016 года.

Внимание! Скидка 50% при оплате штрафа за нарушение правил парковки в первые 10 дней

Купить электронный полис ОСАГО по гос. номеру авто, в два шага оплатить штраф, проверить долги перед исполнительной службой, включить напоминание об окончании действующего полиса ОСАГО

АВТОСТРАХОВАНИЕ

Штрафы UA — это единственное приложение в Украине, в котором можно купить электронный полис ОСАГО, используя для этого только государственный номер вашего автомобиля. Вам не нужно ехать в офис и заполнять бумаги. Достаточно ввести государственный номер вашего авто и система быстро определит все данные, необходимые для оформления и покупки страховки автогражданки для вашего автомобиля.

Через нас вы можете:

— Купить ОСАГО ТАС

— Купить автоцивилку Оранта

— Купить страховку UNIVES

— Купить полис ОСАГО Альфа страхование

— Купить ОСАГО АСКО ДС

— Купить полис ВУСО (VUSO)

Мы гарантируем мгновенную регистрацию электронного полиса в централизованной базе МТСБУ.

ОЧЕНЬ УДОБНО!

По регистрационному номерному знаку (гос номер) вы получаете полную информацию о вашем транспортном средстве:

1. Проверить Марку и модель ТС

2. Узнать VIN код ТС

3. Узнать тип мотора

4. Узнать город регистрации ТС

6. Проверка страховки, информация о страховой полис

Все это помогает точно рассчитать стоимость страхового полиса. У нас есть информация обо всех транспортных средствах Украины

ШТРАФЫ

После того, как вы оплатили штраф, мы сообщим вам о его погашении в базе полиции Украины.

ДОКУМЕНТЫ

Приложение поможет вам освободиться от бумажных квитанций, посещений банка, офисов страховых компаний. Вам не понадобится искать подтверждение оплаты штрафа и бумажный полис автогражданки – они всегда хранятся у вас в смартфоне.

Вам не понадобится искать подтверждение оплаты штрафа и бумажный полис автогражданки – они всегда хранятся у вас в смартфоне.

ЗАКОНОДАТЕЛЬСТВО

Согласно Правил дорожного движения Украины (пункт 2.1 ґ) водитель механического транспортного средства должен иметь при себе действующий внутренний электронный договор установленного вида обязательного страхования в визуальной форме страхового полиса (на электронном или бумажном носителе), сведения о котором подтверждаются информацией, содержащейся в единой централизованной базе данных, оператором которой является Моторное (транспортное) страховое бюро Украины.

Согласно Распоряжения Национальной комиссии, осуществляющей государственное регулирование в сфере рынков финансовых услуг №3631 от 07.02.2018, договора автогражданки (ОСАГО) могут заключаться в электронной форме.

РЕКОМЕНДАЦИЯ

В случае проверки патрульной полицией, вам будет достаточно воспользоваться разделом «Полисы ОСАГО» приложения Штрафы UA, чтобы подтвердить номер и срок действия своего электронного договора автогражданки или предоставить визуальную форму своего полиса (в приложении тли распечатанную версию).

Платежи осуществляются через платёжную систему liqpay.com 2015 © ПриватБанк Лицензия № 22 от 05.10.2011г.

Оплата штрафа ГАИ* Погашение штрафа ГАИ * По номеру постановления * Проверка погашення штрафа в базе ГАИ * Официальная база ГАИ * Мгновенная оплата штрафа * Уведомление о погашении штрафа * Гарантия погашения в официальной базе ГАИ * Официальные расчеты с ГАИ * Электронная автогражданка * электронная гражданка * электронное ОСАГО * полис автогражданки онлайн * полис автоцивилки 2018 купить * полис автоцивилки * официальный полис ОСАГО* официальная автоцивилка * купить полис автоцивилки онлайн * купить полис ОСАГО *купить автоцивилку * автоцивилка онлайн * автоцивилка расчёт стоимости * автоцивилка онлайн купить* купить страховку * автострахование

На сайте ТФОМС АО поддерживается поиск по серии и номеру полиса ОМС (в том

числе старого образца), по серии и номеру временного свидетельства (ВС), по

единому номеру полиса (ЕНП).

В строке поиска введите серию и номер полиса ОМС (можно без пробела), или серию и номер ВС (можно без пробела), или ЕНП (16 цифр).

| Введите Серию/Номер полиса ОМС, ВС, ЕНП: | ||

|

|

ТФОМС Санкт-Петербурга

Информационно-справочные службы страховых медицинских организаций,

осуществляющих деятельность в сфере ОМС Санкт-Петербурга в 2020 году

Уважаемые посетители сайта!

Обращаем Ваше внимание на то, что для обеспечения наибольшей доступности операторов

Контакт-центра ОМС страховые медицинские организации и ТФОМС Санкт-Петербурга

используют телефонные номера, вызовы на которые бесплатны для вызывающего абонента.

Такие номера начинаются с кода 8-800. Звонок на такой номер с любого телефона будет для

Вас бесплатным.

Важно!

Набор номера необходимо осуществлять полностью, вместе с кодом 8-800.

|

|

Название |

Телефон информационно-справочной службы |

|

1 |

АО «ГСМК» |

8 (812) 325-11-20 8-800-100-23-44 |

|

2 |

Санкт-Петербургский филиал ООО СК «Капитал-полис Мед» |

8 (812) 337-15-11 8-800-511-47-40 |

|

3 |

Филиал АО «МАКС-М» |

8-800-333-05-03 |

|

4 |

Санкт-Петербургский филиал ООО «СМК РЕСО-Мед» |

8-800-200-92-04 |

|

5 |

Филиал ООО «Капитал МС» в г. |

8-800-100-81-02 |

|

6 |

Санкт-Петербургский филиал ООО ВТБ МС |

8-800-100-80-05 |

|

7 |

Санкт-Петербургский филиал АО «Страховая компания «СОГАЗ-Мед» |

8-800-100-07-02 |

| 8 | Контакт центр для граждан в сфере обязательного медицинского страхования в Санкт-Петербурге |

8 (812) 703-73-01 8-800-700-86-03 |

Как проверить электронный полис добровольного страхования туриста на подлинность

Путешествуйте без рисков и забот, выбирайте самые надежные страховые компании по самым выгодным ценам со скидкой 20% по промокоду 000750396 вместе с «konti. travel»!

travel»!

Сегодня даже неискушенные туристы прекрасно осведомлены, зачем нужен полис медицинского страхования.

Как минимум, без него вы не получите визу. Были случаи, когда пограничная служба отказывала во въезде при отсутствии полиса.

Если уже за границей с вами случится неприятность (болезнь, травма, утеря багажа или документов и т.п.), покрывать все расходы вам придется из своего кошелька, а суммы, как правило, баснословные.

При наступлении страхового случая во время отдыха только страховка позволит покрыть все расходы и уберечь вас от массы неприятностей.

Даже если этот документ не является обязательным условием для въезда в ту или иную страну, путешественники заботятся о том, чтобы заранее обезопасить себя от непредвиденных денежных расходов в связи с форс-мажорами.

Внезапная болезнь, травма, утеря багажа или документов и прочие неприятности – страховка может покрыть практически все.

На эту тему написано сотни статей и полезных руководств. Однако информации о том, как купить подлинный полис и почему это действительно важно, практически нет.

Однако информации о том, как купить подлинный полис и почему это действительно важно, практически нет.

Мы исправим эту оплошность и поможем вам отправиться в действительно безопасное путешествие.

В настоящее время купить полис не сложнее, чем забронировать билет на самолет или номер в гостинице. Можно, конечно, поступить «по старинке» — приехать в офис турагентства или страховой компании и оформить страховку там. Но к чему тратить драгоценное время и деньги, если гораздо проще сделать это в режиме онлайн, где бы вы ни находились?

Покупка полиса через интернет займет не более 10 минут, а готовый документ вы получите на свой e-mail сразу после оплаты. Такой способ в разы удобней, однако имеет свои подводные камни.

Наберите в поисковике «медицинская страховка для выезда за границу», и вы увидите сотни, тысячи разнообразных сайтов, продающих полисы страхования туристов, и во всем этом многообразии нарваться на компанию-однодневку очень легко.

Если у компании «громкое» имя и положительная репутация, можете не сомневаться в том, что вы проведете свой отпуск без каких-либо хлопот, и что консульство точно примет такой документ без нареканий.

Даже если вы думаете, что мошенникам вас не провести, не лишним будет узнать о компании, условия которой вам больше всего приглянулись, подробней. Это довольно просто:

- Изучите информацию на официальном сайте компании: сколько лет она работает на рынке? Опыт работы – важный критерий.

- Найдите контакты и реквизиты компании, чтобы точно знать, что это не однодневная «палатка», которая исчезнет, как только «наварится» на доверчивых клиентах.

- Изучите отзывы о компании и, желательно, не на официальном сайте (отзывы могут быть заказными), а на сторонних ресурсах, вроде сайтов-отзовиков и пр.

Это займет совсем немного времени, зато вы будете уверены, что не попадетесь на удочку мошенников. Проводить подобную «разведку» нужно вне зависимости от того, где вы решили приобрести страховку – в офисе компании или в онлайн-режиме.

С выбором компании мы разобрались. Осталось решить, какой полис лучше и удобней – электронный или бумажный?

Удобство электронного полиса в том, что вы можете сохранить его в своем мобильном телефоне, и он всегда будет у вас под рукой. Однако для оформления визы его придется распечатать, чтобы приложить к требуемому пакету документов.

Бумажный полис вы рискуете потерять в поездке, пролить на него воду, помять и т.д. Электронный же файл даже при утере телефона всегда будет доступен, ведь вы сможете при необходимости открыть свой e-mail с любого гаджета.

И «бумажный», и электронный полис имеют одинаковую юридическую силу, главное, чтобы на них была факсимильная печать и ответственного лица компании.

Так что выберите удобный вариант именно для себя. Несмотря на то, что сегодня всю необходимую информацию удобно хранить на цифровых носителях, многие люди до сих пор возят с собой распечатанные документы – так спокойней.

Как проверить подлинность страхового полиса?

Чтобы точно не отправиться в отпуск с «липовой» бумажкой, которая не имеет никакой юридической силы, мы настоятельно рекомендуем ознакомиться с отличительными особенностями подлинного договора добровольного страхования, который вы получаете в электронном виде:

- Оформленный бланк должен содержать логотип, название, реквизиты и контакты компании.

- Полис должен быть заверен печатью.

- Бланк должен иметь уникальный номер, по которому будет идентифицироваться застрахованное лицо.

- Должен быть указан срок действия полиса, а также территория его покрытия.

- Фамилия, Имя и год рождения застрахованного должны быть указаны в бланке.

Размер франшизы (если она есть) – также обязательный «пункт» в документе.

Что делать, если вы обнаружили ошибку в документе?

«Доверяй, да проверяй» — очень полезное правило, которое распространяется и на процесс оформления полиса. Если вы обнаружили ошибку в документе до вылета, нужно аннулировать страховку.

Вам понадобится обратиться в компанию или турагентство, выдавшее документ, чтобы выписать дубликат с верными данными. Вы также можете сдать купленный полис и вернуть деньги обратно.

Если же факт опечатки или ошибки вскрылся уже за границей, вернуть полис или доказать его подлинность будет крайне проблематично.

В соответствии с международными правилами в таком документе допускается до трех ошибок, которые не меняют смысл слова. Однако, в помощи вам могут отказать.

В таком случае придется оплачивать все расходы из своего кармана, а по возвращении домой с полным правом требовать от компании, выдавшей вам полис, возмещения убытков. Это весьма тернистый и долгий путь, поэтому самый простой способ обезопасить себя – досконально проверить все данные перед тем, как поставить свою подпись.

На что еще смотреть при оформлении полиса, чтобы не испортить себе отдых?

- На исключения из правил страхования. Да-да, те самые, что мелким шрифтом. Там страховая компания указывает причины для отказа в выплате. Только представьте: ограничений может быть больше сотни! Внимательно прочитайте эти пункты, чтобы после не попасть впросак.

- На номер полиса. Подлинную страховку вы можете найти по номеру в базе страховой компании.

- На действительность полиса – еще раз! Чтобы знать наверняка, что ваш документ – не фальшивка, позвоните в страховую компанию.

Полис обязательно должен быть в базе.

Полис обязательно должен быть в базе. - На размер франшизы. Франшиза – это часть компенсации, которую не выплачивает страховая компания. К примеру, ваш полис с франшизой 70 евро. Клиника выставила вам счет за лечение, равный 100 евро. Страховщик оплатит 70 евро. Все расходы, сумма которых составит менее 30 (100 минус 70) евро, по такому полису будете оплачивать вы.

Какой из всего вышесказанного можно сделать вывод?

Выезжая за рубеж, своевременно и ответственно подойдите к вопросам страхования, даже если вы не собираетесь ни на шаг отходить от приглянувшегося шезлонга. Помните, что безответственное, формальное отношение к выбору страховой компании и самого полиса может обернуться массой неприятностей и не самых хороших «сюрпризов» вдали от родины – как для вашего здоровья, так и для кошелька.

Мнение эксперта:

Широкое распространение в интернете получает мнение, что покупка страховки – это лишь формальность.

Обосновывают это тем, что страховые компании не надежны, а мелкие трудности случаются постоянно и всегда можно решить их самим.

Наш опыт показывает: Лучше один раз заплатить небольшую (относительно стоимости отпуска) сумму за страховку и отдыхать спокойно, чем весь отпуск «сидеть на иголках».

Чтобы не столкнуться с мошенниками – воспользуйтесь нашим помощником «Конти» или посмотрите рейтинг страховщиков, который мы составили.

Конечно, чтобы на 100% обезопасить себя в путешествии придется совершить немало действий по нашим рекомендациям. Хотите приобрести подлинный полис на самых выгодных условиях? Доверяйте «Конти»!

С помощью нашего «умного» и понятного сервиса вы можете выбрать полис медицинского страхования туриста от самых проверенных страховых компаний с безукоризненной репутацией и 100% гарантией безопасности. 10 минут – и документ, соответствующий всем требованиям консульств, заверенный всеми необходимыми подписями и печатями, у вас на электронной почте. Сохраните его в памяти мобильного телефона и путешествуйте без забот!

Сохраните его в памяти мобильного телефона и путешествуйте без забот!

Успейте купить страховку со скидкой 20% до 31 декабря 2019 года.

Зайдите на сайт konti.travel введите промокод 000750396 при оформлении страховки и получите самое выгодное ценовое предложение именно для вас.

проверка электронного и бумажного полиса при покупке

При оформлении полиса ОСАГО вам могут продать поддельный документ. Если полис окажется фальшивым, то вы не сможете использовать его для выплат компенсации пострадавшим в ДТП и рискуете получить штраф. О том, как самостоятельно проверить страховой полис ОСАГО на подлинность, вы узнаете далее.

Как проверить полис ОСАГО при покупке

Столкнуться с подделкой можно при любом способе покупки полиса — у агента, в офисе страховой компании или онлайн на ее сайте. Отличить поддельный документ от настоящего достаточно сложно, особенно если вы ранее не сталкивались с ними. Тем не менее, существует несколько методик проверки полиса в момент покупки и после нее. Рассмотрим их подробнее.

Тем не менее, существует несколько методик проверки полиса в момент покупки и после нее. Рассмотрим их подробнее.

Визуальная проверка полиса

На настоящей страховке, выданной на госбланке, обязательно есть следующие отличительные признаки:

- Металлизированная полоса серебристого цвета, которая проходит вертикально с левой стороны бланка

- Водяные знаки с нанесенным логотипом РСА. Они должны четко просматриваться на свету. Цифры номера бланка должны быть выдавлены на его поверхности так, чтобы они хорошо прощупывались

- Актуальная серия документа: МММ или ККК (для электронных – ХХХ). Среди поддельных документов популярна серия ЕЕЕ, которая ранее использовалась в настоящих бланках

- Грамотность оформления печатного текста: отсутствие опечаток, ровность линий и направления текста, правильное соотношение границ и полей

- Наличие полностью читаемой печати страховщика (название компании на печати должно совпадать с наименованием фирмы-страховщика), указание полного юридического наименования компании и ее реквизитов

Любое отклонение от вышеуказанных норм является свидетельством того, что вы получаете фальшивый документ, не имеющий юридической силы.

Проверка электронного ОСАГО

Все современные электронные полисы имеют специальный опознавательный элемент – QR-код, содержащий ссылку на сведения о происхождении. Код указывается во всех оформленных через интернет полисах. Обычно он располагается сверху листа, на его правой стороне.

Для того, чтобы проверять полисы по нанесенному на них QR-коду, необходимо установить на мобильное устройство приложение «ДТП Европротокол». Его можно скачать бесплатно в Google Play или App Store. Затем откройте приложение и включите сканер QR-кодов. Наведите камеру вашего устройства на код и дождитесь, пока приложение его считает. После этого программа выдаст все имеющиеся в базе сведения.

Если код окажется недействительным или указывающим на устаревшую информацию, то перед вами поддельный полис.

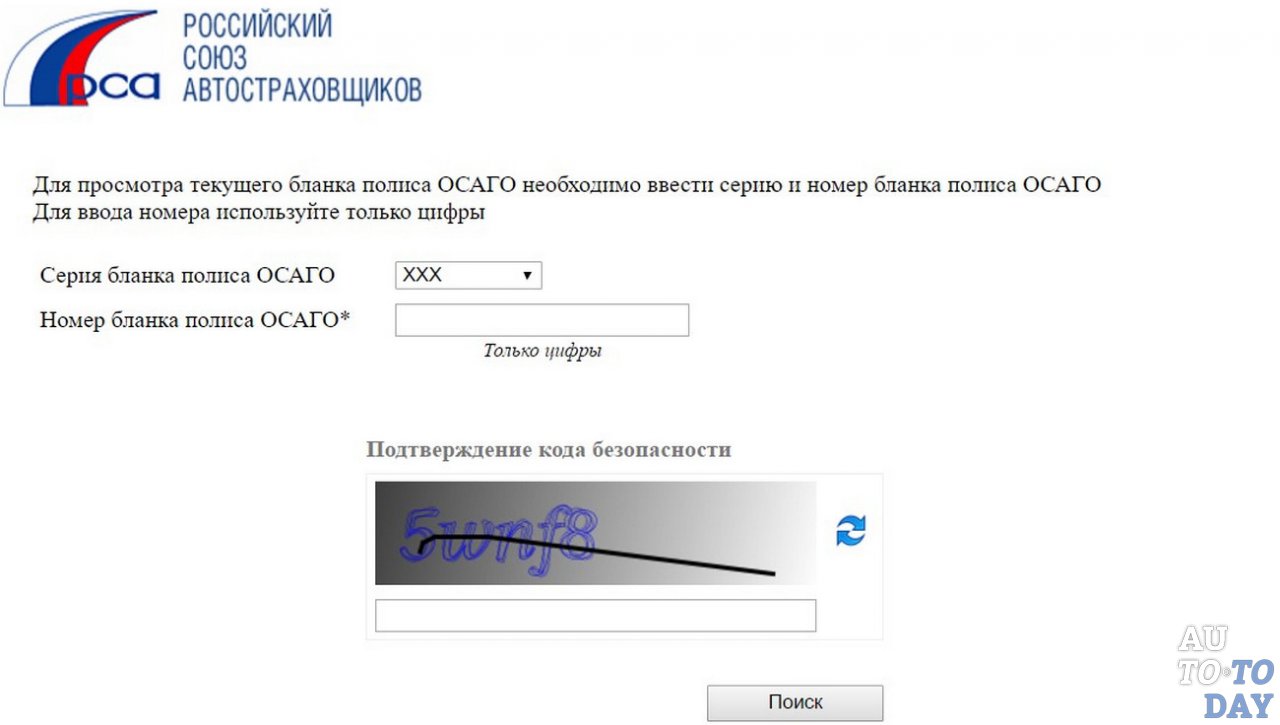

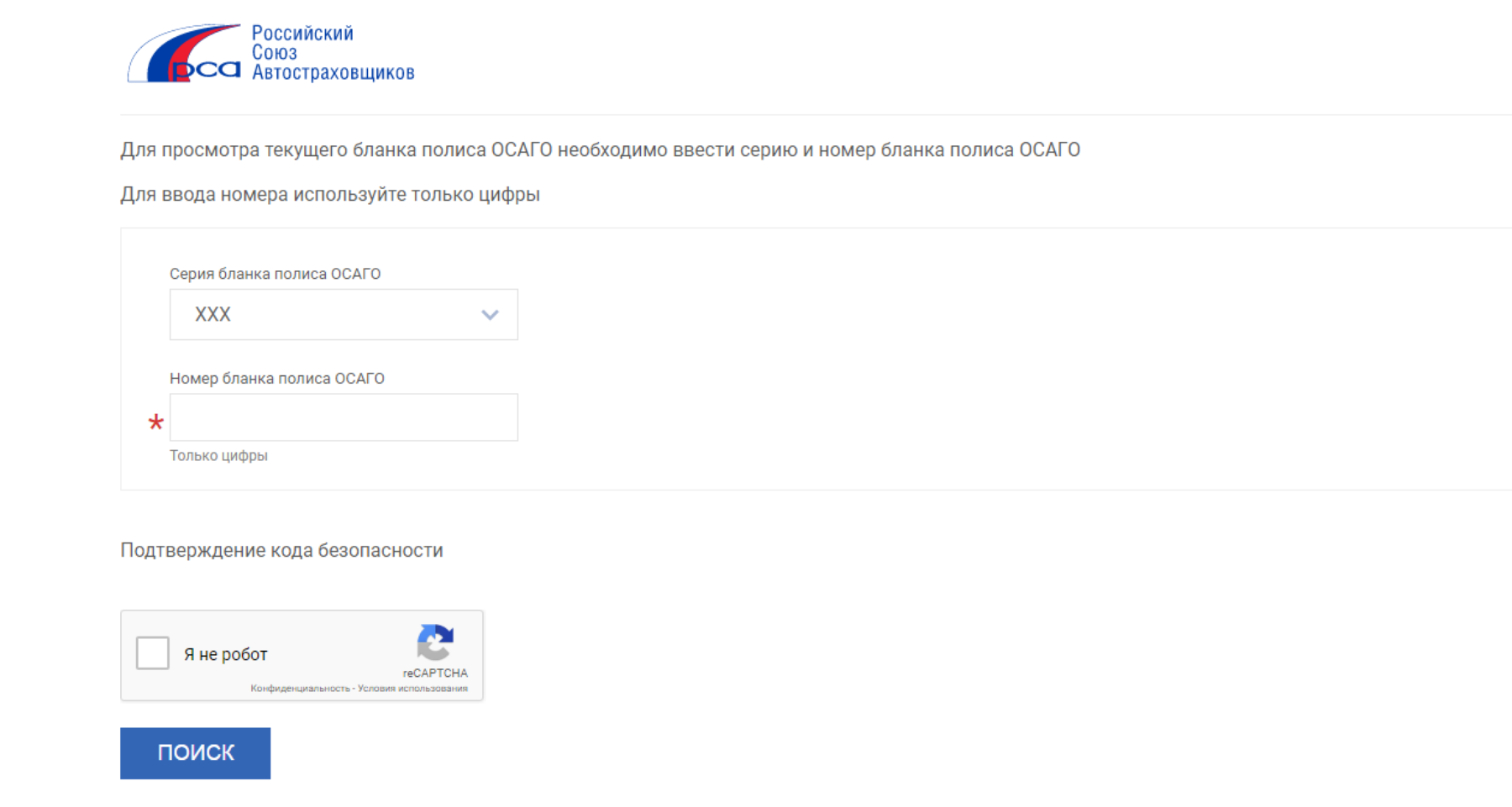

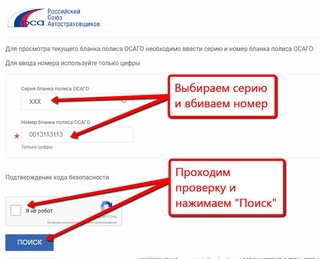

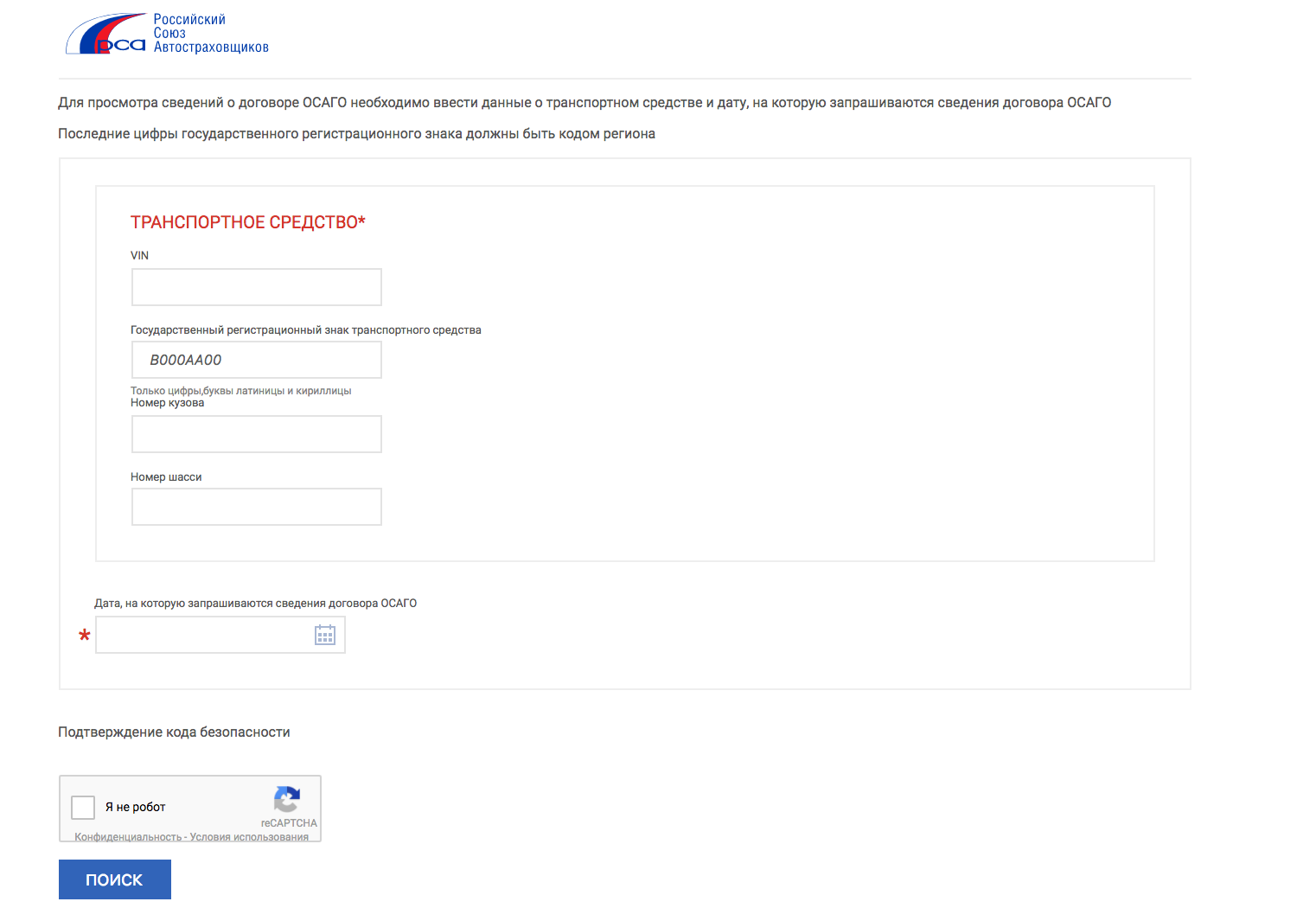

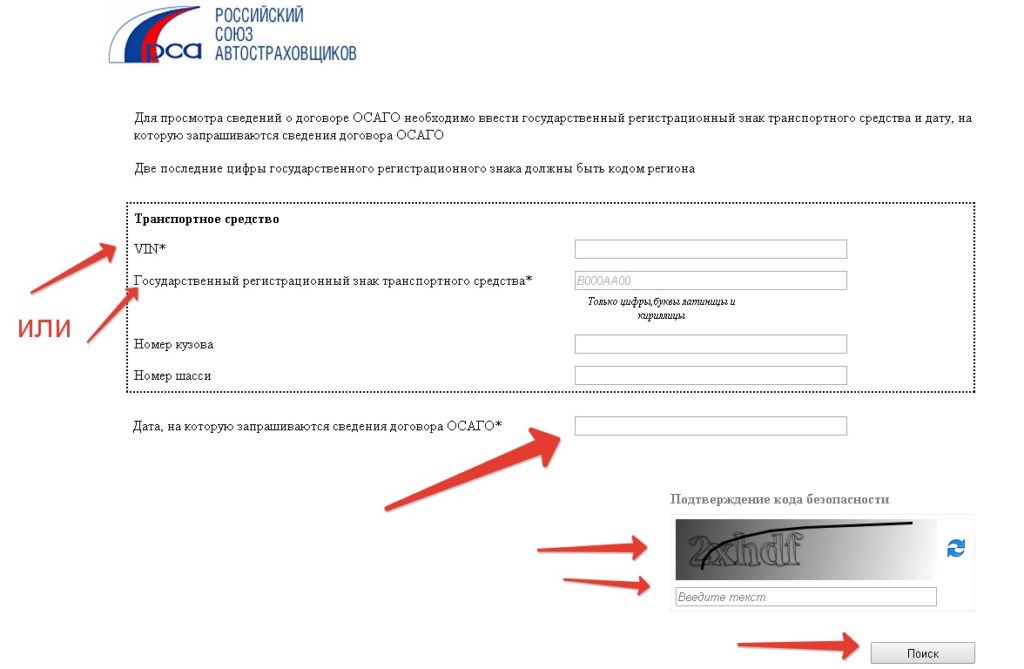

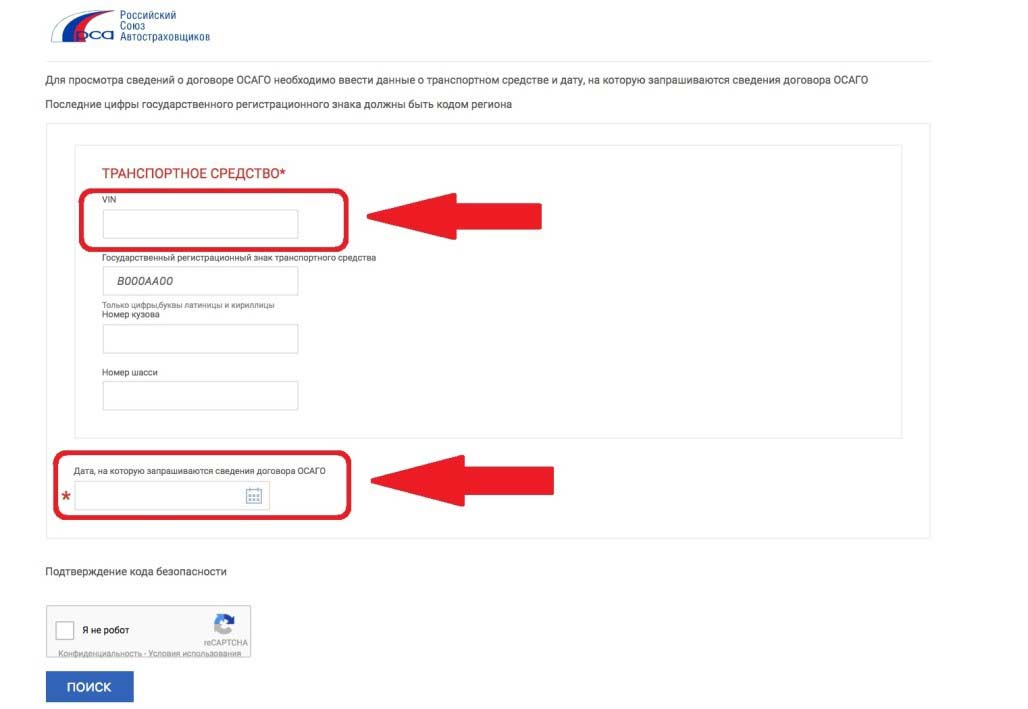

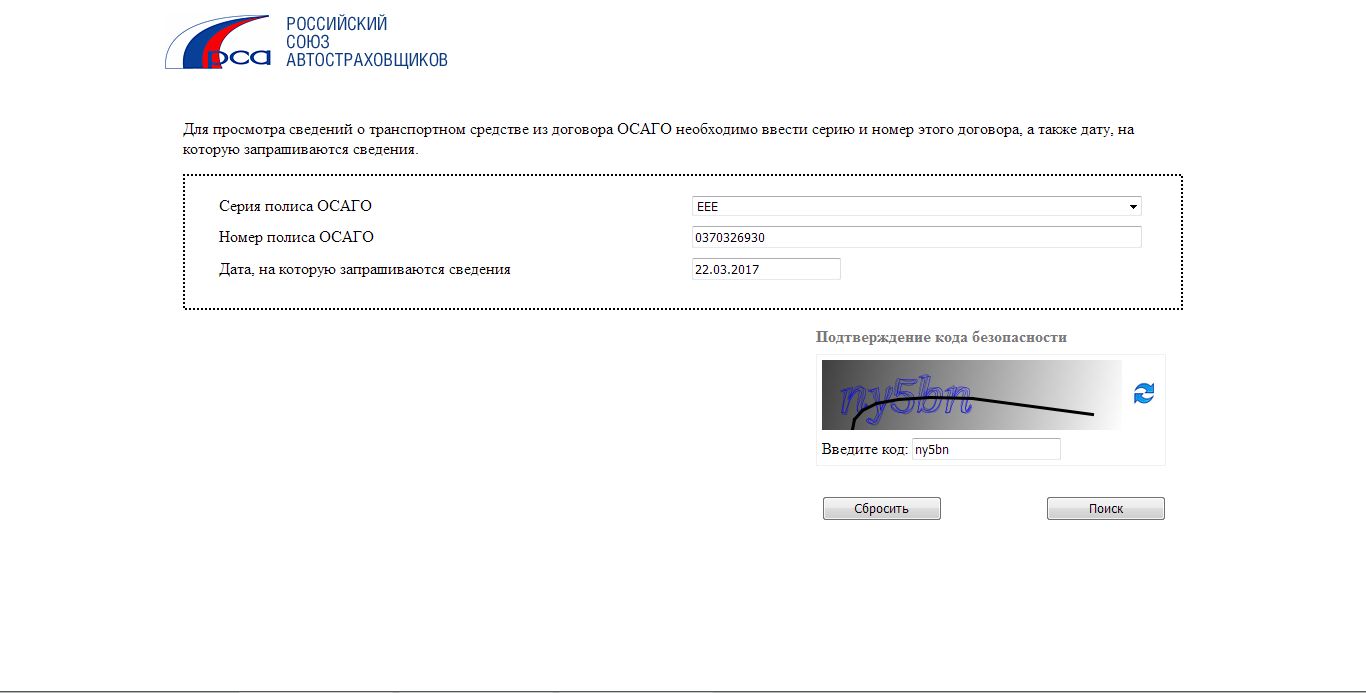

Проверка полиса по базе РСА

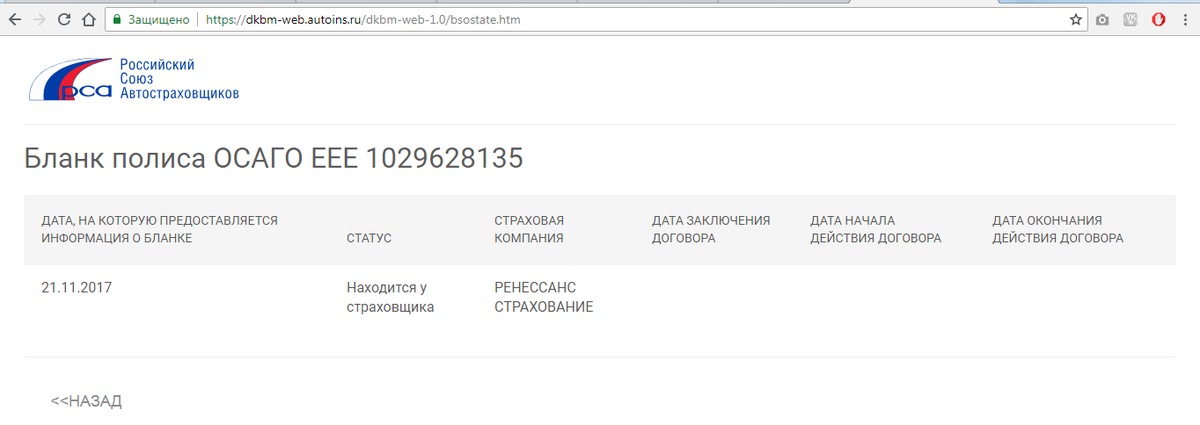

Наиболее достоверной считается проверка полиса по базе данных РСА. Для этого нужно указать серию и номер документа. После проверки система выдает следующие сведения:

- Наличие или же отсутствие указанного полиса во внутренней базе.

- Актуальный статус к моменту запроса

- Данные об организации, оформившей полис

Следует внимательно сверять все данные, найденные в системе. Участились случаи мошенничества, когда преступники продают клиентам так называемые «полисы-двойники». «Двойник» имеет настоящий номер и даже зарегистрирован в базе РСА. При этом он оформлен совсем на иного человека, который и является обладателем реального документа и не имеет отношения к подделке.

Если по итогу поиска система выводит на экран сообщение формата «Бланк полиса с указанными реквизитами не найден», то полис, скорее всего, является ненастоящим.

По этому запросу можно получить и другие варианты ответов:

- Находится у страховщика. Данный статус означает, что документ, находящийся на руках у клиента, является копией оригинала, и сам оригинал необходимо забрать в офисе страховой компании.

- Утратил силу. Сообщение является показателем того, что полис настоящий, но по различным причинам мог быть аннулирован (как фирмой, оказывающей страховые услуги, так и самим гражданином) и на время совершения запроса не представляет никакой юридической ценности.

- Просрочен. Документ необходимо заменить по причине окончания срока его действия

Информация о полисе заносится в базу данных РСА через пять дней после его покупки. Поэтому проверить подлинность страховки таким способом сразу после ее оформления не получится.

Проверка по номеру автомобиля

На портале РСА также доступна опция проверки полиса по номеру машины. По ней можно проверить не только свой, но и чужой полис. Для этого укажите VIN-номер машины, номер государственного регистрационного знака, номер кузова или номер шасси. Укажите дату, за которую нужно получить информацию

Если автомобиль имеет оформленный на него полис, система отобразит всю имеющуюся о нем информацию. Если страховка у машины отсутствует, система выдаст соответствующее предупреждение.

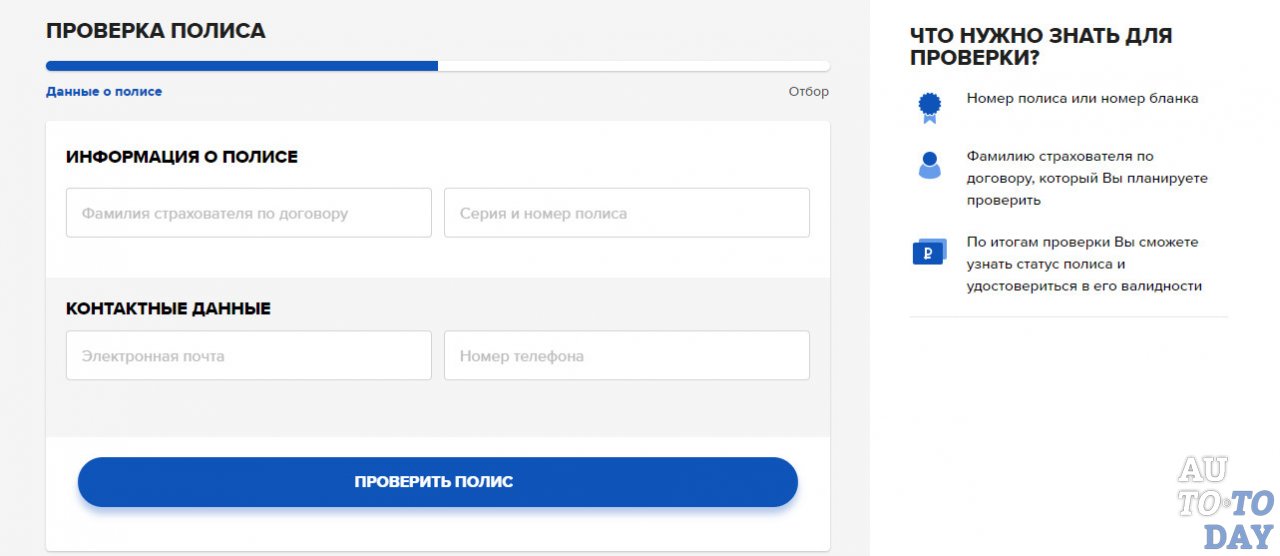

Как по номеру полиса ОСАГО узнать водителей

При проверке ОСАГО на сайте РСА вы сможете узнать о вписанных в него водителях. Для этого достаточно номер и серию документа. Для этого перейдите в раздел “ОСАГО” на портале РСА, и выберите в меню слева пункт «Сведения для страхователей и потерпевших» — «Сведения для страхователей о статусе бланков ОСАГО».

Для этого перейдите в раздел “ОСАГО” на портале РСА, и выберите в меню слева пункт «Сведения для страхователей и потерпевших» — «Сведения для страхователей о статусе бланков ОСАГО».

В появившемся окне введите номер и серию искомого полиса. Если этот номер есть в базе, то сервис предоставит всю информацию о документе: сведения о страхователе, дата, до которой действителен, организация, оформившая документ, регистрационный машины.

При необходимости вы можете сделать запрос в страховую компанию, где был оформлен полис. Для этого обратитесь в отделение страховщика и оставьте заявку у менеджера. Специалист введет номер в базу, и, если полис там действительно числится, сообщит вам данные об официальном владельце.

Что делать, если полис фальшивый

Использование фальшивого полиса может привести к следующим последствиям:

- Отказ компании в возмещении ущерба по договору, даже при полностью доказанном наступлении страхового случая. В этой ситуации закон поддержит сторону страховщика.

Весь ущерб, причиненный здоровью и имуществу придется возмещать из собственного кармана.

Весь ущерб, причиненный здоровью и имуществу придется возмещать из собственного кармана. - При остановке сотрудниками ГИБДД предъявление по их требованию фальшивого полиса ОСАГО приравнивается к полному отсутствию документа, и может быть классифицировано по статье 12.37 КоАП — за это нарушение взимается штраф

- Наиболее опасное последствие – уголовная ответственность за применение поддельных документов. Уголовное наказание в соответствии со статьей 327 УК РФ грозит всем, подозревается в умышленной подделке полиса

Если вы обнаружите признаки фальшивого полиса в процессе покупки, не сообщайте об этом мошенникам сразу. Постарайтесь вежливо отказаться от услуг под каким-либо иным предлогом, и ни в коем случае не отдавайте фальшивый документ обратно: он будет являться прямым доказательством мошеннической деятельности.

Далее необходимо как можно скорее обратиться в правоохранительные органы. В заявлении сообщите подробности покупки полиса (дату, место, название компании, имена работников и другие), приложите к нему оригинал поддельного бланка.

Вопрос-ответ

Как можно определить мошенника, который предлагает фальшивый полис?

Среди факторов, которые обязательно должны насторожить клиентов страховой компании или агента, можно выделить следующие:

- Значительная скидка на оказание страховых услуг (если сравнить показатели средней стоимости ОСАГО становится очевидно — цена у разных фирм отличается незначительно)

- Оплата полиса без кассы и квитанции — наличными или переводом денег на личную карту или электронный кошелек

- Отсутствие у агента удостоверения личности и доверенности от страховой компании — без них он не имеет права вести свою деятельность

- Заполнение полиса от руки на подозрительном бланке

- Невыдача письменного заявления о заключении договора ОСАГО

Какие еще документы я должен получить при выдаче полиса?

Вместе со страховым полисом клиент получает квитанцию формата А-7, свидетельствующую об оплате взноса

Какие документы должны быть у страховщика?

Любой гражданин может попросить страхового агента предъявить копию договора об оказании услуг, которая должна быть нотариально заверена. Также при оформлении полиса через агента компании его паспортные данные указываются в страховом договоре, и клиент имеет право попросить предъявить паспорт для сверки указанной информации.

Также при оформлении полиса через агента компании его паспортные данные указываются в страховом договоре, и клиент имеет право попросить предъявить паспорт для сверки указанной информации.

Вы можете найти раздел с данными о сотрудниках на официальном сайте компании-страховщика или запросить информацию об интересующем вас агенте в службе поддержки. Таким образом предоставляется возможность дополнительно убедиться в том, что ваш агент действительно является сотрудником указанной компании.

Как распознать сайт агента-мошенника?

Поисковая система Яндекс ввела специальную маркировку для официальных сайтов страховых компаний. Таким образом, у настоящих сайтов, рядом с названием должна отображаться эмблема в виде круга синего цвета с надписью «ЦБ РФ». Данный символ обозначает, что сайт является официальным, и через него можно смело оформлять все необходимые документы без риска оказаться обманутыми.

В России упростят порядок проверки электронных полисов ОСАГО

МВД решило исправить правила дорожного движения и прописать в них, что владельцы электронных полисов ОСАГО могут не возить с собой бумажную копию этого документа.

— МВД России разработан проект постановления правительства, предусматривающий внесение изменений в правила дорожного движения, касающихся перечня документов, предъявляемых водителем транспортного средства для проверки сотрудникам ГИБДД, — сообщила официальный представитель ведомства Ирина Волк. — Проект сейчас проходит процедуру общественного обсуждения на Едином портале для размещения информации о разработке федеральными органами исполнительной власти проектов нормативных правовых актов.

Напомним, что спорная ситуация возникла после того, как в закон об ОСАГО были внесены изменения. Произошло это в мае этого года. Согласно требованиям закона водитель, который приобрел электронный полис ОСАГО, может предъявлять для проверки как копию такого полиса на бумажном носителе, так и электронный документ. То есть показать этот полис на смартфоне или планшете. При этом сотрудник ГИБДД может проверить, заключал ли водитель такой договор в автоматизированной информационной системе ОСАГО.

Но в правилах дорожного движения до сих пор прописано требование, что водитель, заключивший электронный договор автогражданки, должен возить с собой его копию только на бумажном носителе. В итоге тех водителей, которые не имели при себе распечатки, некоторые сотрудники ГИБДД наказывали, как за управление без документов.

С этой ситуацией пришлось разбираться Верховному суду. В итоге в постановлении Пленума ВС было четко прописано, что если водитель приобрел электронный полис, то возить с собой бумажную копию ему не обязательно. Верховный суд напомнил, что правила дорожного движения утверждаются постановлением правительства. А закон имеет большую силу, чем постановление правительства. Следовательно в ситуации, когда у водителя нет распечатки полиса, требуется руководствоваться законом об ОСАГО, а не правилам дорожного движения.

Другое дело, что не все сотрудники Госавтоинспекции изучают постановления Пленума Верховного суда. Поэтому правила необходимо было скорректировать. И вот наконец подготовлены необходимые корректировки в Правила.

И вот наконец подготовлены необходимые корректировки в Правила.

После того, как поправки примут, пункт 2.1.2 ПДД обяжет представлять по требованию сотрудников полиции для проверки страховой полис обязательного страхования гражданской ответственности владельца транспортного средства на бумажном носителе, а в случае заключения договора такого обязательного страхования в виде электронного документа в порядке, предусмотренном законодательством об обязательном страховании гражданской ответственности владельцев транспортных средств, представлять его в виде электронного документа или его копии на бумажном носителе.

Проверка факта заключения договора обязательного страхования может осуществляться путем запроса сведений о нем в автоматизированной информационной системе обязательного страхования.

Надо сказать, что МВД, а также депутаты могли бы пойти и на более решительные меры. Ведь в АИС ОСАГО есть информация не только об электронных полисах, а обо всех заключенных договорах. Почему бы вовсе не отказаться от ношения с собой этого документа? Ведь проверить по базе данных, вписан ли тот или иной водитель в полис, может не только сотрудник ГИБДД, но и обычный человек, воспользовавшись электронным сервисом ОСАГО.

Почему бы вовсе не отказаться от ношения с собой этого документа? Ведь проверить по базе данных, вписан ли тот или иной водитель в полис, может не только сотрудник ГИБДД, но и обычный человек, воспользовавшись электронным сервисом ОСАГО.

Напомним, что еще в начале года начальник Госавтоинспекции МВД России Михаил Черников предлагал рассмотреть возможность не возить с собой даже водительское удостоверение. Ведь базы данных позволяют проверить? есть у водителя права или нет. Более того, по фотографии человека можно установить, получал ли он права. А в полисе ОСАГО даже фотографии нет, идентифицировать личность нужно по водительскому удостоверению.

Онлайн проверка действительности полиса ВЗР

Настоящим в соответствии с Федеральным законом № 152-ФЗ «О персональных данных» от 27.07.2006 года Я свободно, своей волей и в своем интересе выражаю свое безусловное согласие на обработку моих персональных данных Обществом с ограниченной ответственностью «Капитал Лайф Страхование Жизни» (ОГРН 1047796614700, ИНН 7706548313), зарегистрированным в соответствии с законодательством РФ по адресу: 115035, г. Москва, Кадашёвская Набережная, 30 (далее по тексту – Оператор).

Москва, Кадашёвская Набережная, 30 (далее по тексту – Оператор).

Персональные данные — любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу. Настоящее Согласие выдано мною на обработку следующих персональных данных:

- Фамилия, имя, отчество;

- Адрес электронной почты;

- Телефонный номер.

Согласие дано Оператору для совершения следующих действий с моими персональными данными с использованием средств автоматизации и/или без использования таких средств: сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передача (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение, а также осуществления любых иных действий, предусмотренных действующим законодательством РФ, как неавтоматизированными, так и автоматизированными способами.

Все указанные данные мной лично проверены и подтверждаются. С Пользовательским соглашением я ознакомлен(а), соглашаюсь и обязуюсь выполнять.

С Пользовательским соглашением я ознакомлен(а), соглашаюсь и обязуюсь выполнять.

Настоящее согласие действует до момента его отзыва путем направления соответствующего уведомления на адрес Оператора: 115035, г. Москва, Кадашёвская Набережная, 30.

Субъект по письменному запросу имеет право на получение информации, касающейся обработки его персональных данных (в соответствии с п.7 ст.14 Федерального закона от 27.06.2006 № 152-ФЗ).

В случае отзыва мною согласия на обработку персональных данных Оператор вправе продолжить обработку персональных данных без моего согласия при наличии оснований, указанных в пунктах 2 – 11 части 1 статьи 6, части 2 статьи 10 и части 2 статьи 11 Федерального закона №152-ФЗ «О персональных данных» от 26.06.2006 г.

Данное согласие дается Оператору для обработки моих персональных данных в следующих целях:

- Направление в мой адрес уведомлений, касающихся предоставляемых услуг, подготовки и направления ответов на мои запросы;

- Информирования меня о других продуктах и услугах Оператора, направление в мой адрес информации, в том числе рекламной, о мероприятиях/услугах/работах Оператора.

(CSP) — HTTP

Политика безопасности контента (CSP) — это добавлен уровень безопасности, который помогает обнаруживать и смягчать определенные типы атак, включая атаки с использованием межсайтовых сценариев (XSS) и внедрение данных. Эти атаки используются для всего: от кражи данных до искажения сайта и распространения вредоносное ПО.

CSP разработан с учетом полной обратной совместимости (кроме CSP версии 2, где есть некоторые явно упомянутые несоответствия в обратной совместимости; подробнее здесь раздел 1.1). Браузеры, не поддерживающие он по-прежнему работает с серверами, которые его реализуют, и наоборот: браузеры, которые не поддержка CSP игнорирует его, работает как обычно, по умолчанию используется стандартное происхождение политика в отношении веб-контента. Если сайт не предлагает заголовок CSP, браузеры также используют стандартное происхождение политика.

Чтобы включить CSP, вам необходимо настроить веб-сервер для возврата Content-Security-Policy HTTP-заголовок. (Иногда вы можете увидеть упоминания

заголовка

(Иногда вы можете увидеть упоминания

заголовка X-Content-Security-Policy , но это более старая версия и

вам больше не нужно указывать его.)

В качестве альтернативы, элемент может использоваться для настройки политики,

Например:

Снижение рисков межсайтового скриптинга

Основная цель CSP — смягчение последствий XSS-атак и составление отчетов о них. XSS-атаки используют доверие браузера к контенту, полученному с сервера. Выполняются вредоносные скрипты браузером жертвы, потому что браузер доверяет источнику контента, даже если это не исходит от того, откуда кажется.

CSP позволяет администраторам серверов сокращать или устранять векторы путем

какой XSS может возникнуть, указав домены, которые браузер должен рассматривать как

допустимые источники исполняемых скриптов. Тогда браузер, совместимый с CSP, будет выполнять только

скрипты, загруженные в исходные файлы, полученные из этих разрешенных доменов, игнорируя все

другой сценарий (включая встроенные сценарии и HTML-атрибуты обработки событий).

Тогда браузер, совместимый с CSP, будет выполнять только

скрипты, загруженные в исходные файлы, полученные из этих разрешенных доменов, игнорируя все

другой сценарий (включая встроенные сценарии и HTML-атрибуты обработки событий).

В качестве высшей формы защиты сайты, которые не хотят, чтобы скрипты исполняемый может выбрать глобальный запрет выполнения скрипта.

Снижение атак с помощью перехвата пакетов

Помимо ограничения доменов, из которых может быть загружен контент, сервер может

укажите, какие протоколы разрешено использовать; например (а в идеале из

точка зрения безопасности), сервер может указать, что весь контент должен быть загружен с использованием HTTPS.

Полная стратегия безопасности передачи данных включает в себя не только принудительное применение HTTPS для

передача данных, но также отмечая все файлы cookie

атрибут secure и обеспечение автоматических перенаправлений из HTTP

страниц в их HTTPS-аналоги.Сайты также могут использовать Strict-Transport-Security HTTP-заголовок для обеспечения подключения браузеров

к ним только по зашифрованному каналу .

Настройка политики безопасности содержимого включает добавление Content-Security-Policy HTTP-заголовок веб-страницы и присвоение ему значений

чтобы контролировать, какие ресурсы пользовательскому агенту разрешено загружать для этой страницы. Например,

страница, которая загружает и отображает изображения, может разрешать изображения из любого места, но ограничивает

действие формы для конкретной конечной точки.Правильно разработанная Политика безопасности контента помогает

защитить страницу от атак межсайтового скриптинга. В этой статье объясняется, как

правильно создавать такие заголовки и приводить примеры.

Указание политики

Вы можете использовать HTTP-заголовок Content-Security-Policy , чтобы указать свой

политика, например:

Content-Security-Policy: политика Политика — это строка, содержащая директивы политики, описывающие ваш Контент. Политика безопасности.

Написание политики

Политика описывается с помощью серии директив политики, каждая из которых описывает

политика для определенного типа ресурса или области политики. Ваша политика должна включать

Ваша политика должна включать default-src policy директива, которая является резервным вариантом для других типов ресурсов

когда у них нет собственных политик (полный список см. в описании

директива default-src ). Политика должна включать default-src или script-src , чтобы предотвратить выполнение встроенных скриптов.

работает, а также блокирует использование eval () .Политика должна включать default-src или style-src , чтобы ограничить встроенные стили из

применяется из элемента

В случае отклонения

заявки в ЦС ЕРЗ из-за обнаруженных ошибок, обновление информации на сайте

ТФОМС АО не произойдет до устранения ошибок и отправки исправленной заявки

со стороны СМО.

В случае отклонения

заявки в ЦС ЕРЗ из-за обнаруженных ошибок, обновление информации на сайте

ТФОМС АО не произойдет до устранения ошибок и отправки исправленной заявки

со стороны СМО. 2 раздела 1 приложения № 8 приказа Федерального фонда ОМС от 01.12.2010

№230 «Об утверждении Порядка организации и проведения контроля объемов,

сроков, качества и условий предоставления медицинской помощи по

обязательному медицинскому страхованию».

2 раздела 1 приложения № 8 приказа Федерального фонда ОМС от 01.12.2010

№230 «Об утверждении Порядка организации и проведения контроля объемов,

сроков, качества и условий предоставления медицинской помощи по

обязательному медицинскому страхованию». Санкт-Петербурге и Ленинградской области (бывшее наименование — филиал ООО «РГС-Медицина» в г. Санкт-Петербурге)

Санкт-Петербурге и Ленинградской области (бывшее наименование — филиал ООО «РГС-Медицина» в г. Санкт-Петербурге)

Полис обязательно должен быть в базе.

Полис обязательно должен быть в базе. Обосновывают это тем, что страховые компании не надежны, а мелкие трудности случаются постоянно и всегда можно решить их самим.

Обосновывают это тем, что страховые компании не надежны, а мелкие трудности случаются постоянно и всегда можно решить их самим.

Весь ущерб, причиненный здоровью и имуществу придется возмещать из собственного кармана.

Весь ущерб, причиненный здоровью и имуществу придется возмещать из собственного кармана.