Проверить права на лишение по базе ГИБДД онлайн: по паспорту и фамилии

Водительское удостоверение — это важный документ, который подтверждает право человека на управление транспортом той или иной категории. Иногда может потребоваться проверка прав на лишение или на их подлинность.

В каких случаях это может понадобиться?

Список можно составить довольно обширный:

- вы принимаете нового водителя на работу;

- человек оставляет права в залог;

- предъявляет их в качестве документа, подтверждающего личность, например при оформлении кредита;

- при оформлении ДТП по европротоколу.

Также иногда и сами водители хотят узнать действительны ли их права. Простая ситуация: отдыхал на даче, нужно было сгонять в магазин за пивом, а тут как на зло патруль. Человек оставляет данные паспорта, потому что права забыл дома, и находится в недоумении — ждать ли ему повестки в суд, действительны ли еще его права.

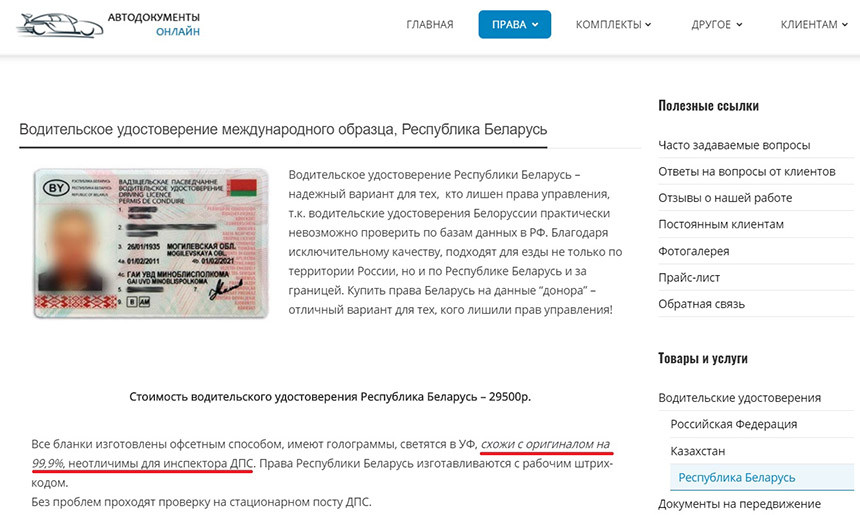

Ни для кого не секрет, что права можно подделать или вообще получить их незаконным путем, чтобы пользоваться пока не истечет срок лишения.

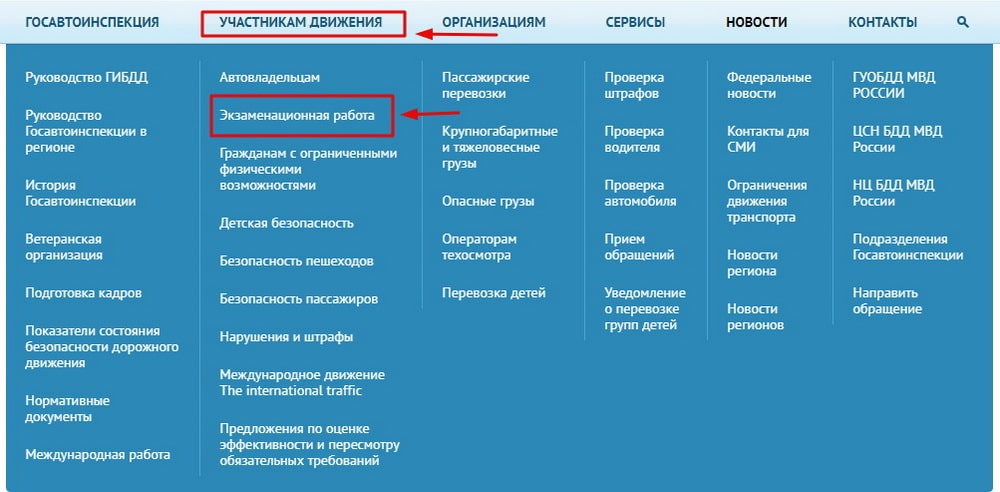

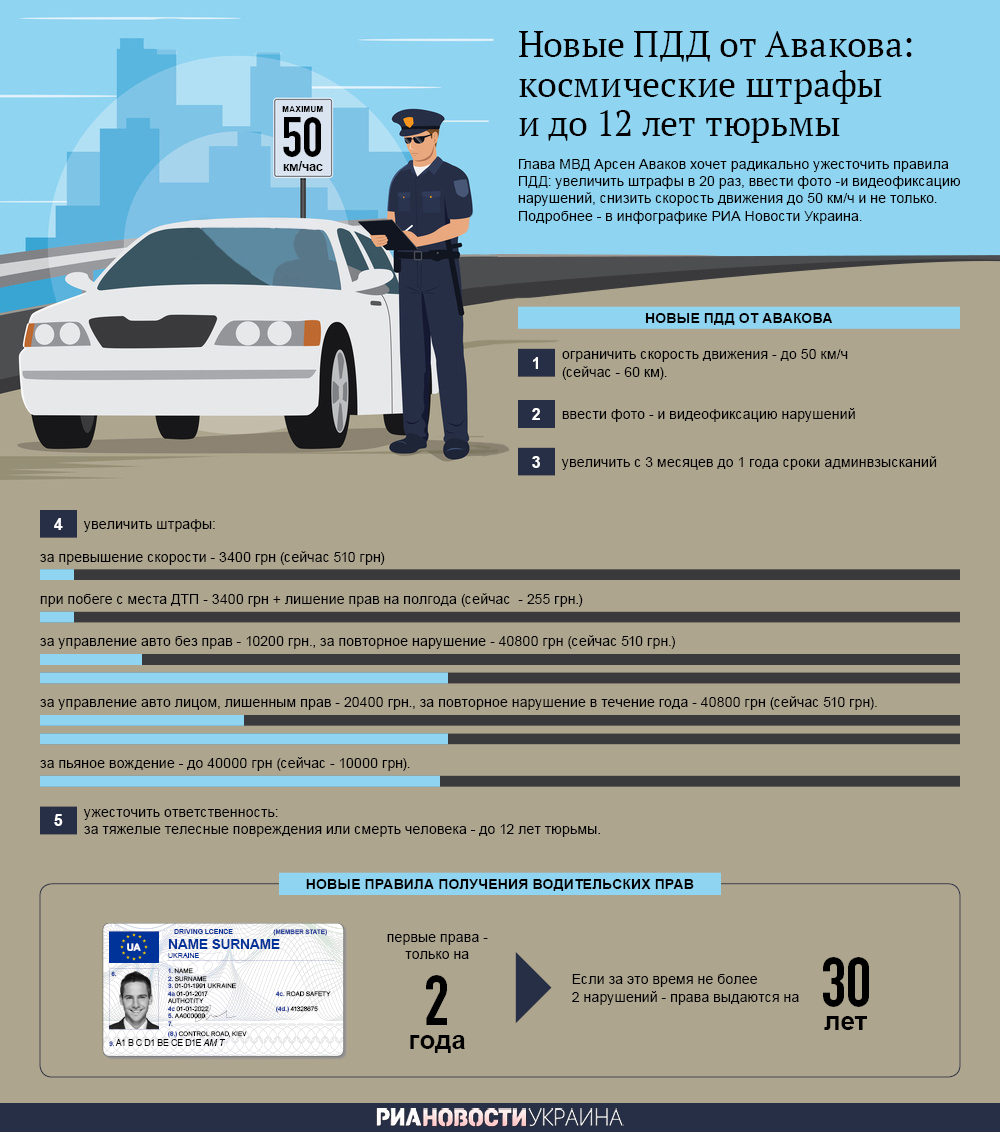

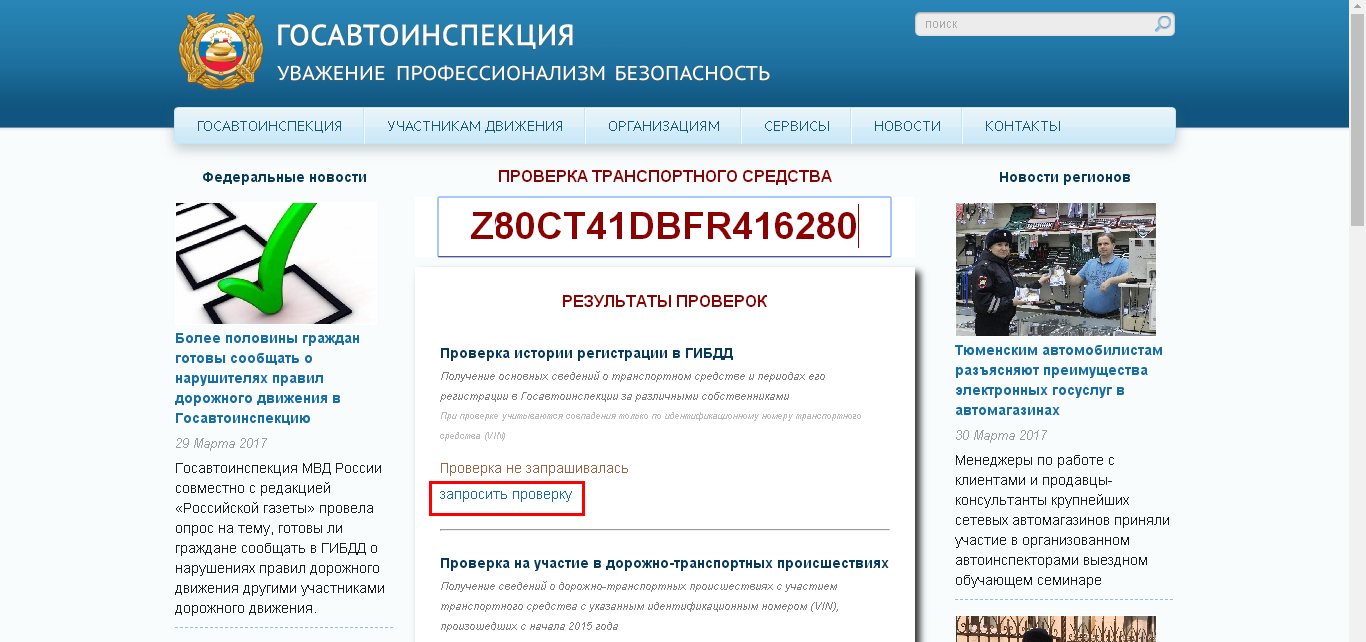

Наиболее доступный способ — официальный сайт ГИБДД, на котором есть много разных сервисов, например проверка авто по VIN-коду, о чем мы уже рассказывали на Vodi.su. Есть и сервис проверки водительского удостоверения по серийному номеру и дате выдачи.

Проверка ВУ на сайте ГИБДД

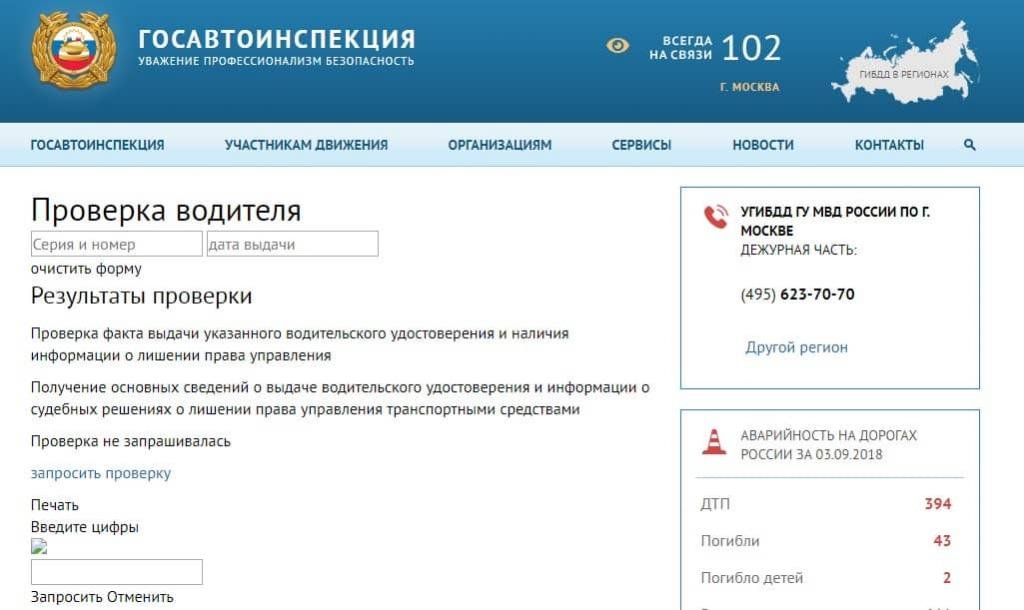

В начале лета 2014 года на официальном сайте ГИБДД России была запущена тестовая версия нового сервиса — «Проверка водителя».

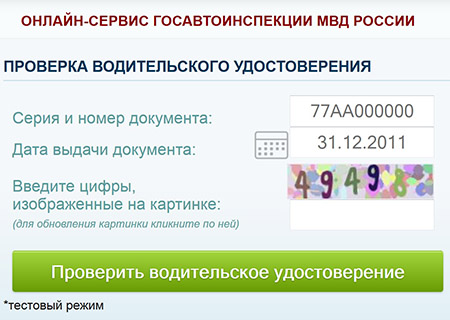

Чтобы воспользоваться ею, вам нужно:

- знать номер и серию удостоверения;

- знать его дату выдачи.

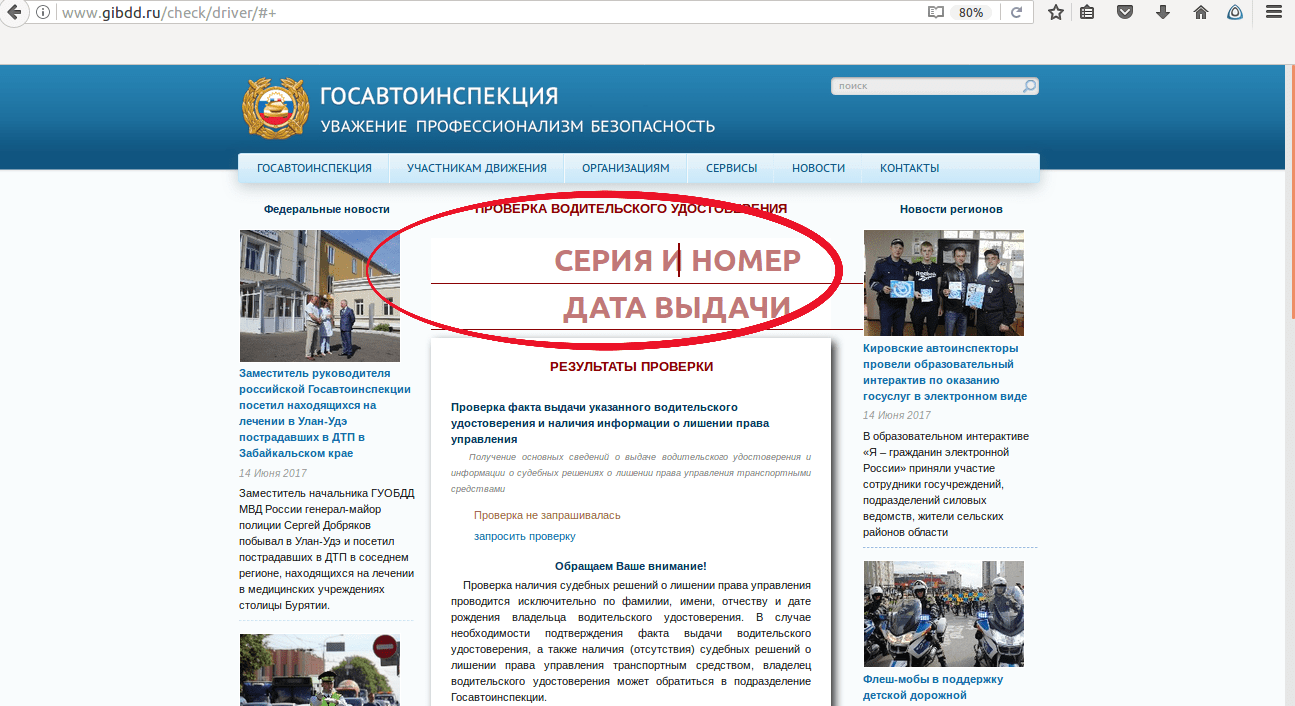

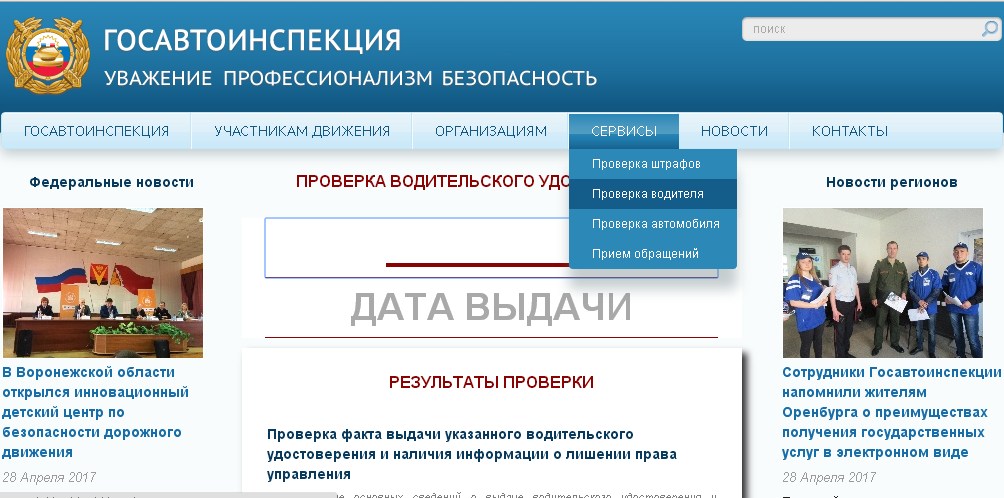

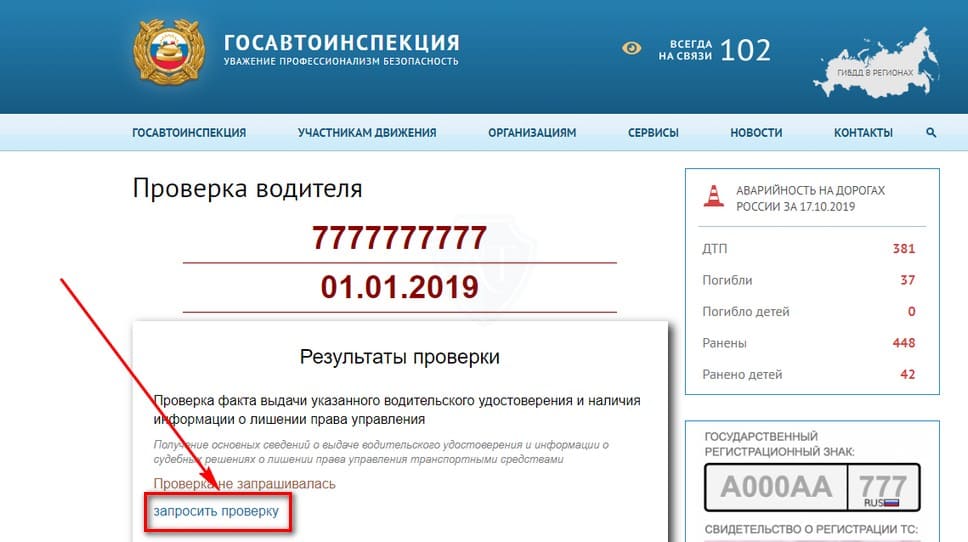

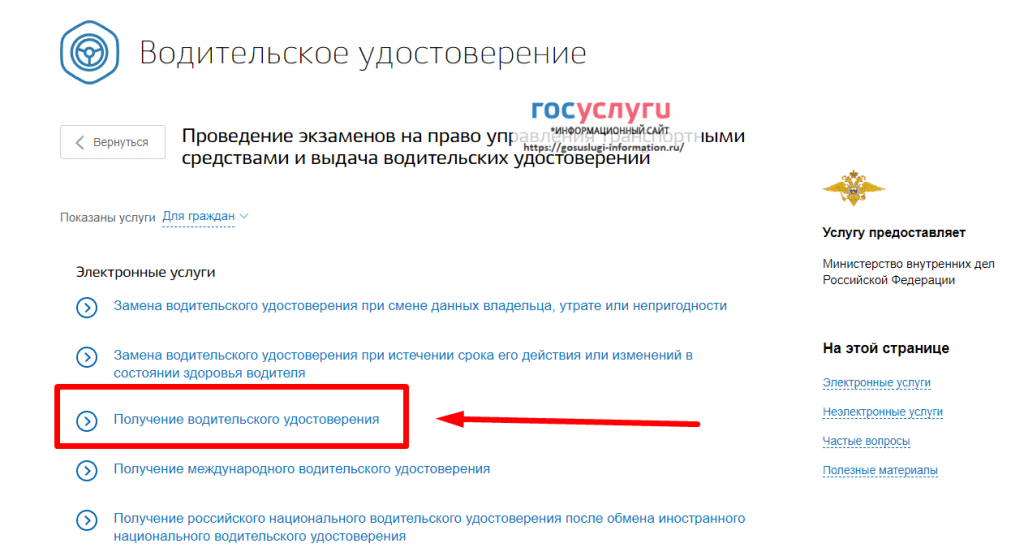

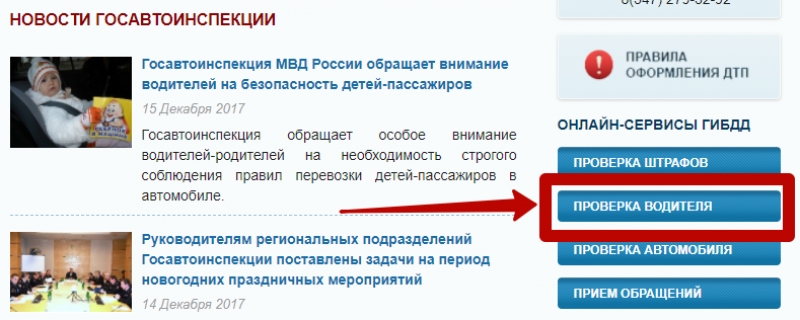

Далее все очень просто. Сначала нужно зайти на официальный сайт — gibdd.ru, и найти пункт меню «Сервисы».

Наведя на него курсор мышки, вы увидите:

- проверка штрафов;

- проверка автомобиля;

- проверка водителя;

- прием обращений.

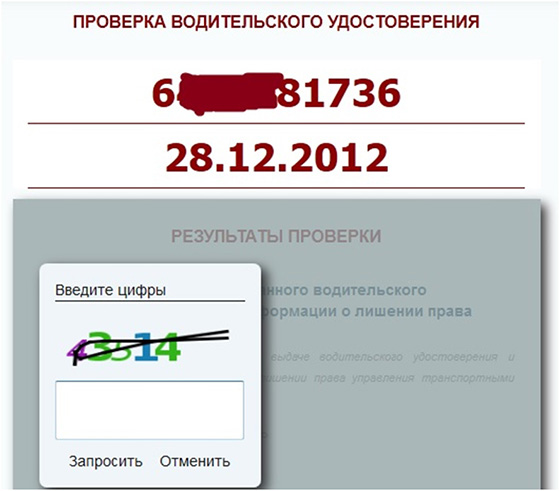

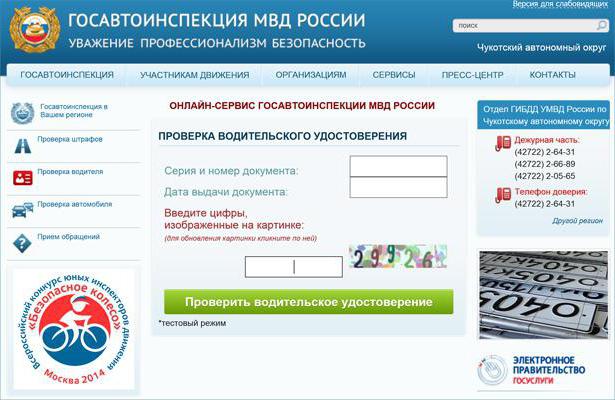

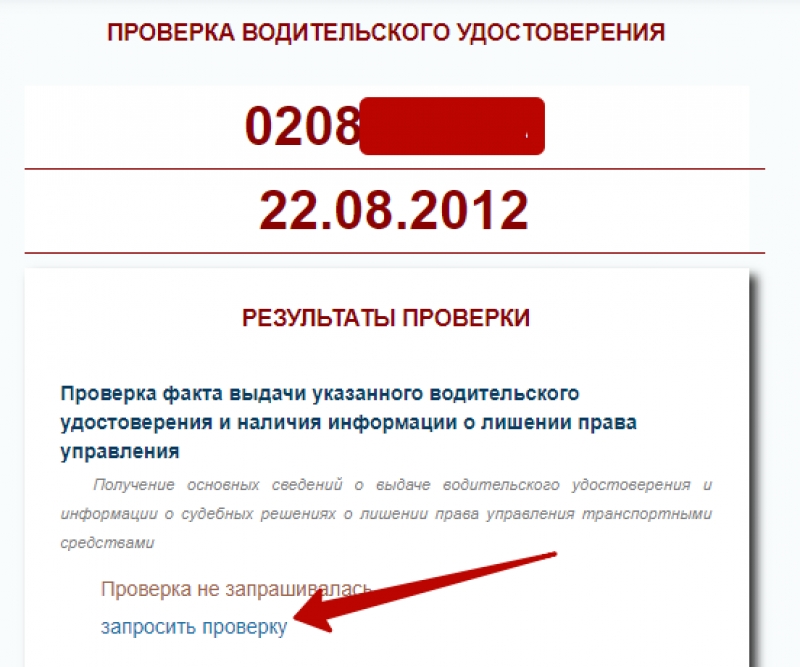

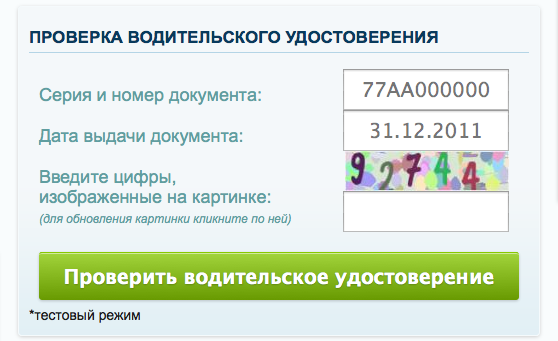

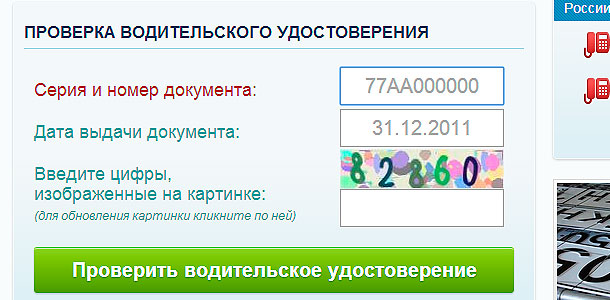

Выбираете проверку водителя. Появляется 3 пустых поля, в которые нужно ввести:

- номер и серию ВУ — 77АА00000;

- дату выдачи документа — 31.

12.2011;

12.2011; - капча — проверочный код.

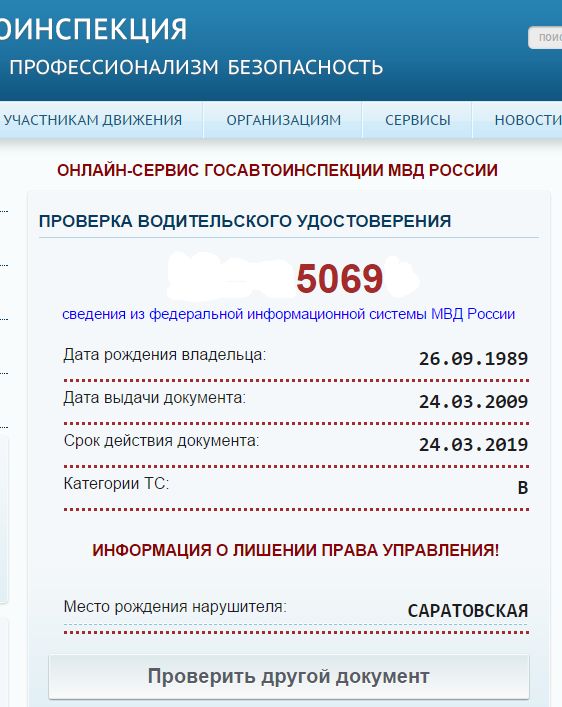

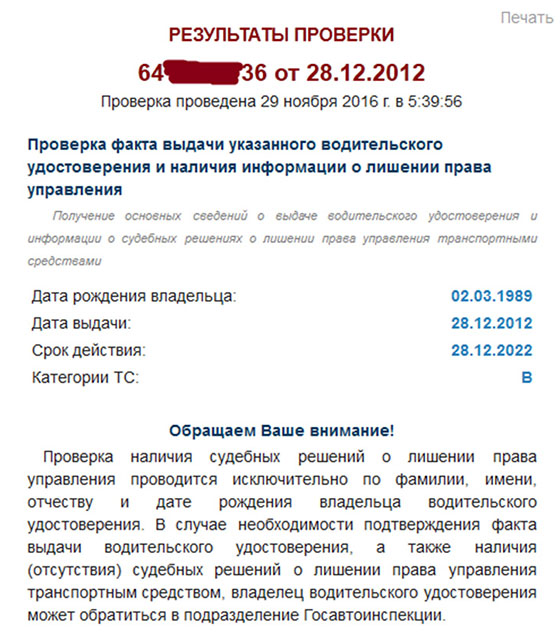

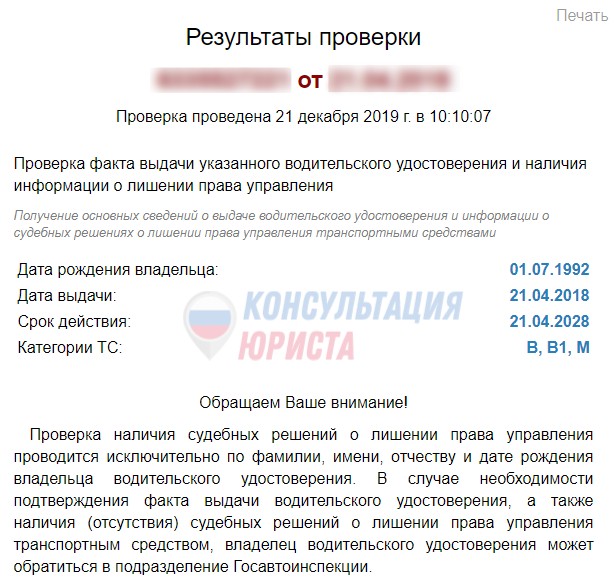

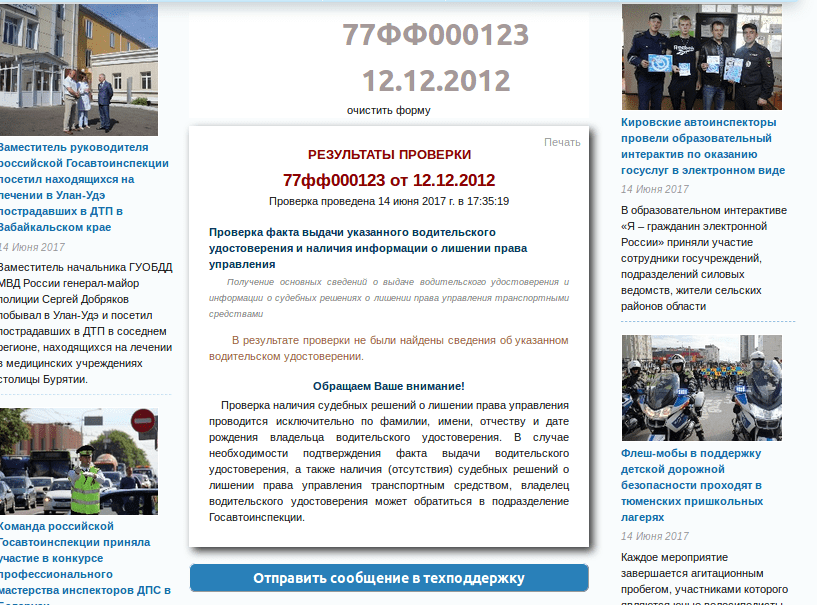

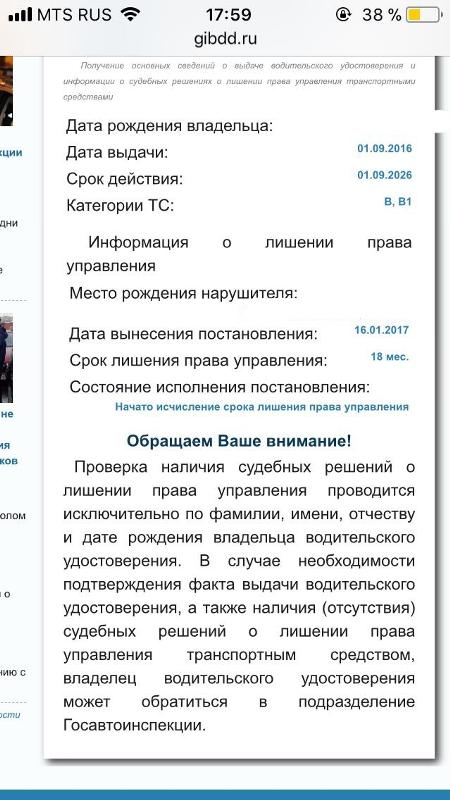

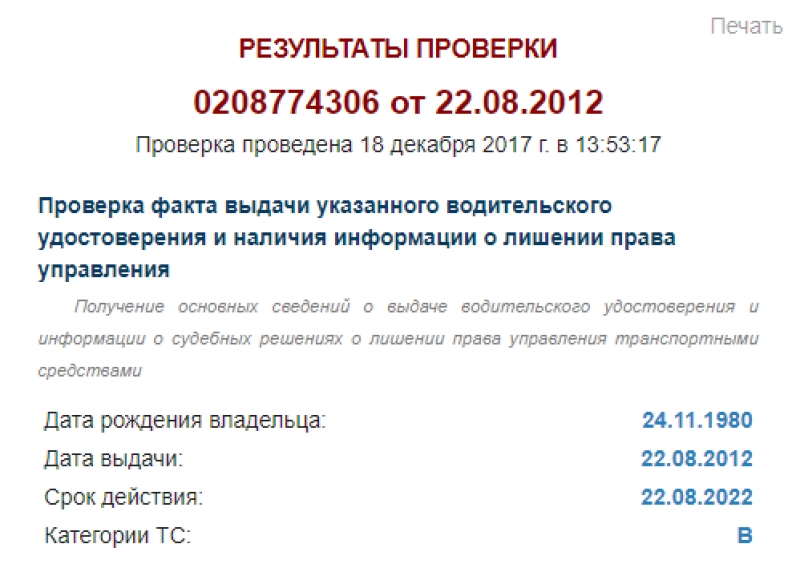

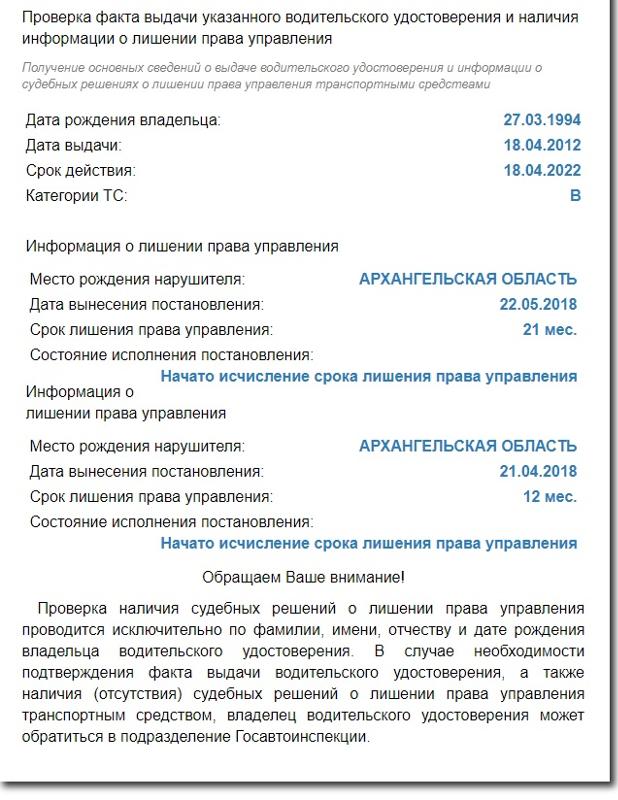

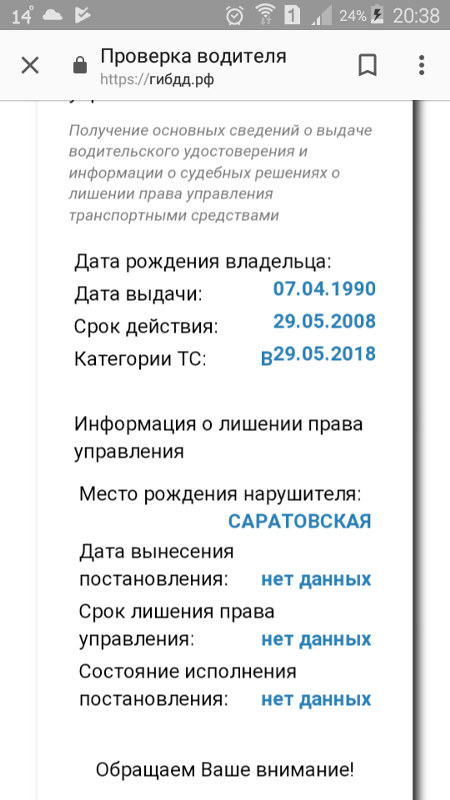

Система выдаст вам ответ. Если с правами все нормально, они получены легально, не просрочены и не изъяты за нарушение, вы увидите следующую информацию:

- дата рождения владельца и дата выдачи документа;

- до какого числа действительны;

- категории транспортных средств, к которым у водителя есть допуск (А, В, С, D, E).

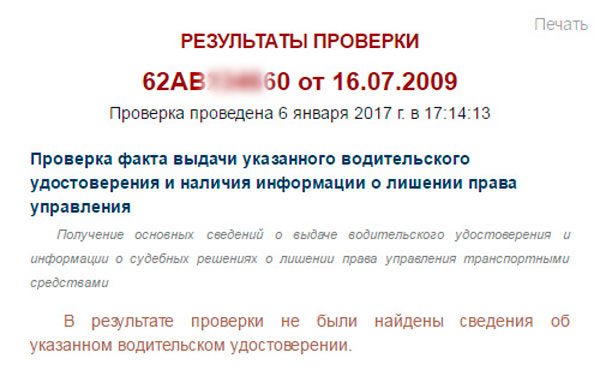

Насторожиться нужно в том случае, если система выдает ответ: информации о таком-то ВУ (номер) в федеральной информационной системе МВД РФ нет.

Это может означать:

- срок действия ВУ истек;

- права получены нелегальным путем — украдены, куплены, подделаны;

- водитель менял права после якобы утери и теперь они недействительны.

Если вы ищете нового водителя на работу на личной Газели и система выдала вам такой ответ, значит от услуг данного человека стоит отказаться.

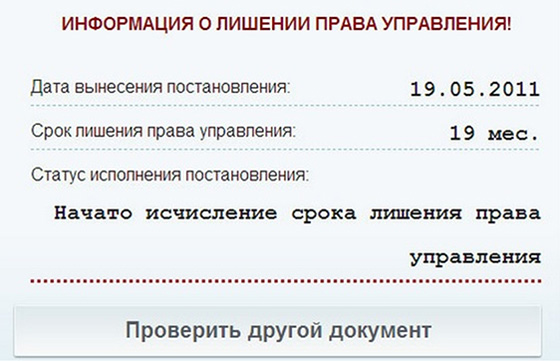

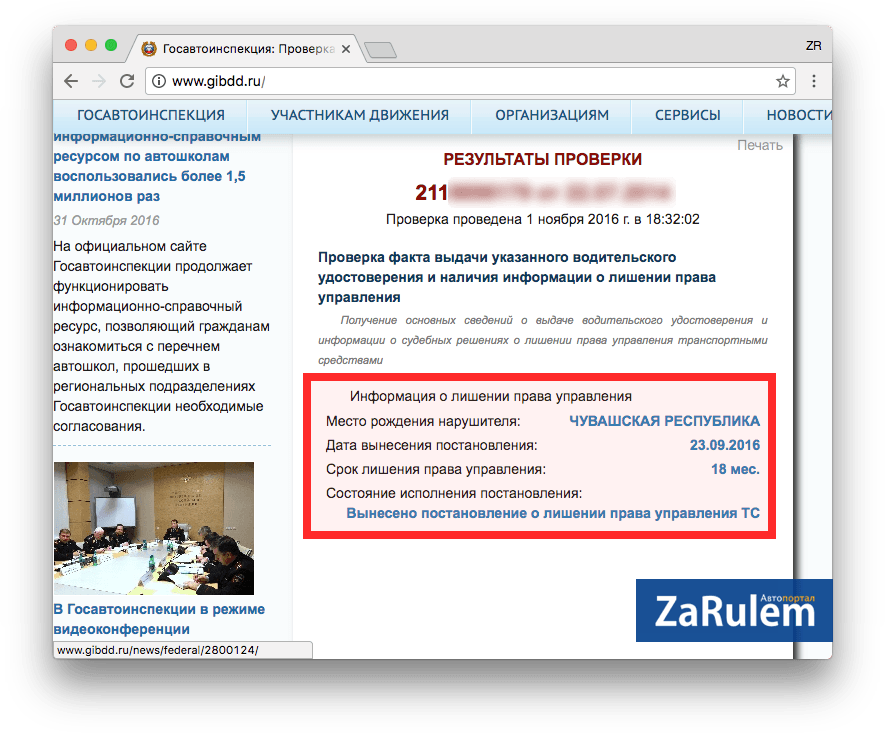

В случае же, если водитель был лишен прав за нарушение — мы рассматривали на Vodi. su, за какие нарушения лишают ВУ — система выдаст такой ответ:

su, за какие нарушения лишают ВУ — система выдаст такой ответ:

- дата вынесения постановления;

- на какой срок водитель отстранен от управления.

Понятно, что такого человека не стоит брать на работу в качестве водителя.

Необходимо также отметить, что такой сервис будет полезен не только работодателям, но и простым автолюбителям. Например если вы оформляете ДТП по европротоколу и заполняете извещение о ДТП, нужно чтобы другой водитель корректно вписал свои данные в бланк. Если же окажется, что его ВУ недействительное или он лишен права управлять машину, то никакого возмещения по ОСАГО вы не получите. Поэтому лучше сразу вызывать инспекторов ГИБДД для оформления дорожно-транспортного происшествия.

Обратите внимание еще на один момент — хоть данный сервис очень полезный, но он еще находится в стадии разработки и часто может выдавать ошибки. Кроме того, такая проверка не дает 100%-гарантии — простая ошибка технического персонала и постановление не будет отображаться в базе ГИБДД.

Другие способы проверки прав на подлинность

Если у вас есть в запасе достаточно времени, можно подать официальный запрос в региональный отдел УМВД России. По закону ответ вы получите не позже, чем через 30 дней. То есть, если есть знакомства, то проверка по официальной базе займет считанные секунды. Таким же образом, можно обратиться в МРЭО или подразделение ГИБДД, обосновав причину обращения заявлением.

Других законных путей, доступных простым гражданам, нету. В интернете можно найти различные сайты, которые обещают поиск любой информации о человеке. Однако, в большинстве случаев это либо мошенничество, либо платная услуга, причем информацию они берут из общедоступных источников, таких например, как gibdd.ru.

Поделиться в социальных сетях

МВД запустило онлайн-сервис «Проверка водительского удостоверения», который позволяет уточнить легальность и открытые категории прав

Главный сервисный центр МВД разработал и запустил новый электронный сервис «Проверка водительского удостоверения», который позволяет заинтересованным учреждениям и гражданам по серии и номеру водительского удостоверения самостоятельно проверить, выдавался ли документ, а также увидеть все открытые категории.

«Этот сервис будет полезен для представителей других государств, которым необходимо проверить информацию о выдаче водительского удостоверения в Украине, в частности, представителям Румынии, Польши, Венгрии, Германии, Италии — при обмене украинского водительского удостоверения на национальные», — сказал первый заместитель Главного сервисного центра МВД Юрий Смольянинов.

Для удобства пользования сервисом за пределами страны также создана англоязычная версия. Для проверки достаточно ввести серию (три буквы) и шестизначный номер удостоверения водителя в соответствующие поля. Если такие данные есть в Едином государственном реестре МВД, на экране появится вся информация, указанная на бланке удостоверения, кроме личных данных. Сервис предоставляет возможность проверять удостоверения водителя, выданные после 2013 года.

В МВД также считают, что сервис будет полезен для бизнеса, представители которого смогут самостоятельно проверить водительское удостоверение и открытые категории при найме сотрудников на работу или при сдаче автомобиля в аренду. Кроме того, на сайте СЦ МВД работает аналогичный сервис проверки свидетельства о регистрации транспортного средства.

Кроме того, на сайте СЦ МВД работает аналогичный сервис проверки свидетельства о регистрации транспортного средства.

Сервисы проверки удостоверения водителя и свидетельства о регистрации транспортного средства можно найти по следующей ссылке.

Напомним, что недавно Кабмин Украины утвердил новые бланки водительских прав и свидетельств о регистрации ТС, теперь там будут указывать группу крови, согласие на донорство и экостандарт.

Источник: МВД Украины

Проверка на лишение прав онлайн

Вконтакте

Google+

Одноклассники

Здравствуйте, в этой статье мы постараемся ответить на вопрос «Проверка на лишение прав онлайн». Также Вы можете бесплатно проконсультироваться у юристов онлайн прямо на сайте.

В разделе «Информация о лишении права управления» будут указаны:

- место рождения нарушителя;

- дата вынесения постановления;

- срок лишения права управления;

- состояние исполнения постановления.

Полученная информация будет однозначной и правдивой, и для ее получения не нужно иметь особых знаний в области юриспруденции.

В правой колонке на сайте будет графа «Онлайн-сервисы ГИБДД», в которой следует нажать по кнопке «Проверка водителя».

Как проверить водительское удостоверение на лишение по фамилии

Чаще всего именно из-за второго пункта и проводится проверка водительского удостоверения. В базе ГИБДД можно получить самую точную, полную и подробную информацию о лишение прав. Так же в базе ГИБДД при проверке водительского удостоверения можно узнать срок действия постановления. По нему можно понять, когда лишение водительских прав теряет силу.

Еще один способ, как проверить водителя на лишение прав — направить запрос в региональное УМВД. Этот метод также является надежным, так как информация поступит из официального источника, но в то же время длительным. По закону ответ на такой запрос должен быть дан не позднее чем через 30 дней.

По закону ответ на такой запрос должен быть дан не позднее чем через 30 дней.

Ориентироваться на сайте ГИБДД легко. Достаточно будет выбрать из предложенного списка проверку водителя, ввести номер удостоверения, дату выдачи и капчу, после чего окажется доступной информация о шофере и его правах. Обратите внимание на срок действия прав: если он указан, значит, волноваться не стоит.

Оказание государством услуг по изготовлению каких-либо документов всегда предполагает оплату определенной суммы.

Использовать сторонние сервисы не рекомендуется по той причине, что они все равно черпают информацию из общедоступной базы ГИБДД, но иногда предоставляют ее даже за деньги. При этом они не несут никакой ответственности за достоверность предоставленных данных.

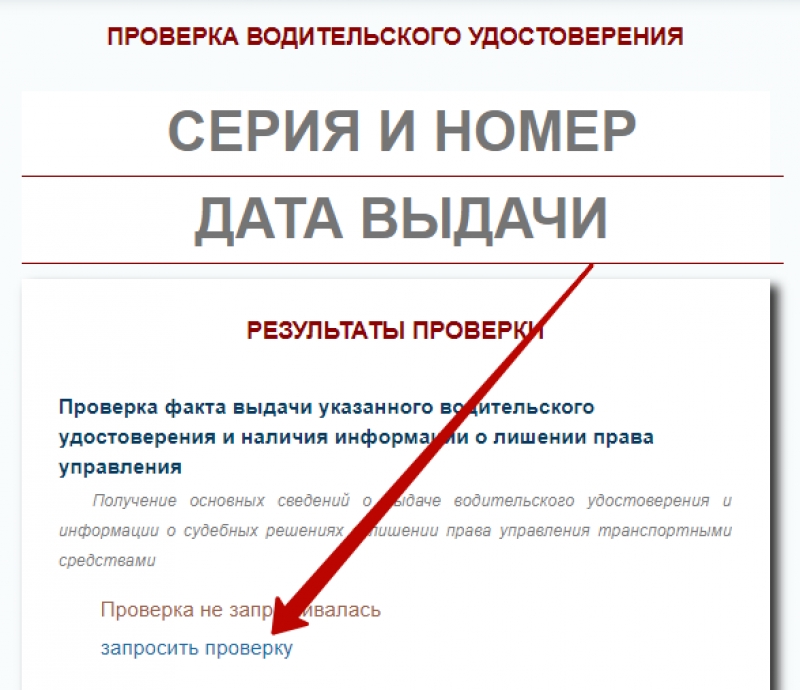

Если перед вами после того, как все данные были введены и отправлены, появится окно, как показано ниже, то любые опасения излишни – удостоверение действительное.

Проверка на лишение водительских прав с помощью базы ГИБДД онлайн (по данным документа, а не по фамилии) доступна каждому и занимает всего несколько минут.

Необходимо будет подготовить заявление в произвольной форме, попросив в нем найти интересующую информацию о конкретном водителе.

Как проверить права на лишение по базе ГИБДД онлайн

Только по одному номеру — ничего. Однако если у вас есть номер автомобиля или номер регистрации, то можно проверить и автомобиль, и водителя на наличие актуальных штрафов. На официальном сайте ГИБДД этого сделать не получится. Однако такую операцию можно осуществить на сайте госуслуг, в «Сбербанк онлайн» или на иных ресурсах. При этом сами штрафы можно тут же оплатить.

Поэтому, чтобы оперативно проверить на лишение водительского удостоверения, помимо фамилии необходимо иметь информацию о номере, серии и дате выдачи водительских прав.

Проблема в том, что водители-нарушители не всегда сдают аннулированные права в ГИБДД и продолжают их использовать.

Для водителя с этим удостоверением было вынесено судебное решение, постановляющее лишить его водительских прав на определенный срок.

Проверить водительское удостоверение на лишение по фамилии

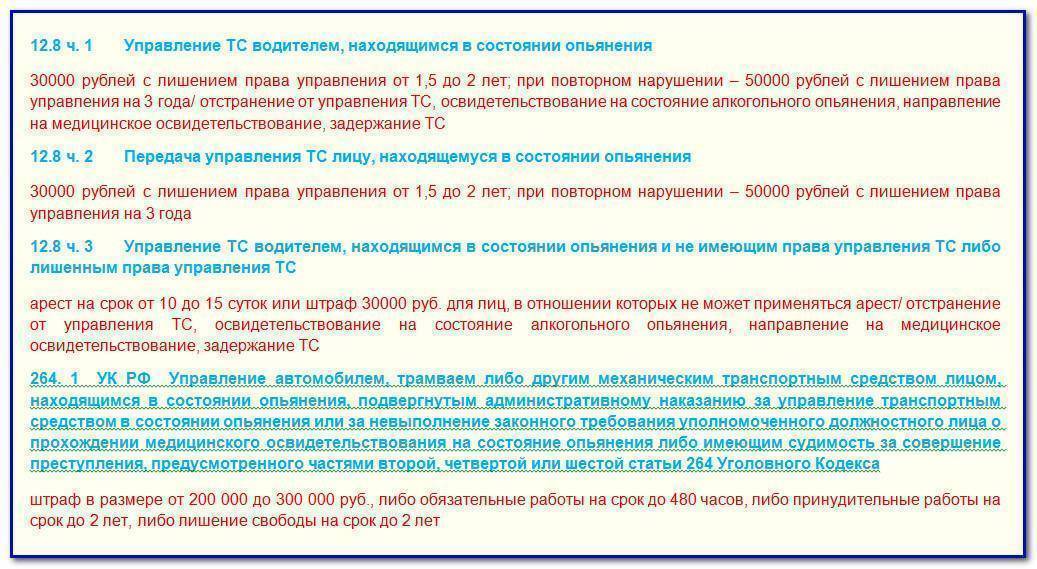

Наиболее жесткое наказание применяется к водителю, если было повторно зафиксировано его нахождение за рулем в пьяном виде.

В ряде случаев людям необходимо проверить водительское удостоверение на лишение. Рассмотрим, как она проводится на сайте ГИБДД. Определим, какие данные можно еще узнать по базе.

Российские водительские права, хотя и не являются аналогом ID-карты, как, например, в США или в Австралии, также могут много рассказать об их владельце. Распространенный способ наказания для нерадивых водителей в Российской Федерации – лишение водительского удостоверения на определенный срок.

В ряде случаев людям необходимо проверить водительское удостоверение на лишение. Рассмотрим, как она проводится на сайте ГИБДД. Определим, какие данные можно еще узнать по базе.

Любая проверка на дороге или ДТП сразу выявит его нечистоплотность, инспектору придется пробить ВУ по базе и изъятие прав неминуемо произойдет.

ПРАВА ПОЛУЧАЛ В 1999 В 2008 БЫЛО ЛЕШЕНИЕ. КАК СЕЙЧАС МОЖНО ВОСТАНОВИТЬ ПРАВА? В ГИБДД ГОВОРЯТ ЧТО В БАЗЕ НЕТ НИ КАКИХ ДАННЫХ О ПОЛУЧЕНИИ.

Как проверить водительское удостоверение по — базе ГИБДД

Проверка информации о водителе, его удостоверении на сегодняшний момент является относительно новой услугой, которая предоставляется ГИБДД с 2014 г.

Обратите внимание: иных ресурсов для получения подобной информации нет. Сайты, на которые можно наткнуться в интернете, скорее всего, окажутся мошенническими. Поэтому лучше не заходить на них, тем более не оставлять там никакой информации. В лучшем случае вам придется расстаться с некоторой суммой, а информация, которую вы получите, придет с сайта ГИБДД.

Регулярно проверяю свои штрафы в приложении сбербанк, есть штраф, сразу оплачиваю. За июнь сколько было, все оплатила. Вчера 04.07.17 открываю приложение, а там еще 8 не оплаченных штрафов от 13.06,15.06…Откуда?????И самое для меня интересное ,открыла приложение после обеда и у меня уже был штраф от 04.07.17…Ничего не понимаю ,за что плачу….

За июнь сколько было, все оплатила. Вчера 04.07.17 открываю приложение, а там еще 8 не оплаченных штрафов от 13.06,15.06…Откуда?????И самое для меня интересное ,открыла приложение после обеда и у меня уже был штраф от 04.07.17…Ничего не понимаю ,за что плачу….

Это основные, но не все ситуации, когда может понадобиться проверка водителя на лишение прав. В последнее время все чаще возникают прецеденты, когда недобросовестные граждане подделывают водительское удостоверение на срок лишения. Подделка может быть предъявлена в корыстных целях в любой момент, что абсолютно не допустимо.

Это разрешение в равной степени распространяется на газеты, журналы, радиостанции, телеканалы, сайты и страницы сети Интернет. Единственным условием перепечатки и ретрансляции является ссылка на первоисточник.

Необходимость проверить ВУ по электронной базе ГИБДД возникает довольно часто. Например, при приеме на работу лица, деятельность которого будет связана с управлением транспортными средствами или при оформлении кредита по двум документам (при помощи паспорта и водительского удостоверения).

В иных местах на дороге уполномоченное лицо может останавливать ТС только при обоснованной необходимости. Но и вы сами можете проверить удостоверение. Разберемся, как это сделать.

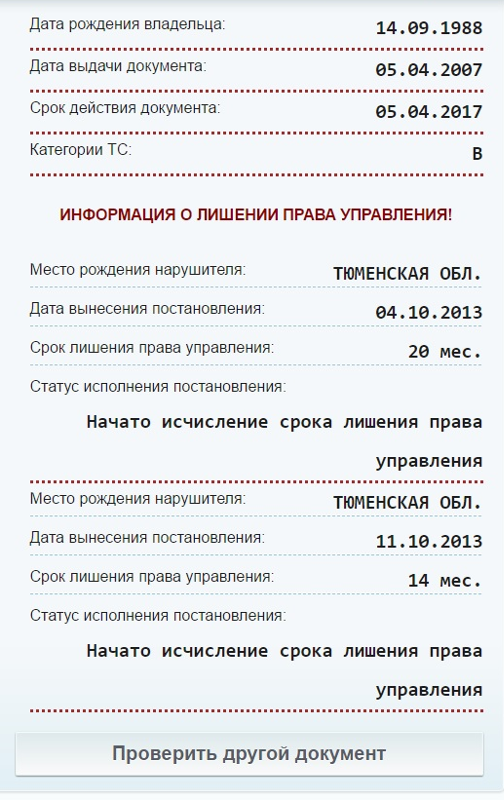

В табличке будут указаны данные о дате рождения водителя, дате выдачи удостоверения и сроке его действия. Кроме того, будет присутствовать дата вынесения решения о лишении, его продолжительности и сведения о том, начато ли исчисление этого срока.

Официальный запрос в инспекцию с указанием его цели отправляется заказным письмом или в электронном виде. Следует заметить, что такие проверки осуществляются в течение месяца с момента получения запроса, а это значительно задерживает время принятия решения. Если ответ на запрос не поступит, можно направить по данному факту жалобу в прокуратуру.

Законом Российской Федерации установлен ряд правонарушений, в связи с которыми водитель лишается права управления транспортным средством. Эту информацию также можно получить посредством идентификации водительского удостоверения по базе данных Госавтоинспекции.

В тех случаях, когда проверка прав осуществляется для подтверждения подлинности документа и отсутствия лишений третьим лицам, например работодателям, при этом самого удостоверения в наличии нет, можно запросить справку об отсутствии лишения прав или о подтверждении выдачи ВУ.

Как видим, по сведениям из удостоверяющего права водителя документа можно узнать также дату рождения его владельца, дату изготовления прав и период их действительности. Доступной будет и информация об открытых категориях. Именно последнее требуется работодателям при приеме на работу новых специалистов.

Для прохождения этой процедуры необходимо обладать определенной информацией. В результате проверки ВУ на лишение по базе ГИБДД перед нами открывается небольшая табличка, в которой будут представлены:

- информация о выдаче удостоверения;

- информация о действительности водительских прав, судебных решениях о лишении.

Проверка в обязательном порядке проводится юридическими лицами, которые осуществляют перевозки и нанимают профессиональных водителей, и не желают связываться с лицом, у которого не все в порядке с документами.

Запрос в инспекцию можно отправить по почте заказным письмом. Образец доступен на сайте гибдд.рф. Срок рассмотрения – 30 дней.

Так как поиск необходимой информации выполняется с подключением к базе данных ГИБДД, то процесс обработки запроса может длиться несколько часов.

В результате сотрудник Госавтоинспекции вышлет справку с нужными данными на указанный адрес или проинформирует, когда ее можно забрать.

Сервис ГИБДД проверки водительского удостоверения на лишение

Раньше за сведениями приходилось обращаться непосредственно в ГИБДД с соответствующим письменным заявлением. Сейчас сделать это очень просто – на официальном сайте бесплатно пробить права по базе ГИБДД на лишение. Обо всех типичных и нестандартных ситуациях и алгоритме правильных действий читайте в нашем материале.

Сайты-посредники могут потребовать дополнительные сведения о водителе, которые совершенно не нужны в 2018 году для получения информации о лишении прав, или попытаться навязать дополнительные услуги.

На экране должна высветиться дата рождения владельца прав, дата выдачи документа, открытые категории и срок действия прав.

Схожий способ — получить нужные сведения в отделении ГИБДД при помощи письменного запроса и его пересылки либо по почте заказным письмом, либо при помощи электронных средств связи. Время отклика на такой запрос может достигать 30 дней.

Процедура проверки подлинности

Ввести в соответствующие графы данные о серии и номере прав (одной строкой без пробелов), дату выдачи и цифры на картинке проверке на «человечность».

В таком случае срок лишения не исчисляется до того момента, пока не произойдет передача прав в органы ГИБДД.

И, кстати, чем быстрее вы сдадите права, тем быстрее их сможете забрать по истечению срока, на который лишались прав.

Вконтакте

Google+

Одноклассники

Похожие записи:

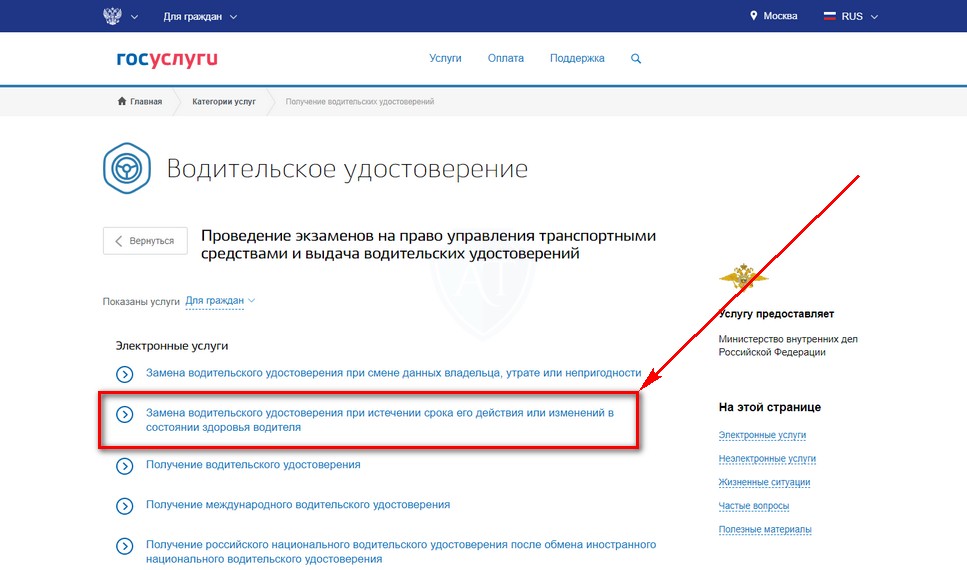

Выдача и замена водительских удостоверений

Заявители имеют право подать жалобу на решение и (или) действие (бездействие) экзаменационного подразделения и (или) его должностных лиц при предоставлении государственной услуги (жалоба) в том числе в следующих случаях:

- Нарушение срока регистрации заявления заявителя о предоставлении государственной услуги.

- Нарушение срока предоставления государственной услуги.

- Требование представления заявителем документов, не предусмотренных нормативными правовыми актами Российской Федерации для предоставления государственной услуги.

- Отказ в приеме документов, представление которых предусмотрено нормативными правовыми актами Российской Федерации для предоставления государственной услуги.

- Отказ в предоставлении государственной услуги, если основания отказа не предусмотрены федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации.

- Требование внесения заявителем при предоставлении государственной услуги платы, не предусмотренной нормативными правовыми актами Российской Федерации.

- Отказ экзаменационного подразделения и (или) его должностных лиц в исправлении допущенных опечаток и ошибок в выданных в результате предоставления государственной услуги документах либо нарушение установленного срока таких исправлений.

Жалоба должна содержать:

- Наименование экзаменационного подразделения, предоставляющего государственную услугу, либо его должностного лица, решения и действия (бездействие) которых обжалуются.

- Сведения о наименовании, местонахождении заявителя, а также номер (номера) контактного телефона, адрес (адреса) электронной почты (при наличии) и почтовый адрес, по которым должен быть направлен ответ заявителю.

- Сведения об обжалуемых решениях и действиях (бездействии) экзаменационного подразделения, предоставляющего государственную услугу, его должностного лица.

- Доводы, на основании которых заявитель не согласен с решением и действием (бездействием) экзаменационного подразделения, предоставляющего государственную услугу, его должностного лица.

Жалоба рассматривается экзаменационным подразделением, предоставляющим государственную услугу, порядок предоставления которой был нарушен вследствие решений и действий (бездействия) экзаменационного подразделения либо его должностного лица.

В случае, если обжалуются решения руководителя экзаменационного подразделения, предоставляющего государственную услугу, жалоба рассматривается в подразделении Госавтоинспекции на региональном уровне.

Жалобы на решения, принятые руководителем подразделения Госавтоинспекции на региональном уровне, рассматриваются руководителем подразделения Госавтоинспекции на федеральном уровне.

Жалоба может быть направлена по почте, в электронном виде посредством официального сайта МВД России и его территориальных органов на региональном уровне, официального сайта Госавтоинспекции, с использованием Единого портала и федеральной государственной информационной системы, обеспечивающей процесс досудебного (внесудебного) обжалования решений и действий (бездействия), совершенных при предоставлении государственных и муниципальных услуг, а также может быть принята на личном приеме заявителя.

Жалоба может быть подана заявителем через многофункциональный центр. При поступлении жалобы многофункциональный центр обеспечивает ее передачу в уполномоченное на ее рассмотрение подразделение Госавтоинспекции в порядке и сроки, которые установлены Соглашением, но не позднее следующего рабочего дня со дня поступления жалобы.

При этом срок рассмотрения жалобы исчисляется со дня регистрации жалобы в уполномоченном на ее рассмотрение подразделении Госавтоинспекции.

Жалоба на нарушение порядка предоставления государственной услуги многофункциональным центром рассматривается в соответствии с настоящим Административным регламентом территориальным органом МВД России, предоставляющим государственную услугу, заключившим Соглашение.

В случае, если жалоба подается через представителя заявителя, им представляется документ, подтверждающий полномочия на осуществление действий от имени заявителя. В качестве документа, подтверждающего полномочия на осуществление действий от имени заявителя, может быть представлена доверенность, оформленная в соответствии с законодательством Российской Федерации.

Жалоба в письменной форме может быть также направлена по почте.

В случае подачи жалобы при личном приеме заявитель представляет документ, удостоверяющий его личность, в соответствии с законодательством Российской Федерации.

В электронном виде жалоба может быть подана заявителем посредством официального сайта Госавтоинспекции, официального сайта МВД России или Единого портала.

При подаче жалобы в электронном виде она должна быть подписана электронной подписью, вид которой предусмотрен законодательством Российской Федерации.

Жалоба, поступившая в уполномоченный на ее рассмотрение орган, подлежит регистрации не позднее следующего рабочего дня со дня ее поступления.

Жалоба рассматривается в течение 15 рабочих дней со дня ее регистрации, если более короткие сроки рассмотрения жалобы не установлены органом, уполномоченным на ее рассмотрение.

В случае обжалования отказа экзаменационного подразделения, его должностного лица в приеме документов у заявителя либо в исправлении допущенных опечаток и ошибок или в случае обжалования заявителем нарушения установленного срока таких исправлений, жалоба рассматривается в течение 5 рабочих дней со дня ее регистрации.

Основания для приостановления рассмотрения жалобы отсутствуют.

По результатам рассмотрения жалобы выносится одно из следующих решений:

- Удовлетворить жалобу, в том числе в форме отмены принятого решения, исправления допущенных опечаток и ошибок в выданных в результате предоставления государственной услуги документах, возврата заявителю денежных средств, взимание которых не предусмотрено нормативными правовыми актами Российской Федерации, а также в иных формах.

- Отказать в удовлетворении жалобы.

- При удовлетворении жалобы принимаются исчерпывающие меры по устранению выявленных нарушений, а экзаменационное подразделение, предоставляющее государственную услугу, в том числе принимает меры по выдаче заявителю результата государственной услуги не позднее 5 рабочих дней со дня принятия решения, если иное не установлено законодательством Российской Федерации.

В удовлетворении жалобы отказывается в следующих случаях:

- Наличие вступившего в законную силу решения суда, арбитражного суда по жалобе о том же предмете и по тем же основаниям.

- Подача жалобы лицом, полномочия которого не подтверждены в порядке, установленном законодательством Российской Федерации.

- Наличие решения по жалобе, принятого ранее в отношении того же заявителя и по тому же предмету жалобы.

- Наличие в жалобе нецензурных либо оскорбительных выражений, угроз жизни, здоровью и имуществу должностного лица, а также членов его семьи.

- Отсутствие возможности прочитать какую‑либо часть текста жалобы, фамилию, имя, отчество (при наличии), почтовый адрес заявителя, указанные в жалобе.

Ответ по результатам рассмотрения жалобы направляется заявителю не позднее рабочего дня, следующего за днем принятия решения, в письменной форме, по желанию заявителя — в электронной форме.

В случае если жалоба была направлена с использованием системы досудебного обжалования ответ заявителю направляется посредством данной системы.

Ответ по результатам рассмотрения жалобы подписывается уполномоченным на рассмотрение жалобы должностным лицом.

В ответе по результатам рассмотрения жалобы указываются:

- Наименование органа, рассмотревшего жалобу, должность, фамилия, имя, отчество (при наличии) должностного лица, принявшего решение по жалобе.

- Номер, дата, место принятия решения, включая сведения о должностном лице, решение или действие (бездействие) которого обжалуется.

- Фамилия, имя, отчество (при наличии) заявителя.

- Основания для принятия решения по жалобе.

- Принятое по жалобе решение.

- В случае, если жалоба признана обоснованной — сроки устранения выявленных нарушений, в том числе срок предоставления результата государственной услуги.

- Сведения о порядке обжалования принятого по жалобе решения.

Решения, принятые в ходе исполнения государственной услуги, действия или бездействие должностных лиц подразделений Госавтоинспекции на федеральном, региональном уровнях или экзаменационных подразделений могут быть обжалованы вышестоящему должностному лицу либо в судебном порядке.

Заявитель имеет право на получение информации, в том числе полученной с использованием средств аудио‑ и видеорегистрации процесса проведения практических экзаменов, и документов, необходимых для обоснования и рассмотрения жалобы.

Подразделение Госавтоинспекции на федеральном, региональном или районном уровне обязано предоставить заявителю копии документов, необходимых для обоснования и рассмотрения жалобы в течение 3 рабочих дней со дня обращения, если иное не предусмотрено федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации.

Информирование заявителей о порядке подачи и рассмотрения жалобы обеспечивается посредством размещения информации на стендах в местах предоставления государственной услуги, на официальном сайте Госавтоинспекции, на Едином портале.

Проверка на лишение прав ГИБДД: база удостоверений, порядок проверки, сроки лишения

Многих владельцев автомобилей, нарушающих дорожные правила, интересует, как провести проверку на лишение прав в ГИБДД, если они были изъяты по судебному решению. При возврате отобранных документов важно правильно к этому подготовиться.

При возврате отобранных документов важно правильно к этому подготовиться.

Случаи изъятия водительского удостоверения

Перед изучением вопроса, как проверить, действительны ли водительские права, следует рассмотреть случаи их конфискации.

В настоящий момент в уголовном и административном законодательстве имеется много положений, дающих суду право наложить на водителя-нарушителя санкцию в форме изъятия прав на вождение любого вида транспорта на установленный правовыми нормами срок.

В перечень нарушений, которые способствуют принятию такого решения суда, входит много норм, зафиксированных в главе двенадцать КоАП РФ. К примеру, за незаконное размещение на машине несоответствующих знаков, украшение автомобиля цветографическими схемами, незаконное использование световых сигналов, которые находятся в прерогативе специализированных оперативных служб, водителя могут лишить удостоверения на срок, достигающий одного года.

Если имеет место управление автомобилем в состоянии наркотического, токсического или алкогольного опьянения, отказ в прохождении освидетельствования медицинского характера или допуск к управлению машиной водителя в нетрезвом виде, срок конфискации прав продлится до нескольких лет.

Порядок лишения прав на вождение

Прежде чем рассматривать вопрос, как осуществить проверку водительского удостоверения ГИБДД на лишение, автолюбителям необходимо запомнить следующее: инспекторы ГИБДД не имеют права изымать документы, касающиеся управления транспортным средством ни в процессе составления протокола административного типа, ни позже. Таким полномочием наделен только суд. Сотрудник ДПС вправе составить письменный документ, который будет являться основанием для отстранения водителя от управления машиной (например, при установлении факта нахождения водителя за рулем в нетрезвом состоянии).

Порядок конфискации документов включает несколько этапов:

- Составление инспектором ГИБДД протокола.

- Заседание суда по факту выявленных нарушений.

- Вынесение итогового решения после рассмотрения обстоятельств дела.

- Сдача водительских прав на хранение в отдел ГИБДД. Этот шаг нарушитель осуществляет самостоятельно.

Минимальный срок изъятия водительских прав

Чтобы осуществить проверку водительского удостоверения ГИБДД на лишение, следует в первую очередь изучить постановление суда, выданное по итогам рассмотрения дела. Расчет периода будет начинаться с момента вступления соответствующего документа в силу.

Расчет периода будет начинаться с момента вступления соответствующего документа в силу.

Минимальный период, на который суд может изъять документы, подтверждающие право управлять машиной, составляет месяц. Максимальный срок достигает трех лет. Если имеется совокупность нарушений в области ПДД, сроки складываются, и в результате период лишения права на вождение транспортного средства увеличивается.

Многие интересуются, как узнать, действительно ли водительское удостоверение, и вправе ли водитель забрать его досрочно. Законодательство не предусматривает такое деяние. Период ограничения возможности управлять транспортным средством не подлежит изменению, переносу и снижению.

Единственная возможность досрочно вернуть изъятый документ – обжалование судебного решения. Если жалоба будет удовлетворена, водительское удостоверение будет возвращено. В остальных случаях получить документ раньше времени невозможно. Поэтому лицу, у которого его изъяли, следует внимательно изучить вопрос, как узнать, на сколько лишили прав. Если они были конфискованы из-за езды в нетрезвом виде, перед возвратом документа водитель должен будет сдать теоретический экзамен на знание правил движения на дороге. Это связано с тем, что период лишения права на вождения за пьяную езду достаточно долгий, и в правила может быть внесено много изменений.

Если они были конфискованы из-за езды в нетрезвом виде, перед возвратом документа водитель должен будет сдать теоретический экзамен на знание правил движения на дороге. Это связано с тем, что период лишения права на вождения за пьяную езду достаточно долгий, и в правила может быть внесено много изменений.

Расчет срока изъятия

Для осуществления проверки на лишение прав ГИБДД и установления его срока необходимо учитывать важный факт: отсчет периода конфискации документа начинается с момента вступления постановления суда в силу.

Особенность действия этого правила заключается в следующем: если водитель своевременно не передал удостоверение в отделение ГИБДД, указанное в постановлении, срок наказания будет откладываться до момента сдачи документа. Если же таковой истек, но автомобилист еще не отдавал документ на хранение в ГИБДД, период лишения считается не начатым.

Порядок действий водителя

Проверка на лишение прав в ГИБДД осуществляется по окончании судебного процесса или независимо от него. Если нарушение правил влечет за собой изъятие документа, следует соблюсти три этапа до сдачи удостоверения и проверки срока его конфискации. Этапы состоят в следующем:

Если нарушение правил влечет за собой изъятие документа, следует соблюсти три этапа до сдачи удостоверения и проверки срока его конфискации. Этапы состоят в следующем:

- Участие в судебном процессе по факту нарушения ПДД.

- Ожидание окончания десятидневного периода вступления судебного решения в силу. Если водитель не согласен с постановлением, он может подать жалобу частного характера.

- Обращение в ГИБДД для сдачи документа на хранение. Сотруднику отдела необходимо предоставить удостоверение и копию судебного акта. При своевременной сдаче прав срок их конфискации будет отсчитываться с момента вступления постановления суда в силу.

Для обращения водителя в отдел ГИБДД для сдачи прав законодательство устанавливает трехдневный срок.

Расчет момента окончания периода лишения прав

Многие граждане, у которых конфисковали водительское удостоверение, постоянно осуществляют проверку на лишение прав в ГИБДД. Чтобы этого избежать, необходимо просто знать правила расчета момента окончания данного периода.

Если период изъятия исчисляется в месяцах, нужно отсчитать необходимое их количество и после указанного в постановлении числа забрать документ. Если нарушитель сдал водительское удостоверение позже положенного срока, период наказания будет установлен со дня передачи прав уполномоченному сотруднику ГИБДД.

Расчет периода лишения права на вождение при утере документа

Особенно автомобилистов волнует вопрос, как узнать о лишении прав и его сроке, если водительское удостоверение утеряно или украдено. Если нарушитель обнаружил пропажу, он должен незамедлительно сообщить об этом в ГИБДД.

В связи с тем, что срок обращения с документами в отдел составляет три дня (рабочих), сообщить об их утрате также необходимо в этот срок. Если права были утеряны, владелец автомобиля должен принести в ГИБДД соответствующее письменное заявление. Если они были украдены, бумага передается в отдел полиции.

При нарушении трехдневного срока течение периода лишения прав будет начато с момента подачи заявления о пропаже.

Если сообщение об отсутствии водительского удостоверения будет ложным и сотрудники ДПС это выяснят, к нарушителю применят санкцию в виде штрафа. Кроме того, срок изъятия прав будет вестись сначала, даже если документ будет обнаружен у водителя в последний день расчетного срока.

Суммирование времени лишения водительских прав

Проверка водителя на лишение прав в ГИБДД может осуществляться в процессе течения этого срока. В некоторых случаях при проверке обнаруживается, что срок изъятия водительских документов увеличен. Это связано с тем, что при нарушении нескольких правил одновременно или в течение срока конфискации удостоверения период наказания увеличивается.

Суммирование времени лишения водительских прав осуществляется в таком виде: истекает установленный судом период наказания, затем начинает течь новый срок. Если правонарушения в сфере дорожного движения были совершены одновременно, срок применения санкции указывается в суммированном виде сразу же в постановлении.

Если незаконные действия осуществлялись в течение периода наказания, периоды будут разделены: сначала пройдет один, затем другой.

Например, если правонарушитель совершил противоправное действие в сфере движения на дороге за день до окончания, права будут возращены гражданину в установленный срок, а затем снова изъяты по постановлению суда.

Как проверить срок лишения водительских прав

Если постановление судебного органа о назначении санкционной меры утеряно нарушителем, а дата заседания суда забыта, узнать срок, когда можно забрать водительское удостоверение можно двумя способами: лично и дистанционно.

Один из самых надежных методов – личный визит в отдел полиции. Получить сведения в данном органе можно только при предъявлении документа, удостоверяющего личность заявителя.

Дистанционными способами выяснения нужных сведений являются:

- Звонок в отдел полиции. Во время беседы оператору необходимо будет продиктовать персональные данные, на основании которых он проверит имеющиеся сведения.

- Направление запроса в виде письменного документа. Согласно нормам законодательства, правоохранительными органами ответ на обращение должен быть дан в течение одного месяца.

- Посещение официального сайта ГИБДД и заполнение формы специального вида. В установленные для этого ячейки нужно ввести реквизиты и дату выдачи удостоверения для вождения. После проведения программой проверки указанных данных, на экране высветится дата и реквизиты акта, который стал основанием для лишения автолюбителя прав на управление автомобилем.

Если проверка осуществляется посредством Интернета, на официальном сайте Госавтоинспекции высветится таблица, в которой зафиксированы все необходимые данные. Если период изъятия прав не окончен, в соответствующей графе будет указана информация о дате начала запрета на управление автомобилем.

В таблице не фиксируется день изъятия документа. Поэтому при нарушении своевременного срока его сдачи момент возврата прав необходимо будет высчитывать самостоятельно.

Выяснение места хранения прав

Последний шаг в решение вопроса, как проверить действительно ли водительское удостоверение, это выяснение места сдачи на период, указанный в судебном постановлении. В большинстве случае расследование правонарушения проводится в месте его совершения, поэтому и документ необходимо будет сдавать в проводящий проверку отдел ГИБДД.

Если права были конфискованы на длительный период времени, а место их хранения забыто, можно воспользоваться официальным сайтом Госавтоинспекции для получения данных или обратиться в суд за копией вынесенного судьей постановления.

Возврат прав

В процесс возврата удостоверения для вождения, которое было изъято на длительное время, входит три этапа:

- Проверка уровня теоретических знаний водителя путем сдачи им устного или тестового экзамена.

- Оплата штрафов, если их начисление было произведено вместе с назначением конфискационного наказания.

- Проверка состояния здоровья путем прохождения медицинской комиссии.

Сдача теоретического экзамена допускается уже после истечения половины назначенного срока наказания, все остальное осуществляется перед его окончанием.

Лишение водительских прав является одной из наиболее суровых мер для граждан, относящихся к категории злостных нарушителей правил дорожного движения.

Проверка водительского удостоверения на лишение

Водительское удостоверение относится к разряду особо важной унифицированной документации, так как предоставляет право управления автотранспортом и подтверждает наличие у водителя соответствующих для этого знаний. Очень часто бывает, что за серьезные нарушения ПДД управляющего автомобилем лишают прав на определенный промежуток времени. Также встречаются ситуации, когда машиной управляют по подложному документу. Поэтому в некоторых случаях проверка действительности водительского удостоверения становится просто необходимой.

Проверка водительского удостоверения на подлинность

В нашей стране довольно часто стали встречаться ситуации, когда водители управляют автотранспортом по документу, не имеющему фактической юридической силы, иными словами, по поддельному водительскому удостоверению. Такое случается не только по добровольному согласию автомобилиста, но и без его ведома, например, когда он сталкивается с недобросовестной обучающей организацией.

Такое случается не только по добровольному согласию автомобилиста, но и без его ведома, например, когда он сталкивается с недобросовестной обучающей организацией.

Список случаев, когда права желательно проверить на подлинность, достаточно обширен. Чаще всего подобная услуга необходима:

- при приеме нового сотрудника на должность водителя;

- при предъявлении водительских прав в качестве залога;

- при предоставлении удостоверения для подтверждения личности, например, при обращении за кредитом;

- при фиксации ДТП по форме европротокола.

Информация о способах проверки пригодится и самим водителям, желающим быть уверенными, что во время остановки ТС инспектором ГИБДД его автовладельца не приравняют к нарушителям, управляющим без прав.

Сайт ГИБДД

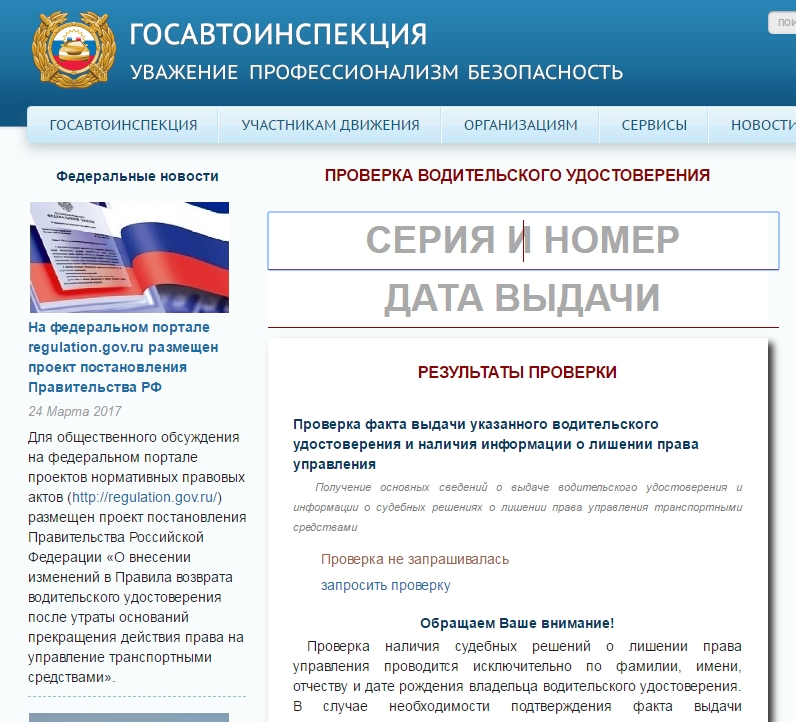

В 2014 году на официальном сайте ГИБДД была добавлена новая услуга, которая позволила всем желающим, проверить водительское удостоверение на факт подлинности или лишения в режиме онлайн. Осуществить проверку на электронном сервисе Госавтоинспекции несложно, достаточно знать ряд определенных правил:

Осуществить проверку на электронном сервисе Госавтоинспекции несложно, достаточно знать ряд определенных правил:

- Открыв официальный сайт, потребуется выбрать в правой колонке «онлайн сервисы» вкладку «проверка водителя».

- В открывшемся окне онлайн-сервиса в каждой пустой строке вводится запрашиваемая информация:

- номерные данные водительского документа;

- дата его выдачи;

- представленный проверочный код.

- Для получения результатов нажимается кнопка «проверить водительское удостоверение».

Другие способы проверки

Единственным альтернативным вариантом в результате которого также можно получить достоверные сведения о действительности водительского удостоверения, является официальный письменный запрос в региональное подразделение МВД. В этом случае потребуются временные затраты, так как ответ может поступить в течение тридцати дней с даты регистрации запроса. С подобным прошением можно прийти и в МРЭО или отделение ГИБДД.

С подобным прошением можно прийти и в МРЭО или отделение ГИБДД.

Результаты проверки ВУ

Информация по итогам проверки через онлайн-сервис Госавтоинспекции может быть представлена в трех формах:

- Подтверждение действительности прав. В этом случае высвечивается окно, где дублируются номер и серия документа, а также прописываются сведения о дате его выдачи, дате рождения их владельца и открытых у него категорий.

- Подтверждение отсутствия данных удостоверения в государственной информационной базе ГИБДД.

- Выписка о лишении водителя права управления. В этом случае в открытом окне перечисляется: дата вынесения постановления, срок лишения права вождения автотранспорта и статус исполнения наказания.

Конечно, на просторах интернета можно обнаружить множество сайтов, предлагающих услуги по поиску информации о наличии или отсутствии документа на право управления автотранспортом. Но, достоверность таких данных всегда будет под сомнением. Так как в большинстве случаев сервисы разработаны мошенниками или людьми, преследующими цель заработка. В таком случае услуга является платной, а информация берется все с того же официального сайта ГИБДД.

Так как в большинстве случаев сервисы разработаны мошенниками или людьми, преследующими цель заработка. В таком случае услуга является платной, а информация берется все с того же официального сайта ГИБДД.

МВД даст доступ каршерингу и такси к базе данных ГИБДД о правах водителей :: Общество :: РБК

Компании смогут проверять, имеет ли конкретный водитель право на управление автомобилем. Система должна заработать в 2021 году. Ранее ГИБДД сообщала о создании единой базы данных злостных нарушителей ПДД

Система должна заработать в 2021 году. Ранее ГИБДД сообщала о создании единой базы данных злостных нарушителей ПДД

Фото: Сергей Фадеичев / ТАСС

МВД предоставит доступ такси, каршерингам и другим организациям, допускающим граждан к управлению транспортом, к базе данных ГИБДД для проверки наличия прав у водителей. Об этом сообщает ТАСС со ссылкой на пресс-центр МВД.

Для проверки прав будет специально создана витрина данных ГИБДД и Единого портала госуслуг. Она должна заработать в 2021 году.

Мера поможет компаниям не допускать к управлению автомобилями людей, не имеющих на это права. В МВД также напомнили, что сейчас можно проверять водителей по номеру и дате выдачи прав на официальном сайте ГИБДД.

Весной 2019 года Госавтоинспекция сообщала, что прорабатывает возможность создания единой цифровой базы данных о нарушителях правил дорожного движения (ПДД). Она позволит компаниям проверять соискателей на злостные нарушения и лишение прав, поясняли тогда в ведомстве. По итогам проверки им могут запретить работать в сфере пассажирских перевозок.

В базе данных будет содержаться информация как о россиянах-нарушителях, так и об иностранцах.

Как проверить отозванные сертификаты

Прокрутите вниз, чтобы принять

VENAFI CLOUD SERVICE

*** ВАЖНО ***

ВНИМАТЕЛЬНО ПРОЧИТАЙТЕ ПЕРЕД ПРОДОЛЖЕНИЕМ РЕГИСТРАЦИИ И / ИЛИ АКТИВАЦИИ ОБЛАЧНОЙ СЛУЖБЫ VENAFI («СЛУЖБА»).

Это юридическое соглашение между конечным пользователем («Вы») и Venafi, Inc. («Venafi» или «наш»). ПРИНИМАЯ НАСТОЯЩЕЕ СОГЛАШЕНИЕ, ЛИБО НАЖМИТЕ ОКНО, УКАЗЫВАЮЩЕЕ ВАШЕ ПРИНЯТИЕ, И / ИЛИ АКТИВИРУЯ И ИСПОЛЬЗУЯ СЛУЖБУ VENAFI CLOUD, ДЛЯ КОТОРОЙ ВЫ ЗАРЕГИСТРИРОВАЛИ, ВЫ СОГЛАШАЕТЕСЬ С УСЛОВИЯМИ ЭТОГО СОГЛАШЕНИЯ. ЕСЛИ ВЫ ПРИСОЕДИНЯЕТЕСЬ К НАСТОЯЩЕМУ СОГЛАШЕНИЮ ОТ ИМЕНИ КОМПАНИИ ИЛИ ДРУГОГО ЮРИДИЧЕСКОГО ЛИЦА, ВЫ ПРЕДСТАВЛЯЕТЕ, ЧТО ВЫ ИМЕЕТЕ ПОЛНОМОЧИЯ ПРИВЯЗАТЬ ТАКОЕ ЛИЦО И ЕГО АФФИЛИРОВАННЫХ ЛИЦ НАСТОЯЩИЕ УСЛОВИЯ, В СЛУЧАЕ ПОЛОЖЕНИЙ «ВЫ ИЛИ» НАЗВАТЬ ТАКОЕ ЛИЦО И ЕГО АФФИЛИРОВАННЫЕ ЛИЦА.ЕСЛИ ВЫ НЕ ИМЕЕТЕ ТАКИХ ОРГАНОВ ИЛИ НЕ СОГЛАСНЫ С НАСТОЯЩИМИ УСЛОВИЯМИ, ВЫ НЕ ДОЛЖНЫ ПРИНЯТЬ ДАННОЕ СОГЛАШЕНИЕ И НЕ МОЖЕТЕ ИСПОЛЬЗОВАТЬ УСЛУГУ.

Вы не имеете права доступа к Сервису, если Вы являетесь Нашим конкурентом или действуете в качестве представителя или агента конкурента, за исключением случаев с Нашим предварительным письменным согласием. Кроме того, вы не имеете права осуществлять доступ к Сервису для целей мониторинга его доступности, производительности или функциональности, а также для любых других сравнительных или конкурентных целей, и вы не должны выполнять оценку уязвимости безопасности или тесты на проникновение без явного письменного согласия Venafi.

Кроме того, вы не имеете права осуществлять доступ к Сервису для целей мониторинга его доступности, производительности или функциональности, а также для любых других сравнительных или конкурентных целей, и вы не должны выполнять оценку уязвимости безопасности или тесты на проникновение без явного письменного согласия Venafi.

Это Соглашение последний раз обновлялось 12 апреля 2017 года. Оно вступает в силу между Вами и Venafi с даты принятия Вами настоящего Соглашения.

Облачная служба Venafi включает в себя две отдельные службы, которые используются Venafi как программное обеспечение как услуга, каждая из которых лицензируется отдельно в соответствии с условиями настоящего Соглашения, и каждая из которых считается Услугой по настоящему Соглашению: риск Venafi Cloud Служба оценки или Venafi Cloud для службы DevOps. Ваше право использовать любую Службу зависит от Службы, для использования которой вы зарегистрировались в Venafi.

Ваше право использовать любую Службу зависит от Службы, для использования которой вы зарегистрировались в Venafi.

- Определения

- «Ваши данные» — это электронные данные и информация, предоставленные Вам или для Вас в Сервисе или собранные и обработанные Вами или для Вас с использованием Сервиса.

- Предоставление лицензий и ограничения

- Лицензия предоставлена Вам Venafi. Venafi предоставляет Вам ограниченную, неисключительную, непередаваемую, не подлежащую переуступке, ограниченную лицензию («Лицензия») на доступ и использование Сервиса в течение применимого Срока действия лицензии, изложенного в Разделе 2.

2 ниже, в соответствии с инструкциями, содержащимися в пользовательской документации, прилагаемой к Услуге («Документация»). Настоящим Venafi предоставляет вам право использовать Документацию исключительно в связи с осуществлением ваших прав по настоящему Соглашению. За исключением случаев, явно указанных в настоящем Соглашении, не предоставляется никаких прав на использование, копирование, отображение или распечатку Документации полностью или частично. Это предоставление лицензии ограничено вашим внутренним использованием. Эта Лицензия предоставляется при условии соблюдения вами всех ваших обязательств по настоящему Соглашению.За исключением явных лицензий, предоставленных в этом Разделе, Venafi не предоставляет никаких других прав или лицензий, прямо, косвенно, в порядке эстоппеля или иным образом. Сервис и Документация предоставляются Лицензиату по лицензии и не продаются. Права, не предоставленные настоящим Соглашением, сохраняются за Venafi.

2 ниже, в соответствии с инструкциями, содержащимися в пользовательской документации, прилагаемой к Услуге («Документация»). Настоящим Venafi предоставляет вам право использовать Документацию исключительно в связи с осуществлением ваших прав по настоящему Соглашению. За исключением случаев, явно указанных в настоящем Соглашении, не предоставляется никаких прав на использование, копирование, отображение или распечатку Документации полностью или частично. Это предоставление лицензии ограничено вашим внутренним использованием. Эта Лицензия предоставляется при условии соблюдения вами всех ваших обязательств по настоящему Соглашению.За исключением явных лицензий, предоставленных в этом Разделе, Venafi не предоставляет никаких других прав или лицензий, прямо, косвенно, в порядке эстоппеля или иным образом. Сервис и Документация предоставляются Лицензиату по лицензии и не продаются. Права, не предоставленные настоящим Соглашением, сохраняются за Venafi. - Срок действия лицензии.

- Сервис оценки рисков Venafi Cloud.Если вы зарегистрировались для доступа к Сервису Venafi Cloud Risk Assessment Service и его использования, ваше право на использование Venafi Cloud Risk Assessment Service ограничено девяносто (90) днями с даты вашей первой регистрации в Сервисе, если иное не продлено вашим соглашением с Venafi.

- Venafi Cloud для службы DevOps. Если вы зарегистрировались для доступа и использования Venafi Cloud для службы DevOps, ваше право на использование Venafi Cloud для службы DevOps будет действовать на неопределенный срок и может быть прекращено вами или Venafi в любое время по любой причине.

- Ограничения на использование.

Предоставление прав, указанных в разделах 2.1 и 2.2 выше, подлежит следующим ограничениям и ограничениям:

Предоставление прав, указанных в разделах 2.1 и 2.2 выше, подлежит следующим ограничениям и ограничениям:- Если вы зарегистрировались для доступа и использования Venafi Cloud for DevOps Service, вы должны использовать сертификаты SSL / TLS, выданные вам бесплатно через Сервис, только для целей разработки и тестирования, и вам строго запрещено использовать такие сертификаты SSL / TLS. в производственной среде или на любой производственной мощности.Если вы зарегистрированы в общедоступном Центре сертификации («ЦС»), поддерживаемом Сервисом, и имеете действительные учетные данные, выданные таким ЦС, с помощью которых вы можете подписаться на сертификаты SSL / TLS такого ЦС на платной основе для использования в производственных средах, вы может запросить такие сертификаты через соответствующий интерфейс, представленный в Сервисе, используя такие учетные данные. В таком случае платный сертификат (сертификаты) будет выдан вам ЦС, и любой доступ к таким сертификатам или их использование будет регулироваться условиями, установленными ЦС.

В этом случае Venafi не будет платить или обрабатывать никакие сборы. Использование сертификатов, выпущенных DigiCert, регулируется Соглашением об услугах сертификации, опубликованном DigiCert по адресу https://www.digicert.com/docs/agreements/Certificate-Services-Agreement.pdf, условия которого включены в настоящее описание посредством ссылки.

В этом случае Venafi не будет платить или обрабатывать никакие сборы. Использование сертификатов, выпущенных DigiCert, регулируется Соглашением об услугах сертификации, опубликованном DigiCert по адресу https://www.digicert.com/docs/agreements/Certificate-Services-Agreement.pdf, условия которого включены в настоящее описание посредством ссылки. - Вы не имеете права использовать (или приводить к использованию) Сервис в интересах какой-либо третьей стороны, включая, помимо прочего, аренду, в рамках предложения услуг Поставщика услуг приложений (ASP) или в качестве сервисного бюро или любыми аналогичными средствами. .

- Вы не должны предоставлять доступ к Сервису, полностью или частично, третьим лицам или сторонам.

Вы не имеете права разрешать сублицензирование, аренду или другую передачу Сервиса.

Вы не имеете права разрешать сублицензирование, аренду или другую передачу Сервиса. - Вы не должны (а) вмешиваться или нарушать целостность или работу Сервиса или сторонних данных, содержащихся в нем, (б) пытаться получить несанкционированный доступ к Сервису или связанным с ним системам или сетям, (в) разрешать прямое или косвенное доступ к Сервису или использование Сервиса способом, который позволяет обойти договорное ограничение на использование, или (d) доступ к Сервису для создания конкурентоспособного продукта или услуги.

- Если вы зарегистрировались для доступа и использования Venafi Cloud for DevOps Service, вы должны использовать сертификаты SSL / TLS, выданные вам бесплатно через Сервис, только для целей разработки и тестирования, и вам строго запрещено использовать такие сертификаты SSL / TLS. в производственной среде или на любой производственной мощности.Если вы зарегистрированы в общедоступном Центре сертификации («ЦС»), поддерживаемом Сервисом, и имеете действительные учетные данные, выданные таким ЦС, с помощью которых вы можете подписаться на сертификаты SSL / TLS такого ЦС на платной основе для использования в производственных средах, вы может запросить такие сертификаты через соответствующий интерфейс, представленный в Сервисе, используя такие учетные данные. В таком случае платный сертификат (сертификаты) будет выдан вам ЦС, и любой доступ к таким сертификатам или их использование будет регулироваться условиями, установленными ЦС.

- Лицензия предоставлена вами. Вы предоставляете Venafi и его аффилированным лицам, в зависимости от обстоятельств, глобальную ограниченную лицензию на размещение, копирование, передачу и отображение ваших данных, если это необходимо Venafi для предоставления Сервиса в соответствии с настоящим Соглашением.

В соответствии с ограниченными лицензиями, предоставленными в настоящем документе, Venafi не приобретает никаких прав, титулов или интересов от Вас или любого из Ваших поставщиков или лицензиаров по настоящему Соглашению в отношении Ваших Данных.

В соответствии с ограниченными лицензиями, предоставленными в настоящем документе, Venafi не приобретает никаких прав, титулов или интересов от Вас или любого из Ваших поставщиков или лицензиаров по настоящему Соглашению в отношении Ваших Данных.

- Лицензия предоставлена Вам Venafi. Venafi предоставляет Вам ограниченную, неисключительную, непередаваемую, не подлежащую переуступке, ограниченную лицензию («Лицензия») на доступ и использование Сервиса в течение применимого Срока действия лицензии, изложенного в Разделе 2.

- Владение

- Материалы Venafi. Venafi и / или его поставщики имеют и сохраняют за собой все права, титулы и интересы в отношении Сервиса и Документации, а также все права интеллектуальной собственности, воплощенные в Сервисе и Документации, включая, помимо прочего, любые патенты, авторские права, товарные знаки и коммерческую тайну в Сервисе и любых его модификациях и / или их производных, независимо от того, были ли они сделаны по запросу Лицензиата, а также все ноу-хау, концепции, методы, инструменты программирования, изобретения и исходный компьютерный код, разработанные Venafi (вместе «Материалы Venafi» ).

- Лицензия с ограниченной обратной связью. Настоящим вы предоставляете Venafi бесплатно неисключительную, бесплатную, всемирную, бессрочную, безотзывную лицензию в соответствии с вашими правами интеллектуальной собственности в отношении предложений, комментариев и других форм обратной связи ( «Отзывы», ) относительно Услуга, предоставляемая Venafi вами или от вашего имени, включая Отзывы о функциях, удобстве использования и использовании, а также отчеты об ошибках для воспроизведения, выполнения, отображения, создания производных работ на основе Обратной связи и распространения таких отзывов и / или производных работ в Сервисе.Отзыв предоставляется «как есть» без каких-либо гарантий и не должен включать в себя какую-либо вашу конфиденциальную информацию.

- Материалы Venafi. Venafi и / или его поставщики имеют и сохраняют за собой все права, титулы и интересы в отношении Сервиса и Документации, а также все права интеллектуальной собственности, воплощенные в Сервисе и Документации, включая, помимо прочего, любые патенты, авторские права, товарные знаки и коммерческую тайну в Сервисе и любых его модификациях и / или их производных, независимо от того, были ли они сделаны по запросу Лицензиата, а также все ноу-хау, концепции, методы, инструменты программирования, изобретения и исходный компьютерный код, разработанные Venafi (вместе «Материалы Venafi» ).

- Отказ от гарантий

- ЗА ИСКЛЮЧЕНИЕМ ЯВНО УКАЗАННЫХ В ДАННОМ РАЗДЕЛЕ 4 УСЛУГИ И ДОКУМЕНТАЦИЯ ПРЕДОСТАВЛЯЮТСЯ «КАК ЕСТЬ», С «ВСЕМИ НЕИСПРАВНОСТЯМИ» И «ПО ДОСТУПНОСТИ», БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, ВКЛЮЧАЯ, НО НЕ ОГРАНИЧЕНА , ЛЮБЫЕ ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ КОММЕРЧЕСКОЙ ЦЕННОСТИ, ПРИГОДНОСТИ ДЛЯ КОНКРЕТНОЙ ЦЕЛИ, НАИМЕНОВАНИЯ, ТОЧНОСТИ, НАДЕЖНОСТИ ИЛИ ОТСУТСТВИЯ ИНФОРМАЦИИ, ВЫЯВЛЯЮЩИХСЯ В РЕЗУЛЬТАТЕ ТОРГОВЛИ, ИСПОЛЬЗОВАНИЯ, ТОРГОВЛИ ИЛИ ЛЮБЫХ ДРУГИХ СПОСОБОВ.

VENAFI НЕ ОБЯЗАНА ПРЕДОСТАВЛЯТЬ КАКИЕ-ЛИБО ОБНОВЛЕНИЯ, ОБНОВЛЕНИЯ ИЛИ ТЕХНИЧЕСКАЯ ПОДДЕРЖКА ДЛЯ УСЛУГИ. VENAFI НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ И ОБЯЗАТЕЛЬСТВ ПО ВОЗМЕЩЕНИЮ ЛЮБЫХ ВРЕДОВ ИЛИ УБЫТКОВ, ПРИЧИНЕННЫХ ЛЮБЫМИ СТОРОННИМИ ПОСТАВЩИКАМИ ХОСТИНГА. Ни при каких обстоятельствах Venafi не гарантирует, что Сервис не содержит ошибок или что Вы сможете работать с Сервисом без проблем или прерываний. В некоторых юрисдикциях не допускается исключение подразумеваемых гарантий, и в таком случае вышеуказанное исключение может не применяться.

VENAFI НЕ ОБЯЗАНА ПРЕДОСТАВЛЯТЬ КАКИЕ-ЛИБО ОБНОВЛЕНИЯ, ОБНОВЛЕНИЯ ИЛИ ТЕХНИЧЕСКАЯ ПОДДЕРЖКА ДЛЯ УСЛУГИ. VENAFI НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ И ОБЯЗАТЕЛЬСТВ ПО ВОЗМЕЩЕНИЮ ЛЮБЫХ ВРЕДОВ ИЛИ УБЫТКОВ, ПРИЧИНЕННЫХ ЛЮБЫМИ СТОРОННИМИ ПОСТАВЩИКАМИ ХОСТИНГА. Ни при каких обстоятельствах Venafi не гарантирует, что Сервис не содержит ошибок или что Вы сможете работать с Сервисом без проблем или прерываний. В некоторых юрисдикциях не допускается исключение подразумеваемых гарантий, и в таком случае вышеуказанное исключение может не применяться.

- ЗА ИСКЛЮЧЕНИЕМ ЯВНО УКАЗАННЫХ В ДАННОМ РАЗДЕЛЕ 4 УСЛУГИ И ДОКУМЕНТАЦИЯ ПРЕДОСТАВЛЯЮТСЯ «КАК ЕСТЬ», С «ВСЕМИ НЕИСПРАВНОСТЯМИ» И «ПО ДОСТУПНОСТИ», БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, ВКЛЮЧАЯ, НО НЕ ОГРАНИЧЕНА , ЛЮБЫЕ ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ КОММЕРЧЕСКОЙ ЦЕННОСТИ, ПРИГОДНОСТИ ДЛЯ КОНКРЕТНОЙ ЦЕЛИ, НАИМЕНОВАНИЯ, ТОЧНОСТИ, НАДЕЖНОСТИ ИЛИ ОТСУТСТВИЯ ИНФОРМАЦИИ, ВЫЯВЛЯЮЩИХСЯ В РЕЗУЛЬТАТЕ ТОРГОВЛИ, ИСПОЛЬЗОВАНИЯ, ТОРГОВЛИ ИЛИ ЛЮБЫХ ДРУГИХ СПОСОБОВ.

- Ограничение ответственности

- НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ УПУЩЕННЫЕ ДОХОДЫ, ПРИБЫЛЬ ИЛИ ДАННЫЕ ИЛИ ЗА ПРЯМЫЕ, СПЕЦИАЛЬНЫЕ, КОСВЕННЫЕ, КОСВЕННЫЕ, СЛУЧАЙНЫЕ ИЛИ КАРАТНЫЕ УБЫТКИ, ОДНАКО ПРИЧИНЕННЫЕ И НЕЗАВИСИМЫЕ ОТ ТЕОРИИ ИСПОЛЬЗОВАНИЯ ОТВЕТСТВЕННОСТИ ИЛИ НЕВОЗМОЖНОСТЬ ИСПОЛЬЗОВАТЬ СЛУЖБУ, ДАЖЕ ЕСЛИ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ БЫЛИ ИЗВЕСТЕНЫ О ВОЗМОЖНОСТИ ТАКИХ УБЫТКОВ.

В некоторых юрисдикциях не допускается ограничение или исключение ответственности за случайные или косвенные убытки, и в той степени, в которой это имеет место, вышеуказанное ограничение или исключение может не применяться к Вам.

В некоторых юрисдикциях не допускается ограничение или исключение ответственности за случайные или косвенные убытки, и в той степени, в которой это имеет место, вышеуказанное ограничение или исключение может не применяться к Вам.

- НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ УПУЩЕННЫЕ ДОХОДЫ, ПРИБЫЛЬ ИЛИ ДАННЫЕ ИЛИ ЗА ПРЯМЫЕ, СПЕЦИАЛЬНЫЕ, КОСВЕННЫЕ, КОСВЕННЫЕ, СЛУЧАЙНЫЕ ИЛИ КАРАТНЫЕ УБЫТКИ, ОДНАКО ПРИЧИНЕННЫЕ И НЕЗАВИСИМЫЕ ОТ ТЕОРИИ ИСПОЛЬЗОВАНИЯ ОТВЕТСТВЕННОСТИ ИЛИ НЕВОЗМОЖНОСТЬ ИСПОЛЬЗОВАТЬ СЛУЖБУ, ДАЖЕ ЕСЛИ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ БЫЛИ ИЗВЕСТЕНЫ О ВОЗМОЖНОСТИ ТАКИХ УБЫТКОВ.

- Срок действия и прекращение действия

Эта Лицензия действует до прекращения ее действия, как указано в настоящем документе, или до истечения Срока действия лицензии, и стороны не продлевают ее иным образом.Venafi может прекратить действие настоящего Соглашения и / или Лицензии в любое время с письменным уведомлением или без него, если вы не соблюдаете какое-либо условие или условие настоящего Соглашения или если Venafi прекращает предоставлять Услугу конечным пользователям.

Вы можете расторгнуть настоящее Соглашение в любое время, направив Venafi письменное уведомление. При любом прекращении или истечении срока действия настоящего Соглашения или Лицензии Вы соглашаетесь прекратить любое использование Сервиса, если Лицензия не будет продлена или восстановлена иным образом. После расторжения Venafi может также обеспечить соблюдение любых прав, предусмотренных законом.Положения настоящего Соглашения, защищающие права собственности Venafi, останутся в силе после расторжения.

Вы можете расторгнуть настоящее Соглашение в любое время, направив Venafi письменное уведомление. При любом прекращении или истечении срока действия настоящего Соглашения или Лицензии Вы соглашаетесь прекратить любое использование Сервиса, если Лицензия не будет продлена или восстановлена иным образом. После расторжения Venafi может также обеспечить соблюдение любых прав, предусмотренных законом.Положения настоящего Соглашения, защищающие права собственности Venafi, останутся в силе после расторжения. - Соблюдение законов

- Нарушение законов. Вы не должны сознательно предпринимать какие-либо действия или не предпринимать каких-либо действий, если разумно предсказуемый результат может привести к нарушению Venafi любого применимого закона, правила, постановления или политики и, если это не противоречит им, любого другого применимого закона, правила, регулирование и политика.

- Нарушение законов. Вы не должны сознательно предпринимать какие-либо действия или не предпринимать каких-либо действий, если разумно предсказуемый результат может привести к нарушению Venafi любого применимого закона, правила, постановления или политики и, если это не противоречит им, любого другого применимого закона, правила, регулирование и политика.

- Применимое право

Настоящее Соглашение регулируется, и любое арбитражное разбирательство в соответствии с настоящим Соглашением должно применяться законами штата Юта, за исключением (а) его принципов коллизионного права; (b) Конвенция Организации Объединенных Наций о договорах международной купли-продажи товаров; (c) Конвенция 1974 г. об исковой давности в международной купле-продаже товаров; и (d) Протокол о поправках к Конвенции 1974 г., подписанный в Вене 11 апреля 1980 г.

- Общий

- Настоящее Соглашение является обязательным для вас, а также для ваших сотрудников, работодателей, подрядчиков и агентов, а также для любых разрешенных правопреемников и правопреемников.

За исключением случаев, когда иное в письменной форме заменяется отдельно оформленным соглашением, настоящее Соглашение является полным соглашением между Вами и Venafi в отношении Лицензии, предоставленной по настоящему Соглашению, и вы соглашаетесь с тем, что Venafi не будет нести никакой ответственности за любые заявления или заявления, сделанные им, агентами или кем-либо еще (невиновным или небрежным), на которых вы полагались при заключении настоящего Соглашения, если такое заявление или заявление не было сделано обманным путем.Настоящее Соглашение заменяет собой любые другие договоренности или соглашения, включая, помимо прочего, рекламу в отношении Сервиса. Если какое-либо положение настоящего Соглашения будет признано недействительным или не имеющим исковой силы какой-либо страной или правительственным учреждением, обладающим юрисдикцией, это конкретное положение будет считаться измененным в той степени, которая необходима для того, чтобы сделать положение действительным и имеющим исковую силу, а остальные положения останутся в полной силе.

За исключением случаев, когда иное в письменной форме заменяется отдельно оформленным соглашением, настоящее Соглашение является полным соглашением между Вами и Venafi в отношении Лицензии, предоставленной по настоящему Соглашению, и вы соглашаетесь с тем, что Venafi не будет нести никакой ответственности за любые заявления или заявления, сделанные им, агентами или кем-либо еще (невиновным или небрежным), на которых вы полагались при заключении настоящего Соглашения, если такое заявление или заявление не было сделано обманным путем.Настоящее Соглашение заменяет собой любые другие договоренности или соглашения, включая, помимо прочего, рекламу в отношении Сервиса. Если какое-либо положение настоящего Соглашения будет признано недействительным или не имеющим исковой силы какой-либо страной или правительственным учреждением, обладающим юрисдикцией, это конкретное положение будет считаться измененным в той степени, которая необходима для того, чтобы сделать положение действительным и имеющим исковую силу, а остальные положения останутся в полной силе. Если такое изменение окажется нецелесообразным или будет отклонено, вы и Venafi после этого имеете право расторгнуть настоящее Соглашение с немедленным уведомлением.

Если такое изменение окажется нецелесообразным или будет отклонено, вы и Venafi после этого имеете право расторгнуть настоящее Соглашение с немедленным уведомлением. - Выживание. Стороны соглашаются, что права и обязанности, изложенные в упомянутых выше Разделах 1 (Определения), 3 (Право собственности), 4 (Отказ от гарантий), 5 (Ограничение ответственности), 6 (Срок действия и прекращение действия), 7 (Соблюдение требований) с законами), 8 (Применимое право) и 9 (Общие) остаются в силе после прекращения действия настоящего Соглашения по любой причине, и его исполнение не подлежит никаким прецедентным условиям.

- Назначение. Настоящее Соглашение имеет обязательную силу и действует в интересах соответствующих правопреемников сторон и разрешенных правопреемников. Вы не имеете права переуступать настоящее Соглашение или какие-либо свои права или обязанности по нему без предварительного письменного согласия Venafi, и любая такая попытка уступки будет недействительной.

- Настоящее Соглашение является обязательным для вас, а также для ваших сотрудников, работодателей, подрядчиков и агентов, а также для любых разрешенных правопреемников и правопреемников.

По вопросам, касающимся настоящего Соглашения, обращайтесь к Venafi по телефону 175 E.400 South, Suite 300, Солт-Лейк-Сити, Юта 84111 США.

Я принимаю Лицензионное соглашение с конечным пользователем

Test OCSP & CRL Access — Утилита сертификата

Проверка статуса отзыва сертификатов SSL

CRL (списки отозванных сертификатов) и отозванные сертификаты

Обычно только клиентские устройства должны проверять, отозвал ли центр сертификации сертификат SSL.Клиенты выполняют эту проверку, чтобы предупреждать пользователей о доверии веб-сайту, почтовому серверу или устройству.

Центры сертификации (ЦС) обязаны отслеживать отмененные сертификаты SSL. После того, как центр сертификации (ЦС) отзывает сертификат SSL, ЦС берет серийный номер сертификата и добавляет его в свой список отзыва сертификатов (CRL). URL-адрес списка отзыва сертификатов центра сертификации содержится в каждом сертификате SSL в поле «Точки распространения CRL».

Чтобы проверить статус отзыва сертификата SSL, клиент подключается к URL-адресам и загружает списки отзыва сертификатов CA. Затем клиент ищет в CRL серийный номер сертификата, чтобы убедиться, что он не был отозван.

Вы можете увидеть URL-адреса списков отзыва сертификатов SSL, открыв сертификат SSL. Затем в разделе «Сведения о сертификате» в расширениях сертификатов выберите «Точки распространения CRL», чтобы просмотреть URL-адреса выдающего CA для их списков отзыва сертификатов.

Например, в Chrome:

В адресной строке браузера слева от адреса нажмите на замок.

Щелкните Connection , а затем щелкните Информация о сертификате .

В окне Сертификат щелкните Подробности , а затем в раскрывающемся списке Показать выберите Только расширения .

В поле ниже в разделе Поле найдите и щелкните Точки распространения CRL .

Поле под ним заполняется URL-адресами для списков отзыва сертификатов.

OCSP (протокол статуса онлайн-сертификатов) и отозванные сертификаты

Онлайн-протокол состояния сертификатов (OCSP) в значительной степени заменил использование списков отзыва сертификатов для проверки отзыва сертификатов SSL.Вместо загрузки потенциально большого списка отозванных сертификатов в CRL клиент может просто запросить сервер OCSP выдающего CA, используя серийный номер сертификата, и получить ответ, указывающий, отозван ли сертификат или нет.

Вы можете увидеть URL-адреса, используемые для подключения к серверу OCSP CA, открыв сертификат. Затем в сертификатах Details в Certificate Extensions выберите Authority Information Access , чтобы увидеть URL-адрес выдающего CA для их OCSP.

Для получения информации об использовании сшивания OCSP для улучшения протокола OCSP см. Включение сшивания OCSP на вашем сервере.

Например, в Internet Explorer:

В адресной строке браузера справа от адреса щелкните замок, а затем щелкните Просмотреть сертификаты .

В окне Сертификат щелкните Подробности , а затем в раскрывающемся списке Показать выберите Только расширения .

В поле ниже, в поле Поле , найдите и щелкните Доступ к информации о полномочиях .

Поле под ним заполняется URL-адресом OCSP CA.

Ошибка Microsoft Exchange 2010:

«Статус сертификата не может быть определен из-за сбоя проверки отзыва.«

Microsoft Exchange 2010 был разработан для проверки статуса отзыва сертификата, чтобы администраторы не могли случайно настроить Exchange для использования отозванных сертификатов SSL. Однако Exchange 2010 не позволяет назначать SSL-сертификат в консоли управления Exchange до тех пор, пока не убедитесь, что он не был отозван центром сертификации (ЦС), который его выпустил.

Этот процесс иногда вызывает проблемы. Когда серверу не удается установить соединение с центром сертификации для проверки статуса отзыва сертификата, отображается сообщение об ошибке: «Состояние сертификата не может быть определено, поскольку проверка отзыва не удалась» .Эта ошибка вводит в заблуждение, потому что из-за нее проблема звучит так, как будто сертификат был отозван. В большинстве случаев это проблема с подключением, а не с отзывом сертификата.

В большинстве случаев это проблема с подключением, а не с отзывом сертификата.

Проблема с подключением может быть вызвана настройками прокси WinHTTP или настройками брандмауэра, которые не позволяют серверу Exchange подключаться к URL-адресам CRL или OCSP для выполнения проверок отзыва. Чтобы устранить эту ошибку, вы можете использовать утилиту DigiCert® Certificate Utility для Windows, чтобы проверить, может ли ваш сервер получить доступ к URL-адресам CRL или OCSP.

Как использовать служебную программу DigiCert Certificate для проверки доступа к серверу

При тестировании доступа к серверу, если подключение к прокси-серверу осуществляется не через WinHTTP, утилита DigiCert Certificate Utility может не иметь возможности автоматически определять настройки прокси-сервера для сервера.

На сервере Exchange 2010, на котором установлен ваш SSL-сертификат, загрузите и сохраните исполняемый файл DigiCert® Certificate Utility для Windows ( DigiCertUtil.

exe ).

exe ).Запустите утилиту сертификации DigiCert® для Windows (дважды щелкните DigiCertUtil ).

В программе DigiCert Certificate Utility для Windows © щелкните Tools (гаечный ключ и винт), а затем щелкните Proxy Settings .

На странице Proxy Settings выберите настройку прокси-сервера и просмотрите настройки WinHTTP:

Настройки прокси сервера: Выберите соответствующие настройки: 64-битная настройка или 32-битная . Компьютеры и серверы Microsoft используют отдельные настройки для 32-битных и 64-битных настроек WinHTTP. Если вы используете 64-битный сервер, вам следует проверить оба этих параметра. Тип доступа: Если прокси-сервер не настроен, отображается Прямой доступ .

Если настроены прокси-серверы, отображаются настроенные прокси-серверы. (например, proxy.yourdomain.com:8080 ) Прокси-серверы: Если прокси-сервер не настроен, отображается <нет> . Если настроены прокси-серверы, отображаются настройки для перечисленных прокси-серверов. Список обхода: Если прокси-сервер не настроен, отображается <нет> . Если настроены прокси-серверы, отображается список доменов, которые не настроены на использование прокси. (например, ваш домен активного каталога ) Выберите Test DigiCert CRL access , а затем щелкните Perform Test .

Если утилита DigiCert может связаться с сервером DigiCert CRL, вы должны получить сообщение «успешно достигнуто» .Нажмите ОК .

Затем выберите Test DigiCert OCSP access и затем щелкните Perform Test .

Если утилита DigiCert может подключиться к серверу DigiCert OCSP, вы должны получить сообщение «успешно достигнуто» . Нажмите ОК .

Сертификат

— функции отзыва не удалось проверить отзыв, потому что сервер отзыва был отключен

У меня есть цепочка сертификатов: MYROOTCERT -> MYCHILDCERT.Сертификат MYCHILDCERT имеет расширение точки распространения CRL:

. [1] Точка распространения CRL

Имя точки распространения:

Полное имя:

URL = http: //pacem/mychildcert.crl

Проблема в том, что я не могу подключиться к этому сертификату, и когда я проверяю его с помощью команды certutil -verify, я получаю автономную ошибку сервера отзыва:

C: \ Users \ Administrator> certutil -verify -urlfetch C: \ Share \ mycerts \ MYCHILDCERT. c

э

Эмитент:

CN = MYROOTCERT

Предмет:

CN = MYCHILDCERT

Серийный номер сертификата: 0af7c4fb38ad0bd258fde6356117896519

dwFlags = CA_VERIFY_FLAGS_CONSOLE_TRACE (0x20000000)

dwFlags = CA_VERIFY_FLAGS_DUMP_CHAIN (0x40000000)

ChainFlags = CERT_CHAIN_REVOCATION_CHECK_CHAIN_EXCLUDE_ROOT (0x40000000)

HCCE_LOCAL_MACHINE

CERT_CHAIN_POLICY_BASE

-------- CERT_CHAIN_CONTEXT --------

ChainContext.dwErrorStatus = CERT_TRUST_REVOCATION_STATUS_UNKNOWN (0x40)

ChainContext.dwErrorStatus = CERT_TRUST_IS_OFFLINE_REVOCATION (0x1000000)

ChainContext.dwErrorStatus = CERT_TRUST_IS_PARTIAL_CHAIN (0x10000)

SimpleChain.dwErrorStatus = CERT_TRUST_REVOCATION_STATUS_UNKNOWN (0x40)

SimpleChain.dwErrorStatus = CERT_TRUST_IS_OFFLINE_REVOCATION (0x1000000)

SimpleChain.dwErrorStatus = CERT_TRUST_IS_PARTIAL_CHAIN (0x10000)

CertContext [0] [0]: dwInfoStatus = 2 dwErrorStatus = 1000040

Эмитент: CN = MYROOTCERT

NotBefore: 01.01.2000, 3:00 утра

NotAfter: 01.01.2500 3:00

Тема: CN = MYCHILDCERT

Серийный номер: 0af7c4fb38ad0bd258fde6356117896519

4f 05 df 0f 85 1a 72 48 07 7a ae 2c 3e cd 09 6b cb 0e 1b fc

Элемент.

c

э

Эмитент:

CN = MYROOTCERT

Предмет:

CN = MYCHILDCERT

Серийный номер сертификата: 0af7c4fb38ad0bd258fde6356117896519

dwFlags = CA_VERIFY_FLAGS_CONSOLE_TRACE (0x20000000)

dwFlags = CA_VERIFY_FLAGS_DUMP_CHAIN (0x40000000)

ChainFlags = CERT_CHAIN_REVOCATION_CHECK_CHAIN_EXCLUDE_ROOT (0x40000000)

HCCE_LOCAL_MACHINE

CERT_CHAIN_POLICY_BASE

-------- CERT_CHAIN_CONTEXT --------

ChainContext.dwErrorStatus = CERT_TRUST_REVOCATION_STATUS_UNKNOWN (0x40)

ChainContext.dwErrorStatus = CERT_TRUST_IS_OFFLINE_REVOCATION (0x1000000)

ChainContext.dwErrorStatus = CERT_TRUST_IS_PARTIAL_CHAIN (0x10000)

SimpleChain.dwErrorStatus = CERT_TRUST_REVOCATION_STATUS_UNKNOWN (0x40)

SimpleChain.dwErrorStatus = CERT_TRUST_IS_OFFLINE_REVOCATION (0x1000000)

SimpleChain.dwErrorStatus = CERT_TRUST_IS_PARTIAL_CHAIN (0x10000)

CertContext [0] [0]: dwInfoStatus = 2 dwErrorStatus = 1000040

Эмитент: CN = MYROOTCERT

NotBefore: 01.01.2000, 3:00 утра

NotAfter: 01.01.2500 3:00

Тема: CN = MYCHILDCERT

Серийный номер: 0af7c4fb38ad0bd258fde6356117896519

4f 05 df 0f 85 1a 72 48 07 7a ae 2c 3e cd 09 6b cb 0e 1b fc

Элемент. dwInfoStatus = CERT_TRUST_HAS_KEY_MATCH_ISSUER (0x2)

Element.dwErrorStatus = CERT_TRUST_REVOCATION_STATUS_UNKNOWN (0x40)

Element.dwErrorStatus = CERT_TRUST_IS_OFFLINE_REVOCATION (0x1000000)

---------------- Сертификат AIA ----------------

Нет URL "Нет" Время: 0

---------------- Сертификат CDP ----------------

ОК «Базовый CRL» Время: 14

[0,0] http: //pacem/mychildcert.crl

---------------- Сертификат OCSP ----------------

Нет URL «Нет» Время: 0

--------------------------------

Приложение [0] = 1.3.6.1.5.5.7.3.1 Аутентификация сервера

Исключить листовой сертификат:

da 39 a3 ee 5e 6b 4b 0d 32 55 bf ef 95 60 18 90 af d8 07 09

Полная цепочка:

4f 05 df 0f 85 1a 72 48 07 7a ae 2c 3e cd 09 6b cb 0e 1b fc

Отсутствующий эмитент: CN = MYROOTCERT

Эмитент: CN = MYROOTCERT

NotBefore: 01.01.2000, 3:00 утра

NotAfter: 01.01.2500 3:00

Тема: CN = MYCHILDCERT

Серийный номер: 0af7c4fb38ad0bd258fde6356117896519

4f 05 df 0f 85 1a 72 48 07 7a ae 2c 3e cd 09 6b cb 0e 1b fc

Невозможно построить цепочку сертификатов до доверенного корневого центра.

dwInfoStatus = CERT_TRUST_HAS_KEY_MATCH_ISSUER (0x2)

Element.dwErrorStatus = CERT_TRUST_REVOCATION_STATUS_UNKNOWN (0x40)

Element.dwErrorStatus = CERT_TRUST_IS_OFFLINE_REVOCATION (0x1000000)

---------------- Сертификат AIA ----------------

Нет URL "Нет" Время: 0

---------------- Сертификат CDP ----------------

ОК «Базовый CRL» Время: 14

[0,0] http: //pacem/mychildcert.crl

---------------- Сертификат OCSP ----------------

Нет URL «Нет» Время: 0

--------------------------------

Приложение [0] = 1.3.6.1.5.5.7.3.1 Аутентификация сервера

Исключить листовой сертификат:

da 39 a3 ee 5e 6b 4b 0d 32 55 bf ef 95 60 18 90 af d8 07 09

Полная цепочка:

4f 05 df 0f 85 1a 72 48 07 7a ae 2c 3e cd 09 6b cb 0e 1b fc

Отсутствующий эмитент: CN = MYROOTCERT

Эмитент: CN = MYROOTCERT

NotBefore: 01.01.2000, 3:00 утра

NotAfter: 01.01.2500 3:00

Тема: CN = MYCHILDCERT

Серийный номер: 0af7c4fb38ad0bd258fde6356117896519

4f 05 df 0f 85 1a 72 48 07 7a ae 2c 3e cd 09 6b cb 0e 1b fc