Что делать, если нет данных в базе РСА либо указаны неправильные?

Содержание страницы

С 2013 года Союзом автостраховщиков РФ (РСА) введена в работу база данных, используемая при проверке коэффициента «бонус-малус» (КБМ). Указанный параметр в обязательном порядке должен использоваться страховыми компаниями при расчете тарифа по страхованию (ОСАГО).

Учитывая собственную страховую историю, водители могут рассчитывать на понижение тарифа за счет бонусов (5% за каждый год) за безаварийное вождение в предыдущий страхованию год. Если в ходе последних двух лет имело место ДТП по вине клиента, то размер тарифа увеличивается (малус).

В чем преимущества метода?

Для клиента выгода от единой базы данных состоит в том, что стоимость полиса должна ему объявляться сотрудником СК только после выполнения запроса в базу РСА и выявления права на получение скидки по стоимости. Ранее расчет часто производился по базовому тарифу без учета имеющегося бонуса.

Для страховой компании положительным моментом является возможность получения реальной картины по водительской истории клиента.

Почему нет сведений в базе?

Персональные данные в единой страховой базе могут отсутствовать по нескольким причинам:

- когда страховая компания по разным причинам не передала информацию об истории вождения клиента;

- когда переданы не правильные данные в РСА, а с ошибками, поэтому они не привязаны в базе к конкретному водителю;

- когда произошел технический сбой в работе программы и какие-то участки с данными оказались поврежденными;

- когда клиент произвел обмен водительского удостоверения, но информация в базе осталась привязанной к устаревшим данным;

- когда клиент только получил права и оформляет самый первый страховой договор.

Что делать при отсутствии информации в базе РСА?

Чтобы убедиться в том, что действительно нет данных в РСА о КБМ, следует направить письменный запрос в Союз автостраховщиков. Если не найдут подтверждения факты передачи сведений страховщиками за предыдущие периоды, водитель должен предпринять следующие действия:

- Подготовить старые страховые полисы ОСАГО. При их отсутствии обратиться в СК, где ранее оформлялись договора, и выяснить номера документов, период их действия и дату выдачи.

- По месту оформления предыдущего полиса получить справку для перехода в другую СК с указанием данных о страховом стаже клиента и страховых случаях (если таковые были).

- Полученную справку отнести в СК, где планируется оформление нового страхового соглашения.

Если договор уже оформлен, то на основании предоставленной справки стоимость полиса должна быть пересчитана, и возвращена часть оплаченной премии при наличии права на скидки (по КБМ).

Не прошел проверку РСА.

Что делать? » 711.ru

Что делать? » 711.ruЗачем нужна проверка РСА

Проверка РСА в электронных полисах ОСАГО — обязательная процедура. Вы вводите информацию о своем автомобиле, себе (паспортные данные) и водителях, которые будут допущены к управлению. Страховая компания в зашифрованном виде отправляет эти сведения в базу данных РСА.

Проверка по базе РСА проходит в автоматическом режиме. Ее основная цель — проверить были ли у вас раньше полисы, какая по ним страховая история (количество аварий) и корректно рассчитать стоимость полиса.

Когда происходит проверка

Проверка по базе РСА запускается после того, как вы заполнили заявление на страхование для электронного полиса ОСАГО в личном кабинете на сайте страховой компании.

Без положительного прохождения проверки, вы не сможете перейти к оплате полиса.

Почему не проходит проверка РСА

Проверка не всегда проходит успешно. Нередко система страховщика не может выполнить ее.

Причины непрохождения бывают разные. Технический сбой, отсутствие в базе информации по вам и вашей машине — самые распространенные из них.

Технический сбой, отсутствие в базе информации по вам и вашей машине — самые распространенные из них.

Иногда встречается намеренная блокировка результатов проверки. Недобросовестные компании таким образом пытаются регулировать поток клиентов и отсеивать невыгодных — из “токсичных” регионов и с убытками по прошлым годам. Подобные действия запрещены и могут привести к болезненным санкциям для страховщиков со стороны РСА и ЦБ РФ.

Что делать, если не прошла проверка РСА

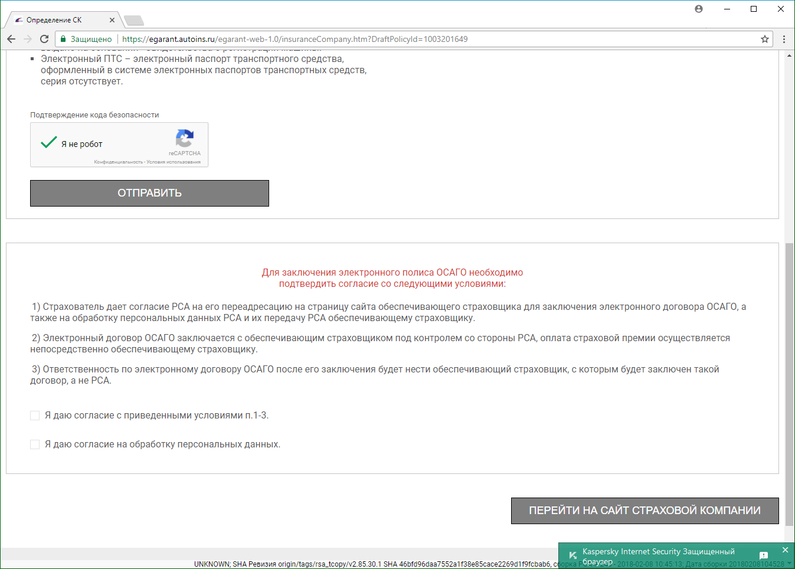

При оформлении электронного полиса ОСАГО на сайте страховой компании вам могут сообщить, что автоматическая проверка РСА не прошла.

Например, в Росгосстрахе это выглядит так:

Чтобы исправить ситуацию, вам предложат загрузить на сайт электронные копии следующих документов:

- паспорт страхователя — основная страница и страница с пропиской;

- паспорт транспортного средства — обе стороны;

- диагностическая карта;

- водительское удостоверение — обе стороны.

Безопасно ли это? Вполне. Доступ в личный кабинет для оформления Е-ОСАГО происходит по защищенному протоколу https (на всякий случай проверьте это в адресной строке браузера). Информация по документам попадет только в страховую компанию, которая не имеет права передавать ее третьим лицам.

Специалисты страховщика вручную проверят в базе данных РСА ваши данные по документам. И в течение 30 минут минут пришлют на электронную почту дальнейшие инструкции. От компании к компании время варьируется, но в среднем ждать дольше получаса не придется.

Результат ручной проверки в компании

Результатом ручной проверки документов сотрудниками страховой компании станет письмо.

К примеру, от Росгосстраха, приходит письмо следующего содержания.

В письме вам сообщат, что по документам у вас все в порядке, и вы всё правильно заполнили в заявлении на Е-ОСАГО.

Здесь же будет ссылка для входа в личный кабинет и продолжения оформления электронного полиса.

Для удобства клиентов, все данные, введенные в личном кабинете, сохраняются. Включая информацию по страхователю, автомобилю и водителям.

Останется только перейти в раздел оплаты и оплатить полис банковской картой.

Евгений Попков / 711.ru

Поделиться статьей:

Как восстановить КБМ в 2021 году? Как вернуть КБМ по ОСАГО после замены прав

Этапы восстановления КБМ

Первым этапом, чтобы восстановить КБМ, по базе РСА надо узнать самостоятельно свой коэффициент. Сервис бесплатный, в режиме онлайн на нём введите информацию о себе: ФИО, дату рождения и данные водительского удостоверения. После обработки выйдет информация обо всех изменениях показателя, по которым вы сможете отследить, где произошел сбой. Определив, в какой страховой компании ваш коэффициент завысили, вы сохраняете историю изменений вашего КБМ.

Далее отправляйте заявление в страховую компанию для проведения проверки и осуществления перерасчета на основании приложенных данных. При необходимости прикладывайте:

- справку из предыдущей страховой компании об отсутствии выплат по ущербу;

- документы, подтверждающие смену фамилии;

- копии старого и нового водительского удостоверения;

- предыдущий полис ОСАГО.

На рассмотрение заявления отводится 15 дней.

Как вернуть КБМ, если этот способ не сработал, или страховщик, который допустил оплошность, уже ликвидирован? Обращайтесь с жалобой в РСА и ЦБ. Заявления в данные инстанции можно также подавать в письменном или электронном виде, заполнив соответствующие формы на сайте. Список прилагаемых документов для подачи жалобы тот же, что и в предыдущем случае.

После восстановления КБМ вы сможете пересчитать стоимость полиса и вернуть излишне оплаченные суммы, обратившись в страховую компанию.

Как самостоятельно восстановить КБМ по ОСАГО — Mafin Media

Ко всем статьямИногда при расчете нового полиса ОСАГО может возникнуть ошибка:

применяется неверный коэффициент «бонус-малус» (КБМ). Скидка за безаварийную езду при этом

пропадет, даже если у вас не было аварий. Чтобы этого не случилось, узнайте, как

предотвратить просчет и восстановить свой КБМ,

в гайде Mafin Media.

Что такое КБМ

Цена полиса ОСАГО зависит от двух основных факторов: базовой ставки страхового тарифа и коэффициентов, таких как КТ, КБМ, КО, КВС, КМ и КС. Каждый из них влияет на риск наступления страхового случая.

КБМ, или «бонус-малус» (в переводе с латинского «хороший-плохой»), поощряет безаварийную езду. При получении водительских прав КБМ равен 1, однако со временем он может увеличиваться и уменьшаться. Это зависит от того, производились ли выплаты по ОСАГО в случае ДТП по вине водителя.

Если по полису нет выплат, значение коэффициента ежегодно уменьшается на 0,05 (пока не достигнет минимального значения — 0,5). Так, водитель с 10-летним безаварийным стажем получает скидку на ОСАГО в размере 50% (коэффициент — 0,5).

Узнать больше о КБМ и других коэффициентах ОСАГО можно в разделе «Термины».

Почему КБМ мог измениться не в вашу пользу

При оформлении ОСАГО страховые компании обязаны делать расчет по утвержденным Банком России тарифам и проверять коэффициент КБМ. Для этого страховщики используют данные автоматизированной информационной системы (АИС), запущенной Российским Союзом Автостраховщиков (РСА). Значение КБМ автоматически корректируется ежегодно 1 апреля и не меняется до 31 марта следующего года.

Вот основные причины обнуления КБМ и потери скидки на ОСАГО:

1. Смена фамилии или имени и замена водительских прав.

! По закону

в период действия договора ОСАГО страхователь (тот, кто подписывает договор

со страховой

компанией) обязан незамедлительно сообщать страховщику об изменении сведений, указанных в договоре

страхования, в письменной форме.

В случае одновременного действия нескольких договоров следует вносить изменения в каждый из них.

2. Вы внесены сразу в несколько полисов ОСАГО.

! Ваши близкие могли вписать вас в свои полисы, и, возможно, именно тут закралась ошибка: был указан неверный коэффициент, и теперь значение вашего КБМ в базе РСА с обнуленной скидкой. Найти, в каком полисе и с какого момента произошел пересмотр, можно при помощи фильтра по месяцам в течение нескольких лет.

3. Страховая компания не передала необходимые данные в РСА.

! Обстоятельств, при которых

страховщик не заносит нужную информацию в систему, мало, а случаи такие редки. Однако

подобная ситуация может указывать на мошеннические действия. Стоит проверить не только КБМ,

но и полис на подлинность.

Как проверить свой КБМ

Цена ОСАГО напрямую зависит от КБМ, и его желательно проверять раз в год.

Сделать это можно можно бесплатно на сайте РСА. Нужно лишь ввести Ф. И. О., дату рождения, а также серию и номер действующего водительского удостоверения (если была замена прав, необходимо указать данные предыдущего документа).

Как бесплатно восстановить КБМ

Перед тем как восстанавливать КБМ, убедитесь:

✔ что за прошедший период не было страховых случаев и выплат;

✔ прошел именно год. (За каждый год безаварийной езды скидка увеличивается на 5%.)

Шаг 1: Установите, с какого момента

и в какой страховой компании произошла потеря КБМ на сайте РСА. Сохраните историю изменений

вашего коэффициента (достаточно распечатать страницу сайта). Это необходимо для обращения с жалобой

в страховую компанию, РСА или Банк России.

Это необходимо для обращения с жалобой

в страховую компанию, РСА или Банк России.

Шаг 2: Найдите старые страховые полисы: в них есть отметка о вашем КБМ. Сделайте копии этих документов.

Шаг 3: При необходимости подготовьте справку об отсутствии выплат по ущербу, документы, подтверждающие смену фамилии, копии старого и нового водительского удостоверения.

Шаг 4: Сперва обратитесь с жалобой в страховую компанию. Если страховщик был ликвидирован, то в РСА и ЦБ РФ.

! С декабря 2015 года

применяется упрощенная схема, по которой в случае несогласия страхователя с примененным

значением КБМ страховая компания обязана проверить коэффициент, и, если полученное значение

не совпадает с примененным, страховщик применяет новое. Именно оно будет учитываться как

в текущем договоре, так и в последующих (при отсутствии заявленных убытков).

что изменилось и как с этим жить :: Autonews

С 1 апреля 2020 года Российский союз автостраховщиков (РСА) пересчитал для всех водителей коэффициент «бонус-малус» (КБМ), от которого напрямую зависит стоимость полиса ОСАГО. Впервые с момента введения новой системы расчета КБМ определятся за календарный год, а не за год действия полиса, как было ранее, при этом для многих водителей полисы стали дешевле.

Что такое КБМ и зачем вообще его менять

Бонус-малус — это система тарифных коэффициентов, которые применяются для расчета страховой премии в зависимости от аварийной истории водителя. Коэффициент зависит от того, сколько ДТП совершил водитель по своей вине в течение года, и варьируется от 0,5 до 2,45. Те, кто в течение нескольких лет не попадал в аварии, имеют минимальную стоимость страховки, а самым беспечным водителям полис ОСАГО обойдется почти в пять раз дороже.

Еще два года назад Центробанк собирался кардинально поменять принцип расчета коэффициента бонус-малус, но потом было принято более мягкое решение: рассчитывать КБМ на каждый календарный год, а не на период действия полиса, и привязывать его значение к водителю, а не к автомобилю. Это позволило исправить целый ряд недостатков старой системы.

Во-первых, у одного водителя в базе данных РСА могло быть несколько КБМ, если он был вписан в разные полисы ОСАГО на несколько машин. Во-вторых, если водитель совершал аварию на автомобиле с полисом без ограничения допущенных к управлению лиц, то такое ДТП никак не влияло на его личный коэффициент. Наконец, при смене автомобиля водитель полностью терял скидку за безаварийность, если прежде ездил по полису без ограничений.

Еще одной проблемой являлся срок давности — накопленный КБМ сгорал, если водитель в течение года не заключал новый договор ОСАГО. Это, с одной стороны, давало возможность аварийным водителям обнулять свой коэффициент, а с другой — лишало законной скидки тех, кто не садился за руль больше года.

Как это работает сейчас

Новая система позволяет избежать задвоения КБМ и путаницы при оформлении полиса, если у водителя были какие-либо ДТП. Сейчас один и тот же коэффициент действует в течение года независимо от происходящих аварий. «Больше всего жалоб страховщики получали именно на неправильный расчет КБМ. У человека могло быть несколько коэффициентов, потому что он мог быть вписан в несколько полисов. В итоге его КБМ мог меняться в течение года», — объяснил автоэксперт и главный редактор радио «Автодор» Игорь Моржаретто.

Фото: Момотюк Сергей / Фотобанк Лори

Фактически новая система расчета коэффициентов вступила в силу еще с 1 апреля 2019 года, причем водители, у которых числилось несколько КБМ, получили своего рода амнистию — им присвоили единое наименьшее значение КБМ, то есть разом уменьшили стоимость полиса. Календарный год потребовался на накопление статистики по каждому водителю, и сейчас все они впервые получили новые актуальные коэффициенты, объясняет директор департамента обязательных видов страхования «АльфаСтрахование» Денис Макаров.

Календарный год потребовался на накопление статистики по каждому водителю, и сейчас все они впервые получили новые актуальные коэффициенты, объясняет директор департамента обязательных видов страхования «АльфаСтрахование» Денис Макаров.

По его словам, главная новация заключается в том, что теперь обновление значения КБМ происходит только один раз в год — 1 апреля. При расчете коэффициента учитывается информация об аварийности водителя за период с 1 апреля по 31 марта предыдущего года. То есть, например, авария, произошедшая после 1 апреля 2020 года, будет учтена в значении КБМ только в 2021 году.

Кроме того, новая система КБМ закрепляет страховую историю за водителем, которая не обнуляется даже в случае перерыва в вождении: все накопленные скидки или повышающие коэффициенты будут сохраняться, добавил Денис Макаров: «В результате этой новации система определения КБМ стала еще более справедливой и прозрачной для автовладельцев. Кроме того, такой подход позволяет исключить случаи задвоения КБМ, а также снизить риск возможных ошибок или злоупотреблений при его применении».

Как изменилась стоимость полиса

По данным РСА, после пересчета и чистки двойных коэффициентов КБМ число водителей, получивших скидку на ОСАГО, выросло на 5% — до 89%, то есть абсолютное большинство водителей сейчас платят меньше стандартной цены полиса. «Модернизация расчетов осуществлена для удобства автовладельцев. Новая система уже показала свою эффективность — количество жалоб на страховщиков в ЦБ снизилось практически наполовину», — прокомментировал президент РСА Игорь Юргенс.

Страховщики согласны с тем, что в среднем стоимость полиса снизилась довольно заметно, причем помимо перерасчетов КБМ на нее повлияло и прошлогоднее изменение тарифного коридора базовых ставок на 20% вверх и вниз, что позволило страховщикам давать больше скидок. «Вместе с расширением тарифного коридора это изменение уже привело к снижению стоимости ОСАГО в 2019 г. для подавляющего большинства автомобилистов — средняя премия по ОСАГО по итогам года упала в целом по рынку на 5%», — подсчитал Денис Макаров.

Фото: Norbert Michalke / Global Look Press

Как карантин повлияет на работу ОСАГО

На текущий момент все технологические процессы полностью отлажены, система работает в автоматическом режиме и не требует личного участия персонала, заверили в РСА. Опрошенные Autonews.ru страховщики подтвердили, что КБМ по каждому водителю рассчитывается автоматически электронной системой, к которой подключены все агенты.

Кроме того, РСА продолжает модернизацию базы данных в расчете на увеличение числа клиентов в будущем. Как заявил Игорь Юргенс, следующий этап доработок намечен на лето, когда будут введены новые протоколы контроля актуальности данных.

РСА опроверг утечку данных 1 млн московских водителей от страховщиков

МОСКВА, 3 авг — ПРАЙМ. Российский союз автостраховщиков (РСА) опроверг возможность утечки личных данных более миллиона московских водителей от союза или страховых компаний, заявив, что в их базах даже нет таких полей, как в выставленной на продажу.

Ранее газета «Коммерсант» сообщила, что в интернете выставлена на продажу база личных данных около 1 миллиона автомобилистов Москвы и Подмосковья. База, по данным газеты, появилась 24 июля, ее стоимость составляет 1,5 тысячи долларов. В ней содержатся дата регистрации автомобиля, государственный регистрационный знак, марка, модель, год выпуска, фамилия, имя и отчество владельца, его телефон и дата рождения, регион регистрации, VIN-код, серия и номер свидетельства о регистрации и ПТС.

Основатель компании DeviceLock и сервиса разведки утечек DLBI Ашот Оганесян сообщил РИА Новости, что база личных данных автомобилистов Москвы и Подмосковья продается в сети уже несколько лет и ежемесячно обновляется актуальными данными, а значит, стоять за этой утечкой может инсайдер в крупной страховой компании. Возможность утечки данных от страховых компаний предположил и источник РИА Новости в правоохранительных органах.

Возможность утечки данных от страховых компаний предположил и источник РИА Новости в правоохранительных органах.

«РСА опровергает возможный факт утечки информации о автовладельцах из баз союза и страховщиков: выставленные на продажу поля данных отсутствуют в их информационных системах», — заявила пресс-служба объединения.

«Так, данные о регистрации, постановке на регистрационный учет и дата снятия автомобиля с учета, это та информация, которая отсутствует у страховщиков», — говорится у сообщении.

Между тем в базе союза АИС ОСАГО содержится информация или о государственном регистрационном знаке, или о VIN-номере, а в базе РСА и страховщиков содержатся данные о номере полиса и о дате заключения договора страхования, чего нет в утекших базах данных, отметил союз.

Вдобавок в РСА обратили внимание на то, что страхователь и автовладелец не всегда совпадают, поскольку страхователь, заключивший договор, может быть иным лицом, не управляющим автомобилем.

Как восстановить КБМ в РСА

Нередки ситуации допущения ошибок в расчетах стоимости полиса ОСАГО, когда страховщик забывает или неверно определяет коэффициент водителя за безаварийную езду. Чтобы избежать завышенной оплаты, вы можете сами контролировать показатель скидки, периодически отправляя заявку на проверку КБМ по инструкции на сайте: https://roskbm.ru/kak-uznat-kbm.

Почему скидка на ОСАГО пропала

Нередки случаи, когда при проверке КБМ обнаруживается пропажа или значительное уменьшение скидки на страховой полис. Если вам вернули стандартный класс и КБМ=1, нужно разобраться в причинах и исправить ситуацию.

Как накопить КБМ на скидку

- Год безаварийной езды дает скидку 5% и повышает класс на один.

Если с момента последнего страхования автомобиля прошло менее 12 месяцев, скидка не положена. Аналогично происходит и в случаях вписывания третьих лиц (жены, друга) в страховку в середине срока действия полиса.

- Скидка на полис действует при непрерывном страховании автогражданской ответственности.

После прекращения действия страхового договора скидка остается только на год. Если перерыв в страховании дольше 12 месяцев, дисконт сгорает, нужно начинать копить КБМ с начала.

- Максимальный размер скидки 50 % достигается спустя 10 лет непрерывного вождения без аварий по вине водителя – это самый последний, 13 класс.

После достижения последнего класса последующие классы будут тоже под значением 13, пока вы не попадаете в аварию, и класс не снизится.

Ошибки в запросе на проверку КБМ

Часто ошибочный ответ на запрос выпадает при введении ошибочных данных владельца автомобиля. Если вы поменяли фамилию, в базе содержатся старые данные: обратите внимание на поле «Старая фамилия, если меняли» на странице заполнения формы для восстановления КБМ. Попробуйте ввести старые данные, и тогда увидите действующий КБМ и размер скидки на ОСАГО.

Аналогичная ситуация в случае с заменой водительских прав: введите номер прежнего водительского удостоверения (его можно узнать в разделе «Особые отметки» нового документа) и отправьте запрос.

Ошибка в КБМ по другим полисам

Иногда друзья и родственники вписывают друг друга в страховку на автомобиль, и если это ваш случай, стоит проверить значения КБМ в каждом из полисов, где значится ваша фамилия.

Ошибка могла произойти на стадии расчетов полиса другого человека, когда страховой агент случайно обнуляет скидки по всем полисам с одной фамилией, а владельцы машин не обращают внимания на ее отсутствие. В итоге вы попадаете в базу РСА с обнуленной скидкой, которую придется восстановить. При заполнении формы на проверку КБМ можно проверить, какой страховой полис утратил скидку.

Ошибки в КБМ в базе РСА онлайн

При возникновении проблем с расчетом скидки на ОСАГО страховщики любят ссылаться на ошибки в официальной базе РСА. Но часто это происходит именно по вине страхового агента, который вносит ваши данные в базу с ошибкой.

Дата рождения, фамилия, номер и серия водительского удостоверения – малейшая опечатка в этих сведениях приводит к нулевой скидке и начальному КБМ. Иногда в действиях страховщиков имеется прямой умысел: занесение данных с незаметной опечаткой – буква О вместо цифры 0 в дате рождения – не отображается в полисе ОСАГО и не может быть проверено вами на месте. Обнаружить ошибку можно при запросе справки о безубыточности, где указаны все данные из базы РСА.

Поддельный полис ОСАГО

Если вы страховали автомобиль на сайте непроверенного страховщика, есть риск приобрести липовую страховку. В таком случае естественно, что данные страхового полиса не отображаются в базе РСА – потому что их нет. Также сведения о страховании могут отсутствовать, если страховщик не передал их в базу. Сегодня случаи утраты договора практически исключены, потому что заключение оформляется на компьютере, а не вручную. Но если агент выписал бумажный вариант полиса и случайно утратил его по дороге в страховую, в базу РСА вы вряд ли попадете.

Намеренное сокрытие скидки ОСАГО

Страхование – доходный бизнес, и потому понятно желание страхового агента продать полис подороже. Нередки ситуации намеренного скрывания скидки от страхователя с целью получения крупной комиссии. Финансовая безграмотность клиентов страховой компании играет на руку нечистоплотным страховщикам. Вас могут обмануть сообщением об отсутствии связи с базой РСА или зависании компьютера. Поэтому следует заранее выяснить свой КБМ и положенную скидку, чтобы с этими сведениями идти страховать личный автомобиль.

Как вернуть скидку на ОСАГО

Коэффициент бонус-малус влияет на конечную сумму по оплате страхового полиса. Размер КБМ зависит от количества лет, в течение которых у водителя отсутствовали ДТП по его вине. Чем идеальнее водительская история, тем выше скидка на ОСАГО, которая может достигать 50% в зависимости от тарифа КБМ. Вы можете ознакомиться с таблицей КБМ 2020 года и узнать свой тариф по ссылке: https://roskbm.ru/kbm-tablica.

Введение коэффициента для расчета стоимости полиса стимулирует водителя на аккуратную, безаварийную езду. Если за 10 лет стажа вы не попали ни в одну аварию, полис ОСАГО будет стоить в два раза меньше обычной цены.

Но не всегда сведения о скидке содержатся в базе РСА, нередки случаи ошибок и упущений, из-за которых водитель лишается бонусов при заключении страхового договора. Это может случиться после замены водительского удостоверения, изменения фамилии, в случае перерыва в страховании больше года, но чаще всего – если страховщик просто не передал ваши данные в базу РСА онлайн.

КБМ после замены ВУ

Нередко после замены водительских прав КБМ возвращается к начальному 3 классу и значению 1, а скидка на ОСАГО обнуляется. Чтобы избежать проблем с получением скидки при продлении страхового полиса, необходимо наличие обновленных данных в базе РСА.

Обновление данных водительского удостоверения требует обращения в страховую компанию и внесения изменений в полис ОСАГО.

Страхователь обязан незамедлительно сообщить в письменной форме страховщику об изменении сведений, указанных в договоре страхования, произошедших в период действия полиса.

Если вы поменяли права или сменили фамилию, необходимо сразу сообщить об этом своему страховому агенту, чтобы он внес изменения в страховой договор и базу РСА. Это касается и случаев изменения личных данных других водителей, вписанных в вашу страховку и допущенных к управлению автомобилем. В случае несвоевременного внесения данных ваша скидка может обнулиться, и для продления полиса придется заново восстанавливать КБМ.

Честный и опытный страховой агент легко решит проблему, если обратит внимание на графу «Особые отметки» и предложит ввести номер предыдущего водительского удостоверения или старую фамилию. Он найдет скидку, сделает новый расчет КБМ и продаст полис ОСАГО по заниженной цене.

Как восстановить КБМ

Если скидка на полис ОСАГО была утрачена, необходимо восстановить КБМ. Первый и самый простой способ восстановить коэффициент бонус-малус: отправить запрос в онлайн базу РСА через специальные сервисы, например, на сайте https://roskbm.ru/. Чтобы восстановить КБМ, зайдите на сайт и следуйте инструкции, по выполнению которой вы сможете вернуть коэффициент к исходному значению.

1. В горизонтальном меню главной страницы сайта выберите раздел «Восстановление КБМ за 24 часа» или перейдите по ссылке: https://roskbm.ru/vosstanovit-kbm.

2. Заполните поля заявки: введите ФИО, дату рождения, сведения из старого и текущего водительских удостоверений, в случае смены фамилии не забудьте указать старую фамилию в отдельной графе.

3. После заполнения данных нажмите кнопку «Далее»: через 30 секунд на экране отобразится ваш КБМ и сумма скидки, которую вы должны получить при оплате полиса ОСАГО. В случае загруженности базы РСА, заполните поле с адресом электронной почты – мы направим ответ на запрос туда.

4. Чтобы восстановить КБМ, введите электронную почту и оплатите услугу, после зачисления оплаты запрос на восстановление будет направлен в онлайн базу РСА.

В письме будет указан номер заявки, по всем вопросам оформления и восстановления КБМ можно обратиться в техподдержку по адресу: [email protected]. После успешной обработки запроса вы получите письмо с результатом восстановления коэффициента, который можно проверить в официальной базе РСА. Мы гарантируем восстановление КБМ, в противном случае вернем деньги за оплату услуги.

Как восстановить КБМ бесплатно

Кроме онлайн обращения в базу РСА, вы можете лично подать заявление на восстановление коэффициента в свою страховую компанию, либо своевременно сообщить об изменении данных водительского удостоверения или гражданского паспорта.

Нередки случаи внесения завышенной оплаты по полису ОСАГО, на которые водитель не обращает внимания. Неправильные расчеты страхового агента, ошибка в базе, спешка или халатное отношение к процедуре переоформления договора страхования становятся причинами неверного применения коэффициента бонус-малус и утраты скидки.

Вы должны выяснить, на каком этапе и когда были внесены ошибочные сведения, для этого достаточно заполнить данные в полях заявки на проверку КБМ и выбрать услугу «История изменения КБМ с 2013 года». Полученные сведения приложите к заявлению и направьте в страховую компанию с требованием произвести перерасчет КБМ и положенной скидки на основании обновленной информации. Не забудьте при наличии приложить дополнительные документы:

- предыдущий полис ОСАГО,

- копии старых и новых водительских прав,

- копию документов, подтверждающих изменение фамилии,

- справку из предыдущей страховой компании об отсутствии выплат по ущербу в ДТП.

Если спустя 10 дней страховщик не рассмотрел заявление, подавайте жалобу в РСА или ЦБ. Жалобу можно подать в простой письменной форме или в электронном виде через заполнение заявки на сайте. Не забудьте:

- Приложить выше названные документы, копию обращения в страховую и ответ на него (при наличии).

- Указать страховую компанию.

- Описать, с каким КБМ ранее оформлялись полисы ОСАГО.

- Обозначить число аварий в период страхования.

Жалоба в РСА или ЦБ рассматривается в течение 60 суток. После восстановления КБМ страховая компания пересчитает стоимость полиса и вернет излишне уплаченные суммы.

Что такое шифрование RSA и как оно работает?

ШифрованиеRSA — это система, которая решает то, что когда-то было одной из самых больших проблем в криптографии: Как вы можете отправить кому-то закодированное сообщение , не имея возможности предварительно поделиться с ними кодом?

Эта статья расскажет вам все, что вам нужно знать о , как было разработано шифрование RSA , , как оно работает , , математика, лежащая в основе этого , , что он используется для , а также некоторые из самых больших проблем безопасности что он стоит перед .Изучение RSA даст вам некоторые фундаментальные знания, которые помогут вам понять, сколько частей нашей онлайн-жизни находится в безопасности.

Что такое шифрование RSA?Допустим, вы хотите рассказать другу секрет. Если ты рядом с ними, можешь просто прошептать это. Если вы находитесь на противоположных концах страны, это явно не сработает. Вы можете записать его и отправить им по почте или воспользоваться телефоном, но каждый из этих каналов связи небезопасен , и любой, у кого есть достаточно сильная мотивация, может легко перехватить сообщение.

Если секрет был достаточно важным, вы не рискнули бы записать его обычным образом — шпионы или мошенник почтовый служащий могли просматривать вашу почту. Точно так же кто-то может прослушивать ваш телефон без вашего ведома и регистрировать каждый ваш звонок.

Одно из решений для предотвращения доступа злоумышленников к содержимому сообщения — это зашифровать его . Это в основном означает добавление кода к сообщению, который превращает его в беспорядочный беспорядок. Если ваш код достаточно сложен, то единственные люди, которые смогут получить доступ к исходному сообщению, — это те, у кого есть доступ к коду.

Если у вас была возможность поделиться кодом с другом заранее, то любой из вас может отправить зашифрованное сообщение в любое время , зная, что вы двое — единственные, у кого есть возможность читать содержимое сообщения. Но что, если у вас не было возможности поделиться кодом заранее?

Это одна из фундаментальных проблем криптографии, которая была решена с помощью схем шифрования с открытым ключом (также известных как асимметричное шифрование), таких как RSA .

При шифровании RSA сообщения шифруются с помощью кода, называемого открытым ключом , которым можно открыто делиться. Из-за некоторых отличных математических свойств алгоритма RSA после того, как сообщение было зашифровано открытым ключом, оно может быть расшифровано только другим ключом, известным как закрытый ключ . У каждого пользователя RSA есть пара ключей, состоящая из их открытого и закрытого ключей. Как следует из названия, закрытый ключ должен храниться в секрете.

Схемы шифрования с открытым ключомотличаются от шифрования с симметричным ключом , где и в процессе шифрования, и в процессе дешифрования используется один и тот же закрытый ключ .Эти различия делают шифрование с открытым ключом, такое как RSA, полезным для связи в ситуациях, когда не было возможности безопасно распространить ключи заранее.

Алгоритмыс симметричным ключом имеют свои собственные приложения, такие как шифрование данных для личного использования или для случаев, когда есть безопасные каналы, по которым можно передавать частные ключи.

См. Также: Криптография с открытым ключом

Где используется шифрование RSA? ШифрованиеRSA часто используется в комбинации с другими схемами шифрования или для цифровых подписей , которые могут подтвердить подлинность и целостность сообщения.Обычно он не используется для шифрования сообщений или файлов целиком, поскольку он менее эффективен и требует больше ресурсов, чем шифрование с симметричным ключом.

Чтобы сделать вещи более эффективными, файл обычно будет зашифрован с помощью алгоритма с симметричным ключом, а затем симметричный ключ будет зашифрован с помощью шифрования RSA. В рамках этого процесса только объект, имеющий доступ к закрытому ключу RSA, сможет расшифровать симметричный ключ.

Не имея доступа к симметричному ключу, исходный файл нельзя расшифровать .Этот метод можно использовать для защиты сообщений и файлов, не занимая слишком много времени и не потребляя слишком много вычислительных ресурсов.

ШифрованиеRSA может использоваться в различных системах. Его можно реализовать в OpenSSL, wolfCrypt, cryptlib и ряде других криптографических библиотек.

Как одна из первых широко используемых схем шифрования с открытым ключом, RSA заложила основу для большей части наших безопасных коммуникаций. Он был , который традиционно использовался в TLS , а также был исходным алгоритмом, используемым в шифровании PGP.RSA по-прежнему используется в ряде веб-браузеров, электронной почты, VPN, чата и других каналов связи.

RSA также часто используется для создания безопасных соединений между VPN-клиентами и VPN-серверами. В таких протоколах, как OpenVPN, рукопожатия TLS могут использовать алгоритм RSA для обмена ключами и установления безопасного канала.

Основы шифрования RSAКак мы упоминали в начале этой статьи, до шифрования с открытым ключом было сложно обеспечить безопасную связь, если не было возможности заранее безопасно обменяться ключами.Если бы не было возможности поделиться кодом заранее или безопасным каналом, через который можно было бы распространять ключи, не было бы возможности общаться без угрозы того, что враги смогут перехватить и получить доступ к содержимому сообщения.

Только в 1970-х все по-настоящему начали меняться. Первое крупное развитие того, что мы сейчас называем криптографией с открытым ключом, было опубликовано в начале десятилетия Джеймсом Х. Эллисом. Эллис не мог найти способ реализовать свою работу, но его коллега Клиффорд Кокс расширил ее до того, что мы теперь знаем как шифрование RSA .

Последний кусок головоломки — это то, что мы теперь называем обмен ключами Диффи-Хеллмана . Малкольм Дж. Уильямсон, другой сотрудник, придумал схему, которая позволяла двум сторонам использовать общий ключ шифрования, даже если канал контролировался злоумышленниками.

Вся эта работа была проделана в британском разведывательном управлении, в Управлении правительственной связи (GCHQ), которое поддержало классификацию открытия . Отчасти из-за технологических ограничений GCHQ не видел применения криптографии с открытым ключом в то время, поэтому разработка стояла без дела на полке и пылялась. Только в 1997 году работа была рассекречена, и первоначальные изобретатели RSA были признаны .

Несколько лет спустя аналогичные концепции начали развиваться в публичной сфере. Ральф Меркл создал раннюю форму криптографии с открытым ключом , которая повлияла на Уитфилда Диффи и Мартина Хеллмана при разработке обмена ключами Диффи-Хеллмана.

В идеях Диффи и Хеллмана не хватало одного важного аспекта, который сделал бы их работу основой криптографии с открытым ключом.Это была односторонняя функция , которую было бы трудно инвертировать . В 1977 году Рон Ривест, Ади Шамир и Леонард Адлеман , чьи фамилии образуют аббревиатуру RSA, после года работы над проблемой пришли к решению.

Ученые из Массачусетского технологического института совершили прорыв после пасхальной вечеринки в 1977 году. После ночной пьянки Ривест пошел домой, но вместо того, чтобы спать, он провел весь вечер, лихорадочно записывая доклад, в котором формализовалась его идея о необходимой односторонней функции. .

Идея была запатентована Массачусетским технологическим институтом в 1983 году, но только на заре Интернета алгоритм RSA получил широкое распространение в качестве важного инструмента безопасности.

Как работает шифрование RSA?Следующее будет немного упрощением, потому что слишком многие читатели, вероятно, были травмированы своим школьным учителем математики. Чтобы математика не выходила из-под контроля, мы введем , упрощая некоторые концепции и используя гораздо меньшие числа .На самом деле, шифрование RSA использует простые числа, которые намного больше по величине, и есть несколько других сложностей.

Есть несколько различных концепций, которые вам нужно обдумать, прежде чем мы сможем объяснить, как все это сочетается друг с другом. К ним относятся функций лазейки, генерации простых чисел, общая функция Кармайкла и отдельные процессы, задействованные в вычислении открытых и закрытых ключей , используемых в процессах шифрования и дешифрования.

Функции люка ШифрованиеRSA работает при условии, что алгоритм легко вычислить в одном направлении, но почти невозможно в обратном .Например, если бы вам сказали, что 701111 — произведение двух простых чисел, смогли бы вы выяснить, что это за два числа?

Даже имея калькулятор или компьютер, большинство из нас не будет иметь никакого представления о том, с чего начать, не говоря уже о том, чтобы найти ответ. Но если все перевернуть, становится намного проще. Что в результате:

907 х 773

Если бы вам было достаточно скучно, вы бы вытащили свой телефон или, возможно, вычислили его в своей голове, чтобы обнаружить, что ответ — ранее упомянутый 701 111.Эти 907 и 773 — простые числа, которые отвечают на наш первый вопрос, который показывает нам, что некоторые уравнения можно легко вычислить одним способом, но, по-видимому, невозможно наоборот.

Еще один интересный аспект этого уравнения заключается в том, что одно из простых чисел легко вычислить, если у вас уже есть другое, а также произведение. Если вам говорят, что 701111 — это результат умножения 907 на другое простое число, вы можете вычислить это другое простое число с помощью следующего уравнения:

701111 ÷ 907 = 773

Поскольку соотношение между этими числами просто вычислить в одном направлении, но невероятно сложно в обратном, уравнение известно как функция люка .Имейте в виду, что, хотя людям сложно разобраться в приведенном выше примере, компьютеры могут выполнить операцию за минимальное время.

Из-за этого RSA использует гораздо большие числа. Размер простых чисел в реальной реализации RSA варьируется, но в 2048-битном RSA они объединяются, чтобы получить ключи длиной 617 цифр. Чтобы облегчить вам визуализацию этого, ключом может быть число такого размера:

.99999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999

Генерация простых чиселУпомянутые выше функции лазейки составляют основу работы схем шифрования с открытым и закрытым ключом. Их свойства позволяют обмениваться открытыми ключами, не подвергая опасности сообщение или не раскрывая закрытый ключ. . Они также позволяют зашифровать данные одним ключом таким образом, чтобы их можно было расшифровать только другим ключом из пары.

Первым шагом шифрования сообщения с помощью RSA является создание ключей . Для этого нам нужны двух простых чисел ( p и q ) , которые выбираются с помощью теста на простоту.Тест на простоту — это алгоритм, который эффективно находит простые числа, например, тест на простоту Рабина-Миллера.

Простые числа в RSA должны быть очень большими и относительно далеко друг от друга. Маленькие или близкие друг к другу числа гораздо легче взломать. Несмотря на это, в нашем примере будут использоваться меньшие числа, чтобы упростить отслеживание и вычисления.

Предположим, что тест на простоту дает нам простые числа, которые мы использовали выше, 907 и 773. Следующий шаг — определить модуль ( n ), используя следующую формулу:

n = p x q

Где p = 907 и q = 773

Следовательно:

n = 907 x 773

n = 701111

Тотализатор КармайклаКогда у нас есть n , мы используем общую функцию Кармайкла :

λ ( n ) = lcm ( p — 1, q — 1)

Если вы давно не читали учебники по математике, то приведенное выше может показаться немного устрашающим.Вы можете пропустить эту часть и просто поверить, что математика работает, в противном случае оставайтесь с нами для еще нескольких вычислений. Все будет объяснено максимально подробно, чтобы помочь вам разобраться в основах.

Для тех, кто не в курсе, λ (n) представляет тотентиент Кармайкла для n , а lcm означает наименьшее общее кратное , которое является наименьшим числом, которое одновременно p и q можно разделить на.Есть несколько разных способов выяснить это, но самый простой — довериться онлайн-калькулятору, который сделает уравнение за вас. Итак, давайте представим наши числа в уравнении:

λ ( 701,111 ) = л · см ( 907 — 1, 773 — 1)

λ ( 701,111 ) = л · см ( 906, 772 )

Используя калькулятор, указанный выше, мы получаем:

λ ( 701,111 ) = 349,716

Генерация открытого ключаТеперь, когда у нас есть точная копия простых чисел Кармайкла, настало время вычислить наш открытый ключ. Согласно RSA, открытые ключи состоят из простого числа e , а также модуля n (мы объясним, что означает модуль, в нескольких абзацах). Число e может быть любым от 1 до значения λ ( n ), которое в нашем примере равно 349 716.

Поскольку открытый ключ является открытым, не так важно, чтобы e было случайным числом. На практике e обычно устанавливается равным 65 537 , потому что, когда случайным образом выбираются гораздо большие числа, это делает шифрование гораздо менее эффективным.В сегодняшнем примере мы будем держать числа небольшими, чтобы вычисления были эффективными. Скажем:

e = 11

Наши окончательные зашифрованные данные называются зашифрованным текстом ( c ). Мы получаем его из нашего открытого текстового сообщения ( m ), применяя открытый ключ по следующей формуле:

c = м e мод n

Как мы уже упоминали, e mod n — это открытый ключ.Мы уже разработали e , и мы также знаем n . Единственное, что нам нужно объяснить, это mod . Это немного выходит за рамки этой статьи, но это относится к операции по модулю , что по сути означает остаток, оставшийся при делении одной стороны на другую. Например:

10 мод 3 = 1

Это потому, что 3 трижды переходит в 10, а остаток равен 1.

Вернемся к нашему уравнению. Для простоты предположим, что сообщение ( m ), которое мы хотим зашифровать и сохранить в секрете, представляет собой всего лишь одно число, 4 .Подключим все:

c = м e мод n

c = 4 11 мод 701111

c = 4,194,304 мод 701,111

Опять же, чтобы упростить операцию по модулю , мы будем использовать онлайн-калькулятор, но вы можете выяснить это сами. Введя 4 194 304 в онлайн-калькулятор, мы получим:

c = 688,749

Следовательно, когда мы используем RSA для шифрования нашего сообщения, 4 , с нашим открытым ключом, он дает нам зашифрованный текст 688 749 .Предыдущие шаги могут показаться слишком сложными с математикой, но важно повторить то, что произошло на самом деле.

У нас было сообщение о 4 , которое мы хотели сохранить в секрете. Мы применили к нему открытый ключ, который дал нам зашифрованный результат : 688 749 . Теперь, когда он зашифрован, мы можем безопасно отправить число 688 749 владельцу пары ключей . Они — единственный человек, который сможет расшифровать его своим закрытым ключом. Когда они его расшифруют, они увидят сообщение, которое мы действительно отправляли, 4 .

Создание закрытого ключаПри шифровании RSA после того, как данные или сообщение были преобразованы в зашифрованный текст с открытым ключом, они могут быть дешифрованы только закрытым ключом из той же пары ключей. Закрытые ключи состоят из d и n . Мы уже знаем n, , и следующее уравнение используется для нахождения d :

d = 1/ e mod λ ( n )

В разделе Генерация открытого ключа выше мы уже решили, что в нашем примере e будет равно 11.Точно так же мы знаем, что λ ( n ) равняется 349 716 из нашей более ранней работы с тотентной функцией Кармайкла . Все становится немного сложнее, когда мы сталкиваемся с этим разделом формулы:

1/ e мод

Это уравнение может выглядеть так, как будто оно просит вас разделить 1 на 11, но это не так. Вместо этого это просто символизирует то, что нам нужно вычислить модульное обратное значение для e (которое в данном случае равно 11) и λ ( n ) (которое в данном случае равно 349 716).

По сути, это означает, что вместо стандартной операции по модулю мы будем использовать обратную . Обычно это можно найти с помощью расширенного алгоритма Евклида, но это немного выходит за рамки данной статьи, поэтому мы просто обманем и воспользуемся онлайн-калькулятором. Теперь, когда мы понимаем все, что происходит, давайте подставим полученную информацию в формулу:

d = 1/ 11 мод 349,716

Чтобы выполнить эту операцию, просто введите 11 (или любое значение, которое может быть для e , если вы пытаетесь это сделать в своем собственном примере), где указано Integer и 349,716 (или любое значение, которое может быть для λ ( n ), если вы пытаетесь сделать это на своем собственном примере), где в онлайн-калькуляторе, ссылка на который указана выше, указано Modulo .Если вы все сделали правильно, вы должны получить результат где:

д = 254, 339

Теперь, когда у нас есть значение d , мы можем расшифровать сообщения, зашифрованные с помощью нашего открытого ключа, используя следующую формулу:

м = c d мод n

Теперь мы можем вернуться к зашифрованному тексту, который мы зашифровали в разделе Создание закрытого ключа . Когда мы зашифровали сообщение открытым ключом, он дал нам значение для c из 688 749 .Из вышеизложенного мы знаем, что d равно 254 339 . Мы также знаем, что n равно 701111 . Это дает нам:

м = 688,749 254,339 мод 701111.

Как вы могли заметить, для большинства обычных калькуляторов попытка довести число до 254 339 степени может оказаться непосильной задачей. Вместо этого мы будем использовать онлайн-калькулятор расшифровки RSA. Если вы хотите использовать другой метод, вы должны применить полномочия, как обычно, и выполнить операцию модуля так же, как мы делали в разделе Создание открытого ключа .

В калькуляторе, указанном выше, введите 701111, где указано Модуль поставки: N , 254,399, где указано Ключ дешифрования: D , и 688,749, где указано Сообщение зашифрованного текста в числовой форме , как показано ниже:

После того, как вы ввели данные, нажмите Расшифровать , чтобы ввести числа в формулу дешифрования, указанную выше. Это даст вам исходное сообщение в поле ниже. Если вы все сделали правильно, вы должны получить ответ 4 , это было исходное сообщение, которое мы зашифровали с помощью нашего открытого ключа.

Как работает шифрование RSA на практикеПриведенные выше разделы должны дать вам разумное представление о том, как работает математика, лежащая в основе шифрования с открытым ключом. Это может немного сбивать с толку, но даже те, кто не разбирался в тонкостях уравнений, надеюсь, могут унести некоторую важную информацию о процессе.

В шагах, перечисленных выше, мы показали, как два объекта могут безопасно взаимодействовать без предварительного совместного использования кода.Во-первых, каждый из них должен настроить свои собственные пары ключей и совместно использовать открытый ключ друг с другом . Эти два объекта должны хранить свои закрытые ключи в секрете, чтобы их обмен данными оставался безопасным.

Когда у отправителя есть открытый ключ получателя, он может использовать его для шифрования данных, которые они хотят сохранить в безопасности. После того, как он был зашифрован открытым ключом, его можно расшифровать только закрытым ключом из той же пары ключей . Даже один и тот же открытый ключ нельзя использовать для расшифровки данных.Это связано с упомянутыми выше свойствами люка с функциями .

Когда получатель получает зашифрованное сообщение, он использует свой закрытый ключ для доступа к данным. Если получатель хочет вернуть сообщения безопасным способом, , он может затем зашифровать свое сообщение открытым ключом стороны, с которой он общается . Опять же, после того, как он был зашифрован открытым ключом, единственный способ получить доступ к информации — через соответствующий закрытый ключ.

Таким образом, шифрование RSA может использоваться ранее неизвестными сторонами для безопасной передачи данных между собой. Значительная часть каналов связи, которые мы используем в нашей онлайн-жизни, были построены на этом фундаменте.

Как более сложные сообщения шифруются с помощью RSA?В нашем примере мы сильно упростили задачу, чтобы ее было легче понять, поэтому мы зашифровали только сообщение «4». Возможность шифрования числа 4 не кажется особенно полезной, поэтому вам может быть интересно, , как можно зашифровать более сложный набор данных , например симметричный ключ (который является наиболее распространенным использованием RSA) или даже сообщение.

Некоторые люди могут быть озадачены тем, как ключ типа «n38cb29fkbjh238g7fqijnf3kaj84f8b9f…» или сообщение типа «купи мне бутерброд» можно зашифровать с помощью такого алгоритма, как RSA, который работает с числами, а не с буквами. Реальность такова, что вся информация, обрабатываемая нашими компьютерами, хранится в двоичном формате (единицы и нули), и мы используем стандарты кодирования, такие как ASCII или Unicode , чтобы представить их в понятной для людей форме (буквы).

Это означает, что ключей типа «n38cb29fkbjh238g7fqijnf3kaj84f8b9f…» и сообщения типа «купи мне бутерброд» уже существуют под номерами , которые можно легко вычислить в алгоритме RSA.Числа, которыми они представлены, намного больше, и нам труднее управлять, поэтому мы предпочитаем иметь дело с буквенно-цифровыми символами, а не с беспорядком двоичных символов.

Если вы хотите зашифровать более длинный сеансовый ключ или более сложное сообщение с помощью RSA, просто потребуется гораздо большее число .

НабивкаКогда реализован RSA, он использует что-то, называемое заполнением , чтобы предотвратить ряд атак . Чтобы объяснить, как это работает, мы начнем с примера.Допустим, вы отправляли закодированное сообщение другу:

Уважаемая Карен,

Надеюсь, у вас все хорошо. Мы все еще завтракаем?

С уважением,

Джеймс

Допустим, вы закодировали сообщение простым способом, заменив каждую букву на ту, которая следует за ней в алфавите . Это изменит сообщение на:

Efbs Lbsfo,

Дж ipqf zpv bsf xfmm.Bsf xf tujmm ibwjoh ejoofs upnpsspx?

Zpvst tjodfsfmz,

Кбнфут

Если ваши враги перехватили это письмо, есть уловка, с помощью которой они могут попытаться взломать код. Они могут посмотреть на формат вашего письма и попытаться угадать, о чем может быть сказано в сообщении. Они знают, что люди обычно начинают свои письма со слов «Привет», «Привет», «Дорогой» или ряда других условных обозначений.

Если бы они попытались применить «Привет» или «Привет» в качестве первого слова, они увидели бы, что оно не умещается в количестве символов. Затем они могли попробовать «Дорогой». Это подходит, но это не обязательно что-то значит. Злоумышленники просто попробуют и посмотрят, куда это их приведет. Таким образом, они заменили буквы «е», «f», «b» и «s» на «d», «e», «a» и «r» соответственно. Это даст им:

Уважаемый Laseo,

J ipqe zpv — xemm. Являются ли xe tujmm iawjoh djooes upnpsspx?

Zpvrt tjoderemz,

Канет

Это все еще выглядит довольно запутанным, поэтому злоумышленники могут попытаться взглянуть на некоторые другие условные обозначения, например , например, как мы завершаем наши письма .Люди часто добавляют в конце «От кого» или «С уважением», но ни один из них не подходит к формату. Вместо этого злоумышленники могут попробовать «Искренне Ваш» и заменить другие буквы, чтобы увидеть, где они их получат. Заменив «z», «p», «v», «t», «j», «o», «d» и «m» на «y», «o», «u», «s», « i »,« n »,« c »и« l »соответственно, они получат:

Уважаемый Lasen,

Я ioqe ты xell. Являются ли xe tuill iawinh dinnes uonossox?

С уважением,

Канет

После этой модификации похоже, что злоумышленники уже куда-то попадают.Они нашли слова «я», «ты» и «есть» в дополнение к словам, из которых были сделаны их первоначальные предположения.

Видя, что слова расположены в правильном грамматическом порядке, злоумышленники могут быть уверены, что они движутся в правильном направлении. К настоящему времени они, вероятно, также поняли, что код включает в себя замену каждой буквы на ту, которая следует за ней в алфавите. Как только они это поймут, можно будет легко перевести остальное и прочитать исходное сообщение .

Приведенный выше пример был простым кодом, но, как вы можете видеть, структура сообщения может дать злоумышленникам ключи к разгадке его содержимого . Конечно, было сложно понять сообщение, исходя только из его структуры, и потребовались некоторые обоснованные догадки, но вы должны иметь в виду, что компьютеры делают это намного лучше, чем мы. Это означает, что их можно использовать для определения гораздо более сложных кодов за гораздо более короткое время , основываясь на подсказках, которые исходят из структуры и других элементов.

Если структура может привести к взлому кода и раскрытию содержимого сообщения, то нам нужен способ скрыть структуру, чтобы сохранить сообщение в безопасности. Это подводит нас к padding .

Когда сообщение дополняется, добавляется случайных данных, чтобы скрыть исходные подсказки форматирования, которые могут привести к взламыванию зашифрованного сообщения . С RSA все немного сложнее, потому что зашифрованный ключ не имеет очевидного форматирования письма, которое помогло нам подсказки в нашем примере выше.

Несмотря на это, злоумышленники могут использовать ряд атак, чтобы использовать математические свойства кода и взломать зашифрованные данные. Из-за этой угрозы реализации RSA используют схемы заполнения, такие как OAEP, для встраивания дополнительных данных в сообщение . Добавление этого заполнения до того, как сообщение будет зашифровано, делает RSA намного более безопасным.

Подписание сообщенийRSA можно использовать не только для шифрования данных. Его свойства также делают его полезной системой для , подтверждающей, что сообщение было отправлено субъектом, который утверждает, что отправил его, а также доказательства того, что сообщение не было изменено или подделано с .

Когда кто-то хочет доказать подлинность своего сообщения, он может вычислить хэш (функция, которая принимает данные произвольного размера и преобразует их в значение фиксированной длины) открытого текста, а затем подписывает его своим закрытым ключом. . Они подписывают хэш, применяя ту же формулу, которая используется при расшифровке ( m = c d mod n ). После того, как сообщение было подписано, они отправляют эту цифровую подпись получателю вместе с сообщением.

Если получатель получает сообщение с цифровой подписью, он может использовать подпись , чтобы проверить, было ли сообщение подлинно подписано закрытым ключом лица, которое утверждает, что отправило его . Они также могут видеть, было ли сообщение изменено злоумышленниками после его отправки.

Для проверки цифровой подписи получатель сначала использует ту же хеш-функцию, чтобы найти хеш-значение полученного сообщения. Затем получатель применяет открытый ключ отправителя к цифровой подписи, , используя формулу шифрования ( c = m e mod n), , чтобы получить хэш цифровой подписи.

По , сравнивая хэш сообщения, которое было получено, с хешем из зашифрованной цифровой подписи , получатель может определить, является ли сообщение подлинным. Если два значения совпадают, сообщение не было изменено с тех пор, как оно было подписано исходным отправителем. Если бы сообщение было изменено хотя бы одним символом, хеш-значение было бы совершенно другим.

Защита RSA и атакиКак и большинство криптосистем, безопасность RSA зависит от того, как он реализован и используется.Одним из важных факторов является размер ключа. Чем больше число битов в ключе (по сути, какова длина ключа), тем сложнее взломать атаки , такие как перебор и факторинг.

Поскольку алгоритмы с асимметричным ключом, такие как RSA, могут быть нарушены целочисленной факторизацией, в то время как алгоритмы с симметричным ключом, такие как AES, не могут, ключи RSA должны быть намного длиннее, чтобы достичь того же уровня безопасности.

В настоящее время наибольший размер ключа , который был разложен на множители, составляет 768 битов .Это было сделано группой ученых в течение двух лет с использованием сотен машин.

Поскольку факторинг был завершен к концу 2009 года, и с тех пор вычислительная мощность значительно выросла, можно предположить, что попытка аналогичной интенсивности теперь могла бы разложить на множитель гораздо больший ключ RSA .

Несмотря на это, время и ресурсы, необходимые для такого рода атак, делают их недоступными для большинства хакеров и доступными для национальных государств. Оптимальная длина ключа будет зависеть от вашей индивидуальной модели угрозы.Национальный институт стандартов и технологий рекомендует минимальный размер ключа 2048-бит , но также используются 4096-битные ключи в некоторых ситуациях, когда уровень угрозы выше.

Факторинг — это лишь один из способов взлома RSA. У ряда других атак есть потенциал для взлома шифрования с меньшим количеством ресурсов, но они зависят от реализации и других факторов, не обязательно самого RSA. Некоторые из них включают:

Действительно ли простые числа случайны?Некоторые реализации RSA используют слабые генераторы случайных чисел для получения простых чисел.Если эти числа не являются достаточно случайными, злоумышленникам будет намного проще их факторизовать и взломать шифрование. Этой проблемы можно избежать, используя криптографически безопасный генератор псевдослучайных чисел .

Некачественная генерация ключей Для обеспечения безопасности ключиRSA должны соответствовать определенным параметрам. Если простые числа p и q расположены слишком близко друг к другу, ключ может быть легко обнаружен.Точно так же число d , составляющее часть закрытого ключа, не может быть слишком маленьким . Низкое значение упрощает решение. Важно, чтобы эти номера имели достаточную длину, чтобы ваш ключ был в безопасности.

Атаки по боковому каналуЭто тип атак, который не нарушает RSA напрямую, а вместо этого использует информацию о его реализации, чтобы дать злоумышленникам подсказки о процессе шифрования. Эти атаки могут включать в себя такие вещи, как , анализирующий количество используемой мощности, или анализ предсказания ветвления , который использует измерения времени выполнения для обнаружения закрытого ключа.

Другой тип атаки по побочному каналу известен как временная атака. Если у злоумышленника есть возможность измерить время дешифрования на компьютере своей цели для ряда различных зашифрованных сообщений, эта информация может позволить злоумышленнику установить закрытый ключ цели.

Большинство реализаций RSA избегают этой атаки, добавляя одноразовое значение в процессе шифрования, которое устраняет эту корреляцию. Этот процесс называется криптографическим ослеплением .

Безопасно ли в будущем шифрование RSA?Хорошая новость заключается в том, что RSA в настоящее время считается безопасным для использования, несмотря на эти возможные атаки. Предостережение заключается в том, что необходимо правильно реализовать и использовать ключ, который соответствует правильным параметрам. Как мы только что обсуждали, реализации, в которых не используются отступы, используются простые числа недостаточного размера или есть другие уязвимости, не могут считаться безопасными.

Если вы хотите использовать шифрование RSA, убедитесь, что вы используете ключ не менее 1024 бит .Тем, у кого есть более высокие модели угроз, следует придерживаться ключей длиной 2048 или 4096 бит, если они хотят использовать RSA с уверенностью.

Если вы осознаёте слабые стороны RSA и правильно его используете, вы должны чувствовать себя в безопасности при использовании RSA для совместного использования ключей и других подобных задач, требующих шифрования с открытым ключом.

Хотя RSA пока безопасен, ожидается, что развитие квантовых вычислений вызовет некоторые проблемы в будущем.

Повлияют ли квантовые вычисления на RSA?

Область квантовых вычислений продолжает неуклонно улучшаться, но пройдут еще несколько лет, прежде чем они найдут широкое применение вне исследовательского контекста.Хотя квантовые компьютеры обладают огромным потенциалом для расширения наших возможностей, они также внесут некоторые сложности в мир криптографии.

Это связано с тем, что квантовые компьютеры могут легко решать определенные проблемы, которые в настоящее время считаются чрезвычайно сложными, и эта трудность часто является тем, что делает наши криптографические системы безопасными. В случае алгоритмов с симметричным ключом, таких как AES, мощные квантовые компьютеры, на которых работает алгоритм Гровера, смогут значительно ускорить атаки.

Хотя это, безусловно, представляет угрозу для наших текущих криптографических механизмов, это также относительно легко исправить. Все, что нам нужно сделать, это удвоить размер ключа, чтобы защитить эти алгоритмы с симметричным ключом.

Когда дело доходит до криптографии с открытым ключом, такой как RSA, мы сталкиваемся с гораздо большей проблемой. Как только квантовые компьютеры станут достаточно мощными, чтобы эффективно выполнять алгоритм Шора, можно будет решить следующие три математические задачи:

Это плохая новость, потому что безопасность наших наиболее часто используемых алгоритмов с открытым ключом основана на предпосылке, что в настоящее время их невозможно решить с использованием текущих вычислительных ресурсов.В случае RSA это проблема целочисленной факторизации.

Хотя квантовые вычисления и алгоритм Шора, безусловно, представляют собой будущую угрозу для RSA, хорошей новостью является то, что у нас есть время изменить нашу криптографическую инфраструктуру, чтобы обеспечить нашу безопасность в будущем.

Хотя трудно сказать, когда именно квантовые компьютеры смогут взломать RSA, значительные исследования и разработки уже ведутся. Национальный институт стандартов и технологий США (NIST) в настоящее время занимается поиском и оценкой различных алгоритмов с открытым ключом, которые будут безопасными в постквантовом мире.

На момент написания NIST находится в третьем раунде и в настоящее время оценивает 15 кандидатов как для криптографии с открытым ключом, так и для цифровых подписей. Стандартизация — медленный процесс, поэтому до выбора окончательных алгоритмов пройдет еще несколько лет. А пока нам не о чем беспокоиться, потому что угрозы со стороны квантовых вычислений еще дальше.

См. Также: Объяснение распространенных типов шифрования

Обмен ключамиDiffie-Hellman vs.Шифрование RSA | Venafi

Какой алгоритм вам подходит?

Шифрование не следует рассматривать как окончательный ответ на любую проблему информационной безопасности, а только как часть уравнения безопасности. Эту концепцию всегда следует учитывать при выборе алгоритма открытого ключа. Однако, прежде чем углубляться в какой-либо проект шифрования, проведите тщательный анализ рисков ваших данных и систем, чтобы определить, что вам нужно. Очевидно, что данные с высоким уровнем риска, такие как конфиденциальные данные клиентов, требуют лучшего шифрования, чем маркетинговые планы, которые в случае разглашения окажут гораздо меньшее влияние на бизнес.

Во-вторых, с точки зрения производительности, тщательный анализ сетевой архитектуры и нагрузки, которую она может выдерживать, поможет решить, какой маршрут шифрования выбрать. В общем, шифрование с открытым ключом или асимметричное шифрование примерно в 10 000 раз медленнее, чем шифрование с закрытым ключом. Это связано с тем, что при асимметричном шифровании создаются и обмениваются два ключа по сравнению с одним при частном или симметричном шифровании.

Обмен ключами Диффи-Хеллмана и RSA (названный в честь его изобретателей Ривест-Шамир-Адлеман) — два самых популярных алгоритма шифрования.Чем они отличаются друг от друга? Какой из них следует использовать организации? Чтобы дать ответ, давайте кратко рассмотрим как

Обмен ключами Диффи-Хеллмана

Обмен ключами Диффи-Хеллмана, также называемый экспоненциальным обменом ключами, представляет собой метод цифрового шифрования, который использует числа, возведенные в определенную степень, для создания ключей дешифрования на основе компонентов, которые никогда не передаются напрямую, что делает задачу предполагаемого взломщика кода математически ошеломляюще.Обмен ключами Диффи-Хеллмана устанавливает общий секрет между двумя сторонами, который может использоваться для секретной связи для обмена данными по общедоступной сети, и фактически использует методы открытого ключа, позволяющие обмениваться частным ключом шифрования.

Чтобы упростить объяснение того, как работает алгоритм, мы будем использовать небольшие положительные целые числа. На самом деле алгоритм использует большие числа. Кроме того, вы можете найти довольно простые объяснения в Википедии и Академии Хана.

Общаясь открыто, Алиса и Боб договариваются о двух положительных целых числах, простом числе и генераторе.Генератор — это число, которое при возведении в степень целого положительного числа, меньшего, чем простое число, никогда не дает одинаковый результат для любых двух таких целых чисел. Предположим, что Алиса будет использовать простое число 17, а Боб — генератор 3. Затем Алиса выбирает частное случайное число, скажем 15, и вычисляет 3 15 mod17 , что равно 6, и отправляет результат Бобу публично.

Затем Боб выбирает свое частное случайное число, скажем 13, вычисляет 3 13 mod17 и отправляет результат (который равен 12) публично Алисе.Суть уловки — это следующее вычисление. Алиса берет публичный результат Боба (= 12) и вычисляет 12 15 mod17 . Результат (= 10) — их общий секретный ключ. С другой стороны, Боб берет публичный результат Алисы (= 6) и вычисляет 6 13 mod17 , что снова приводит к тому же общему секрету. Теперь Алиса и Боб могут общаться, используя симметричный алгоритм по своему выбору и общий секретный ключ, который никогда не передавался по незащищенной цепи.

Если третья сторона прослушивает обмен, этой стороне будет сложно определить секретный ключ с вычислительной точки зрения. Фактически, при использовании больших чисел это действие требует больших вычислительных ресурсов для современных суперкомпьютеров, чтобы выполнить его за разумное время.

RSA

RSA — это криптосистема для шифрования с открытым ключом, которая широко используется для защиты конфиденциальных данных, особенно при передаче по незащищенной сети, такой как Интернет. RSA был впервые описан в 1977 году Роном Ривестом, Ади Шамиром и Леонардом Адлеманом из Массачусетского технологического института.Криптография с открытым ключом, также известная как асимметричная криптография, использует два разных, но математически связанных ключа, один открытый и один закрытый. Открытый ключ может быть передан всем, а закрытый ключ должен храниться в секрете. В криптографии RSA как открытый, так и закрытый ключи могут шифровать сообщение; ключ, противоположный тому, который использовался для шифрования сообщения, используется для его расшифровки. Этот атрибут является одной из причин, почему RSA стал наиболее широко используемым асимметричным алгоритмом: он обеспечивает метод обеспечения конфиденциальности, целостности, подлинности и неуверенности в электронных коммуникациях и хранении данных.

RSA обусловлена сложностью факторизации больших целых чисел, являющихся произведением двух больших простых чисел. Умножить эти два числа легко, но определение исходных простых чисел из общей суммы, то есть факторинг, считается невозможным из-за того, что на это потребуется время даже при использовании современных суперкомпьютеров. Алгоритм RSA включает четыре этапа: генерация ключа, распределение ключей, шифрование и дешифрование. Алгоритмы генерации открытого и закрытого ключей являются наиболее сложной частью криптографии RSA и выходят за рамки этой статьи.Вы можете найти пример на Tech Target.

В чем отличия?

И RSA, и алгоритм Диффи-Хеллмана являются алгоритмами шифрования с открытым ключом, достаточно сильными для коммерческих целей, поскольку оба они основаны на предположительно неразрешимых проблемах, сложности факторизации больших чисел и возведения в степень и модульной арифметики соответственно. Минимальная рекомендуемая длина ключа для систем шифрования составляет 128 бит, и обе они превышают длину ключа с 1024-битными ключами. Оба они были тщательно изучены математиками и криптографами, но при правильной реализации ни один из них не является значительно менее безопасным, чем другой.

Однако характер обмена ключами Диффи-Хеллмана делает его уязвимым для атак «человек посередине» (MITM), поскольку он не аутентифицирует ни одну из сторон, участвующих в обмене. Маневр MITM также может создавать пару ключей и ложные сообщения между двумя сторонами, которые думают, что они оба общаются друг с другом. Вот почему метод Диффи-Хеллмана используется в сочетании с дополнительным методом аутентификации, обычно с цифровыми подписями.

В отличие от алгоритма Диффи-Хеллмана, алгоритм RSA может использоваться для подписания цифровых подписей, а также для обмена симметричным ключом, но он требует предварительного обмена открытым ключом.Однако недавнее исследование показало, что даже 2048-битные ключи RSA могут быть эффективно понижены с помощью атаки «человек в браузере» или атак оракула с заполнением. В отчете говорится, что самой безопасной контрмерой является отказ от обмена ключами RSA и переход на обмен ключами Диффи-Хеллмана (эллиптическая кривая).

Заключение

Какой из них лучший? На этот вопрос сложно ответить, и на различных форумах было много дискуссий. Итак, ответ, как обычно, — «смотря по обстоятельствам».Обычно вы предпочитаете RSA, а не Диффи-Хеллмана, или Диффи-Хеллмана, а не RSA, в зависимости от ограничений взаимодействия и в зависимости от контекста. Производительность редко имеет значение, а что касается безопасности, с точки зрения высокого уровня, 1024-битный ключ Диффи-Хеллмана так же устойчив к криптоанализу, как 1024-битный ключ RSA. Выбор остается за вами.

Подробнее о защите личных данных машины. Исследуй сейчас.

Похожие сообщения

Наконец-то можно рассказать полную историю потрясающего взлома RSA

Среди всех бессонных часов, которые Тодд Литхэм провел в поисках призраков внутри сети своей компании в начале 2011 года, все эти годы спустя он запомнился самым ярким опытом. догнал их.Или почти сделал.

По его словам, это был весенний вечер, три дня — а может, четыре, время превратилось в размытое пятно — после того, как он впервые начал отслеживать хакеров, рывшихся в компьютерных системах RSA, гиганта корпоративной безопасности, в котором он работал. Литам — лысый, бородатый и скупой аналитик, который один из коллег описал мне как «машину для поиска хакеров на основе углерода» — был приклеен к своему ноутбуку вместе с остальной группой реагирования на инциденты компании, собранной вокруг стекла компании. заключил операционный центр в круглосуточную охоту без перерыва.И с растущим чувством страха, Литэм, наконец, проследил следы злоумышленников до их конечных целей: секретных ключей, известных как «семена», набора чисел, которые представляют собой фундаментальный уровень обещаний безопасности, данных RSA своим клиентам, в том числе десятки миллионов пользователей в правительственных и военных ведомствах, оборонных подрядчиках, банках и бесчисленных корпорациях по всему миру.

Эта статья появится в номере за июль / август 2021 года. Подпишитесь на WIRED.

Фотография: Djeneba AduayomRSA хранила эти семена на одном, хорошо защищенном сервере, который компания назвала «складом семян».Они служили важнейшим компонентом одного из основных продуктов RSA: токенов SecurID — маленьких брелков, которые вы носили в кармане и вытаскивали, чтобы подтвердить свою личность, вводя шестизначные коды, которые постоянно обновлялись на экране брелока. Если бы кто-то мог украсть начальные значения, хранящиеся на этом складе, он потенциально мог бы клонировать эти токены SecurID и незаметно нарушить двухфакторную аутентификацию, которую они предлагали, позволяя хакерам мгновенно обходить эту систему безопасности в любой точке мира, получая доступ ко всему, от банковских счетов до национальных секреты безопасности.

Теперь, глядя на сетевые журналы на своем экране, Литему показалось, что эти ключи от глобального королевства RSA уже были украдены.

Литам с тревогой увидел, что хакеры потратили девять часов, методично перекачивая семена с сервера хранилища и отправляя их по протоколу передачи файлов на взломанный сервер, размещенный на сервере Rackspace, провайдера облачного хостинга. Но затем он заметил кое-что, что вселило в него надежду: журналы содержали украденные имя пользователя и пароль для этого взломанного сервера.Воры оставили свои укрытия настежь на виду. Литам подключился к далекой машине Rackspace и ввел украденные учетные данные. И вот оно: каталог сервера по-прежнему содержал всю украденную коллекцию семян в виде сжатого файла .rar.

Использование взломанных учетных данных для входа на сервер, принадлежащего другой компании, и искажение хранимых на нем данных, признает Литэм, в лучшем случае неортодоксальный ход, а в худшем — нарушение законов США о взломе. Но, глядя на украденную святыню RSA на сервере Rackspace, он не колебался.«Я собирался принять жару», — говорит он. «В любом случае, я спасаю наше дерьмо». Он набрал команду для удаления файла и нажал Enter.

Несколько мгновений спустя командная строка его компьютера вернулась с ответом: «Файл не найден». Он снова проверил содержимое сервера Rackspace. Он был пуст. Сердце Литэма упало на пол: хакеры вытащили исходную базу данных с сервера за секунды до того, как он смог ее удалить.

Охотившись на этих похитителей данных днем и ночью, он, как он говорит сегодня, «нанес удар по их куртке, когда они выбегали за дверь».Они выскользнули из его пальцев, ускользнув в эфир с самой ценной информацией его компании. И хотя Литэм еще не знал об этом, эти секреты теперь были в руках китайских военных.

Взлом RSA, когда он стал достоянием общественности несколько дней спустя, изменил бы представление о кибербезопасности. Кошмар компании стал тревожным сигналом не только для индустрии информационной безопасности — это самая ужасная на сегодняшний день хакерская атака со стороны компании, занимающейся кибербезопасностью, — но и предостережением для всего остального мира.Тимо Хирвонен, исследователь из охранной фирмы F-Secure, опубликовавший внешний анализ взлома, увидел в нем тревожную демонстрацию растущей угрозы, исходящей от нового класса спонсируемых государством хакеров. «Если такая охранная компания, как RSA, не может защитить себя, — вспоминает Хирвонен, — подумал тогда, — как может остальной мир?»

Вопрос был буквально. Кража исходных ценностей компании означала, что критически важные меры защиты были сняты с тысяч сетей ее клиентов.Токены RSA SecurID были разработаны таким образом, чтобы учреждения, от банков до Пентагона, могли требовать от своих сотрудников и клиентов вторую форму аутентификации, помимо имени пользователя и пароля — чего-то физического в их кармане, которым они могли бы подтвердить свою личность. Только после ввода кода, который появился на их токене SecurID (код, который обычно меняется каждые 60 секунд), они могли получить доступ к своей учетной записи.

Семена SecurID, которые RSA сгенерировала и осторожно распространила среди своих клиентов, позволили администраторам сети этих клиентов настроить серверы, которые могли бы генерировать те же коды, а затем проверять те коды, которые пользователи вводили в приглашениях на вход, чтобы убедиться, что они верны.Теперь, после кражи этих семян, изощренные кибер-шпионы получили ключи для генерации этих кодов без физических токенов, открывая путь к любой учетной записи, чье имя или пароль можно было угадать, уже украли или повторно использовали из другой взломанной учетной записи. RSA добавила дополнительный уникальный замок к миллионам дверей в Интернете, и теперь эти хакеры потенциально знали комбинацию для каждой из них.

В декабре прошлого года, когда стало известно, что компания SolarWinds была взломана российскими шпионами, мир осознал понятие «атаки на цепочку поставок»: метод, с помощью которого злоумышленник взламывает уязвимое место в программном обеспечении или Поставщик оборудования позиционировался выше — и вне поля зрения — своей цели, слепого пятна в представлении жертвы о рисках кибербезопасности.Кремлевские оперативники, взломавшие SolarWinds, спрятали шпионский код в инструменте управления ИТ под названием Orion, которым пользуются 18 000 компаний и учреждений по всему миру.