Категории водительских прав 2016 и их расшифровка

Расшифровка категорий водительских прав

Под категорией водительских прав подразумевается группа транспортных средств, которыми может управлять человек, имеющий водительское удостоверение. Управляя транспортом, на которое нет разрешения, вас могут оштрафовать и взыскать штраф, предусмотренный законом страны. Поскольку новые водительские права, которые были выпущены в 2016 году, имеют некоторые изменения, прежде чем сесть за руль автомобиля, водитель должен ознакомиться с поправками. В противном случае можно оказаться в очень неприятной ситуации.

Что можно увидеть на удостоверении?

Как любой документ, водительские права обладают лицевой и обратной стороной. Что можно увидеть на лицевой стороне?

- Название документа и название страны, которая его выдала можно увидеть в самом верху.

- Фотография владельца размещается с левой стороны. Размер фотографии 3х4, цветная. Делается в здании ГИБДД во время выдачи удостоверения.

- Под фотографией стоит подпись владельца. Она должна быть такой, как на всех остальных документах.

- Справой стороны можно увидеть инициалы владельца и транслитный перевод.

- Ниже – сведения о месте и дате рождения.

- В следующей строчке можно увидеть «срок годности» документа и дату выдачи.

- Еще ниже – организацию, которая выдала документ.

- 5 строчка – серия и номер.

- Регион проживания.

- В самом низу – категории.

На заметку: до появления новых прав, старые имели только 5 общепринятых категорий: А, В, С, D, Е.

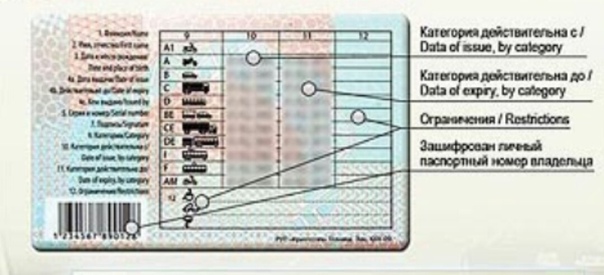

Теперь об обратной стороне водительских прав.

-

Штрих-код, размеров 10 на 42 см, содержащий личную информацию о владельце можно увидеть с левой стороны документа.

- Под штрих-кодом, в последней строчке указаны личные сведения водителя и ограничения для общих категорий.

- Таблица, с размещением категории водительских прав размещена справа.

Категории

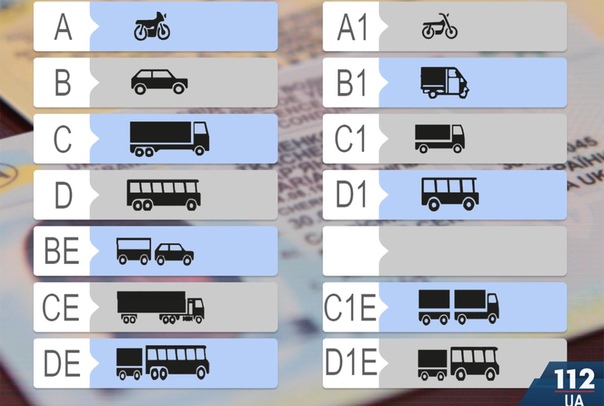

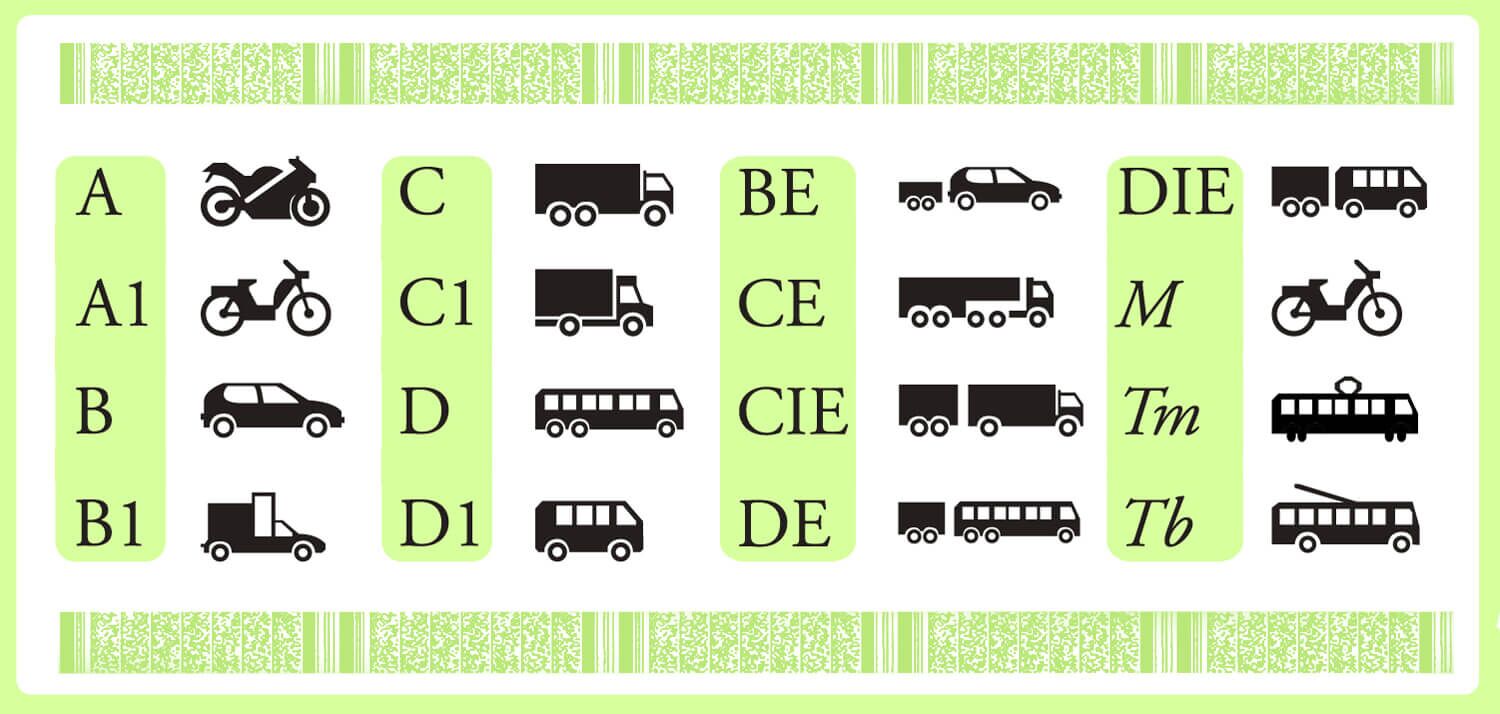

«А» — Позволяет ездить на двухколесных мотоциклах с прицепом и без него. Сюда относятся также трех и четырехколесные машины, вес которых не больше 400 кг.

«С» — Имея данную категорию, можно управлять машинами, вес которых больше 3,5 т. и сцепленными прицепами до 750 кг.

«D» — Позволяет управлять машинами, которые имеют больше 8 мест, не считая сиденья для водителя. Под эту категорию попадают различные виды автобусов.

«М» — Можно ездить на квадроциклах и мопедах.

«Tm и Тb» — Нужна для управления троллейбусами и трамваями.

«ВЕ» — Дает право управлять транспортными средствами массой, не превышающей 3,5 т м прицепами.

«DЕ» — Позволяет управлять автобусами. Количество мест – больше 8. Разрешается наличие прицепа массой до 3,5 т.

Подкатегории

«А1» — Разрешается управление скутером.

«В1» — Можно водить машину, массой 550 кг. Скорость – 50 км/ч.

«С1» — Позволяет управлять автомобилем, масса которого от 3,5 до 7,5 т. Разрешен прицеп – масса до 750 кг.

«С1Е» — Практически ничем не отличается от «С1»Общая масса машины и прицепа не должна превышать 12 т.

«D1Е» — Можно ездить на автомобилях из категории «С», а также и прицепом.

Расшифровка водительского удостоверения нового образца: отметки, категории | 🚗YAVMASHINE.

RU

RUС начала 2014 года в России введены в действие водительские права нового образца. Сделаны они теперь из пластика, и как во всех уважающих себя странах, оснащены повышенной степенью защиты и имеют полное соответствие международным стандартам.

В связи с этим, у людей возникает множество вопросов: какая информация должна отражаться на документе, что означают категории и подкатегории транспортных средств, какие элементы защиты от подделок содержит новое удостоверение и так далее. Ответы на все вопросы можно найти, прочитав статью.

Отличия старого удостоверения от нового

Главные изменения прав для вождения коснулись не только внешнего вида документа и усложнённой схемы защиты. В связи с введением новых «пограничных» категорий, обновилось и содержание удостоверения водителя.

По внешнему виду

Одно из главных различий — материал. Если раньше права оформлялись на плотной бумаге, которая затем ламинировалась, то самые современные водительские удостоверения представляют собой кусочек пластика.

Система защиты

Поскольку главный бич любых мало-мальски важных документов — возможность их подделать, а спрос всегда рождает предложение, новые права оснащены высококачественной системой защиты.

Поэтому на данный момент подделка их невозможна, а сами удостоверения соответствуют самым высоким требованиям международных стандартов.

Так, тыльная сторона удостоверения снабжена сложным узором (подобно узору на денежных купюрах), а также голографическими знаками.

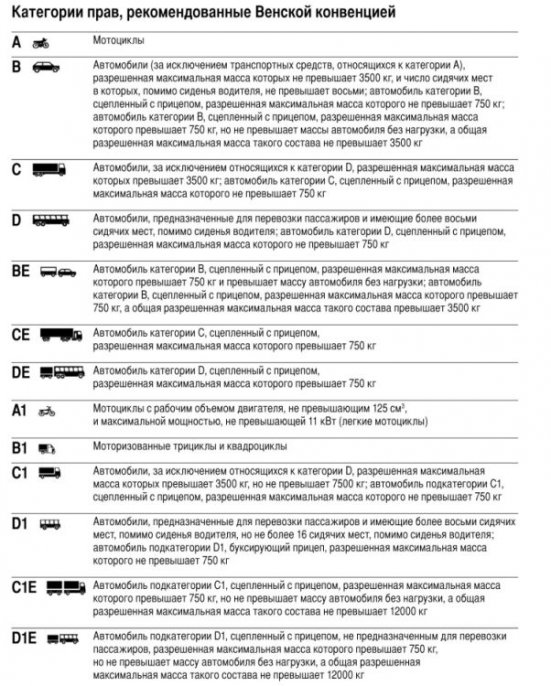

Расшифровка категорий

Информационная сетка на оборотной стороне прав для вождения предусматривает наименование категорий и подкатегорий, а также «иконки» — схематические обозначения различных видов транспорта, на который можно получить право управления после обучения и сдачи экзаменов. Рассмотрим их по порядку.

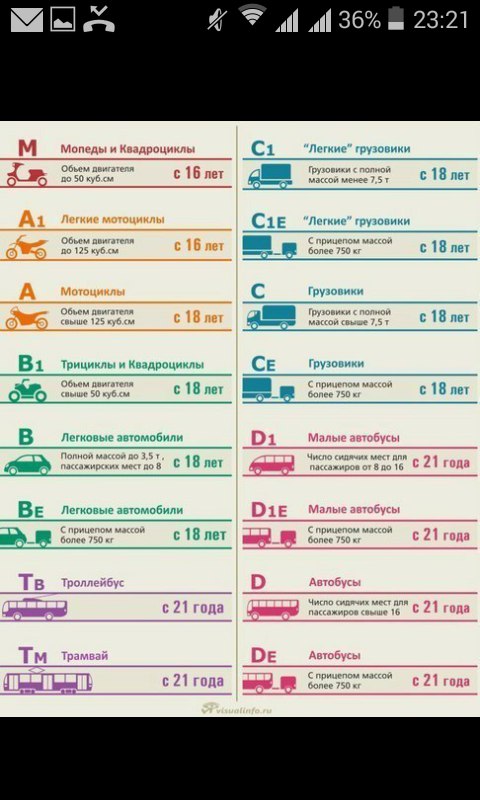

Легковой автомототранспорт

Прежде легковые личные транспортные средства делились на автомобили и мототранспорт, и существовало всего две категории – А и В. Теперь же подгрупп стало несколько. В зависимости от таких показателей, как объем движка, габариты или масса автомобиля, легковой автомототранспорт делится на следующие категории:

Теперь же подгрупп стало несколько. В зависимости от таких показателей, как объем движка, габариты или масса автомобиля, легковой автомототранспорт делится на следующие категории:

«А» даёт право управления тяжелыми мотоциклами с двигателем объемом свыше 125 куб.см.

«А1»: сюда относятся облегчённые мотоциклы с объемом двигателя до 125 куб.см.

«В»: самая распространённая категория. Ее обладатели могут водить легковые автомобили массой не более 3,5 тонн. Число пассажиромест не должно превышать восьми.

«В1»: трициклы и квадрициклы, не имевшие раньше собственной категории, теперь выделены в отдельный тип транспорта. Причём следует заметить, что получить возможность управления подобным транспортом могут и обладатели базовых категорий «А» или «В» — в зависимости от типа рулевого механизма.

Автомобили категории «ВЕ» — «легковушки», имеющие прицеп с общей массой свыше 750 кг.

«М»: мопеды, скутеры и квадроциклы с двигателем объемом до 50 куб.см. У всех обладателей иных категорий, окончивших автошколу, автоматически открыта категория «М». До недавнего времени на дорогах серьезную конкуренцию легковым автомобилям создавали подростки и молодежь на мопедах.

Поскольку езда на этом виде транспорта раньше не требовала специальной подготовки или наличия правоподтверждающих документов, водители мопедов часто становились участниками ДТП, порой сами эти аварии и инициируя.

С введением обязательного обучения в автошколе и сдачи экзамена на право управления, количество мопедов на дорогах резко сократилось, равно как и количество дорожно-транспортных происшествий с участием этого вида транспорта.

Грузовые автомобили

В дополнение к имевшимся категориям для грузовиков также были добавлены промежуточные.

«С»: в эту категорию выделены грузовики общей массой свыше 3,5 тонн и прицепом не тяжелее 750 килограмм

«С1»: сюда относятся грузовые автомобили массой от 3,5 до 7,5 тонн. Кроме того, категория дает возможность оснастить грузовик прицепом массой не более 750 килограмм.

Кроме того, категория дает возможность оснастить грузовик прицепом массой не более 750 килограмм.

«СЕ» позволяет управлять грузовым автотранспортом с прицепом, масса которого превышает 750 килограмм (но не более 3,5 тонн).

«С1Е»: к отдельной категории относятся тяжелые грузовики с прицепом и совокупной массой сцепленного состава до двенадцати тонн.

Пассажирский транспорт

«D»: права этой категории дают возможность управления автобусами с числом мест для пассажиров от шестнадцати и больше.

«D1»: в категорию выделены небольшие автобусы (микроавтобусы) с числом сидячих мест от восьми до шестнадцати (не считая сиденья водителя).

«DE»: категория для автобусов массой 750 – 3500 килограмм с прицепом. Сюда относятся сочлененные автобусы (с «гармошкой»).

«D1E»: категория даёт право управления небольшими автобусами с числом пассажиромест от 8 до 16 с прицепом (прицеп не разрешен для перевозки пассажиров).

«Tb» даёт право водить троллейбусы.

«Tm»: для управления трамваем.

Таким образом, к 2018 году категории водительских удостоверений, дающих право управления различными видами наземного транспорта претерпели эволюцию от пяти типов (A и B для любителей; C, D, E для профессиональных водителей) до сложной схемы с различными подвидами.

Что находится на обратной стороне ВУШтрихкод на водительском удостоверении расположен слева на обратной стороне.

Код содержит в зашифрованном виде максимум информации о владельце. Поле размером 10х42 мм предназначено для автоматизированной идентификации.

Многие водители интересуются, что значит двойная запись выдачи водительского удостоверения? Такой ответ часто выскакивает при проверке ВУ, полученного неофициальным способом. Скорее всего, мошенники подсунули чей-то дубликат, то есть сделали права-двойники. Так вот, проверка по штрихкоду в ГИБДД позволяет развеять сомнения в подлинности прав.

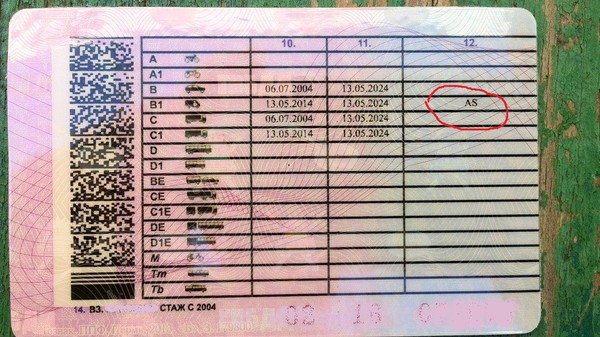

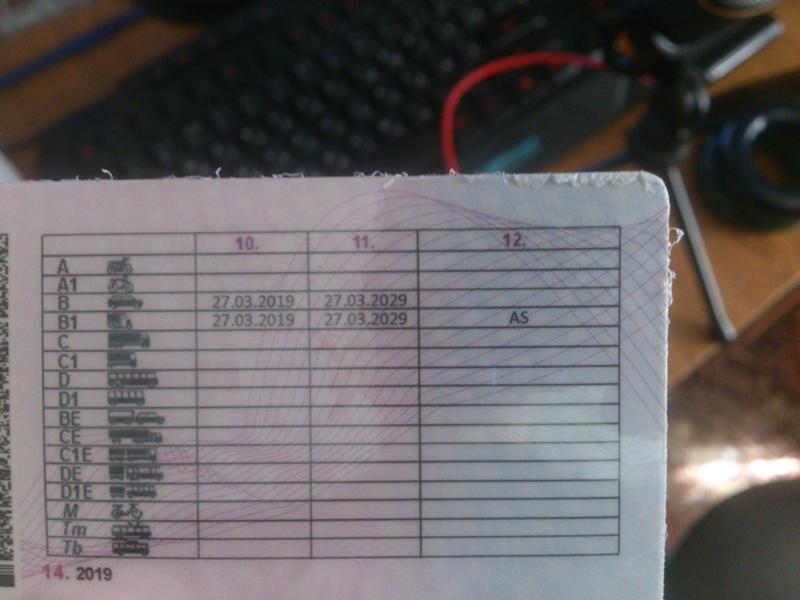

Справа внизу ВУ находится серия (четыре цифры) и номер (шесть цифр), напечатанные красной краской. Почти вся обратная сторона водительского удостоверения занята таблицей с четырьмя столбцами.

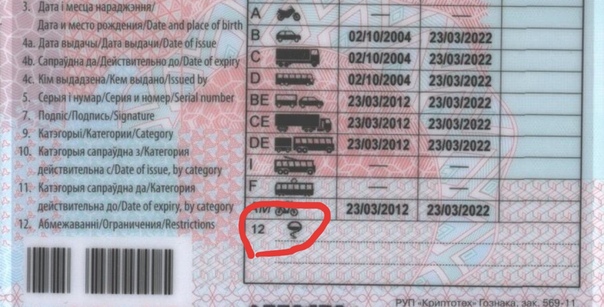

В первом указаны все возможные категории и пиктограммы соответствующих им ТС. Во втором (графа 10) указана дата открытия, а в третьем (графа 11) – дата прекращения действия. В последний столбец (графа 12) вносятся ограничения. В графу 14 под таблицей заносится информация общего характера, касающаяся всех без исключения категорий.

Категорически не рекомендуется игнорировать особые отметки, особенно ограничивающие право управления. Данные водительского удостоверения легко проверяются, а в ПДД предусмотрены серьезные штрафы за несоблюдение требований. Чаще всего это рассматривается как езда без прав

Зачем в правах нужны особые отметкиЕсли в старых правах была одна строка для особых отметок, то в новых – сразу две. Зачем это сделано и что означают особые отметки в водительском удостоверении (ВУ)? Очевидно, что для предоставления большего объема информации сотрудникам Госавтоинспекции и водителям об их возможностях.

Особые отметки устанавливают ограничения на открытые ранее категории или на водительское удостоверение в целом в зависимости от разных причин.

Начнем с того, что означают цифры на водительском удостоверении? Это серия и номер ВУ. Также цифрами обозначены графы или пункты для заполнения. Их всего четырнадцать.

Некоторые наши водители интересуются, на каком языке дублируются надписи на новых российских водительских правах. Часть записей повторяется на английском: это имя и фамилия обладателя документа, место проживания и название органа, выдавшего ВУ.

Полная расшифровка пунктов водительского удостоверения нового образца будет дана далее.

Какие отметки могут бытьУсловно все отметки в удостоверении можно разделить на обязательные и особые. В прямом смысле «обязательных» нет, просто существует единая узаконенная форма заполнения. Их можно встретить в любом ВУ. На лицевой стороне (даны по пунктам в удостоверении):

Их можно встретить в любом ВУ. На лицевой стороне (даны по пунктам в удостоверении):

- Фамилия владельца.

- Имя.

- Место и дата рождения.

- Даты выдачи и окончания действия, подразделение ГИБДД, выдавшее документ (буквенное и цифровое, включающее четыре знака).

- Номер и серия ВУ.

- Место для фото.

- Подпись собственника.

- Регион проживания.

Эти сведения всем понятны и не вызывают лишних вопросов. А вот второй вид отметок часто ставит в недоумение автолюбителей. Они так и называются особыми, потому что используются в особых случаях. Причем относиться они могут к отдельным или ко всем категориям сразу. Поэтому ставятся в разные графы: 12 или 14. Благо в новых правах две строки для особых обозначений. Итак, рассмотрим, какие особые отметки ставят в водительском удостоверении.

Что значит GCLЭта отметка относится к числу самых загадочных. Что означает отметка GCL в водительском удостоверении, интересует многих автовладельцев. А она указывает, что водителю разрешено управление лишь при использовании приборов коррекции органов зрения (очков/линз).

Требование основывается на диагнозе окулиста, заключение которого дается в медицинской справке. GCL заносится в 14-й пункт в водительском удостоверении. На фотографии в правах такой водитель должен быть в очках или с линзами, даже если последнего видно не будет.

Отметка MLЕсли имеются ограничения по медицинским показаниям или в справке отсутствует указание на разрешение управлять такой техникой, в разделе 12 напротив категории ставят особую отметку ML. Что означает отметка ML в водительском удостоверении? Она подтверждает наличие медицинских ограничений и фактически запрещает управление транспортными средствами данной категории.

Отметка ASAS ставится в графе напротив категории В1 (при закрытой категории А) и допускает к управлению транспортными средствами исключительно с автомобильным управлением и посадкой.

Подробно тема раскрыта в статье «Что означает AS в правах».

Отметка ATОтметка АТ в водительском удостоверении обозначает, что его владелец допущен к управлению ТС исключительно с автоматической трансмиссией. Механическая коробка для него табу. Ограничение связано с тем, что водитель обучался и сдавал экзамен на машине с АКПП.

Медицинские ограниченияБольше всего особых отметок относится именно к этому типу. И неспроста. Сегодня ездить имеют право почти все, пусть даже и с ограничениями по здоровью. Особые отметки в водительском удостоверении вносятся, когда медицинская справка обязательна. Ставят их в графе 14:

- «Медицинская справка». С такой отметкой ВУ действительно при наличии действующей медсправки. Ограничение устанавливается при выявлении проблем со здоровьем, требующих постоянного контроля. Это могут быть болезни сердца или некоторые другие, не имеющие ярко выраженных проявлений. Другими словами, ездить можно, но со справкой.

- Отметка MC говорит о разрешении управлять ТС с ручным управлением, и только таким. Как правило, это касается людей с ограниченной двигательной функцией (инвалидов). Ставится после переоборудования на основании вывода медкомиссии.

- APS означает, что обладатель ВУ допущен к управлению автомобилем исключительно с автоматической системой парковки.

- HA/CF – водителю разрешено управление ТС только при условии ношения слухового аппарата.

Об особой отметке в водительском удостоверении, требующей ношения очков и линз, мы уже сказали ранее. Она тоже обязывает водителя возить с собой медсправку.

Помимо этого, предусмотрена возможность поставить в 14-ю графу отметку о группе крови, чем многие пользуются. Она не убережет от ДТП, но в некоторых случаях может спасти жизнь водителя.

Другие меткиТакже в ВУ могут встречаться следующие отметки:

- MS. Если такая стоит в 12 графе водителю разрешается управлять ТС с посадкой и рулем мотоциклетного типа.

- Дубликат. Отметка ставится при замене ВУ по причине утраты или хищения.

- Стаж водителя. Отметка ставится при замене ВУ для индикации года получения первого удостоверения.

Класс водительского удостоверения определяется, как и ранее: перечнем открытых категорий и стажем работы. Но в самом удостоверении он нигде не указывается.

Как видим, расшифровка пунктов водительского удостоверения нового образца 2019 года не представляется чересчур сложной.

Действительны ли права старого образца

Десять лет — немалый срок, особенно, когда речь идёт о законодательстве. Оно постоянно претерпевает метаморфозы, в том числе, и относительно документации. И зачастую ламинированные права, полученные автомобилистом в 2009, например, году, остаются у него на руках, в то время как большинство водителей уже получили удостоверения нового образца.

Начиная с 2014 года водительское удостоверение старого образца окончательно упразднено и больше не выдается.

Заключение

За последние полтора десятка лет водительские права претерпели массу изменений. Трансформировался не только материал, из которого они изготавливаются. Выход новых законов и правил, связанных с безопасностью дорожного движения, внес свои коррективы и в главный документ водителя.

Введены новые промежуточные категории, описывающие те виды транспорта, которые раньше было сложно выделить в один тип. Цель всех этих изменений – наиболее полно отражать информацию об участниках дорожного движения во избежание опасных ситуаций.

Развитие современных технологий дало свой отпечаток на электронной защите удостоверения от подделывания, а значит, вполне вероятно, что и действующий образец прав на вождение далеко не последний.

Расшифровка всех категорий на водительских правах 2018

В последние годы правительство значительно расширило список категорий в правах водителя, которые позволяют садиться за руль разного транспорта. Кроме того, существуют ещё и подкатегории. Водителям, давно получившим права, легко запутаться в таком разнообразии, что может привести к крупному штрафу за езду на машине без открытой категории.

Кроме того, существуют ещё и подкатегории. Водителям, давно получившим права, легко запутаться в таком разнообразии, что может привести к крупному штрафу за езду на машине без открытой категории.

Что у вас в правах?

Не так давно появилось документ водителя нового образца, оно стало меньше по размеру и удобнее. На лицевой стороне размещен цветной снимок, автомобилисты, носящие очки, должны обязательно фотографироваться в них. Также там находятся сведения о водителе, такая как: Ф.И.О, дата и место рождения, когда и кем выданы права, а также номер. Внизу перечислены открытые водителем категории, но более подробная информация по ним расположена на обратной стороне документа.

Какие бывают категории?

На обратной стороне прав есть табличка, где отмечены все доступные автомобилисту категории транспорта. Самая первая категория – это «А». Она позволяет садиться за руль мотоцикла с коляской или без него. Мотоцикл не должен превышать вес в 400 кг и может иметь два, три или четыре колеса. Получить такое удостоверение можно совершеннолетним. Следующая подкатегория «А1» разрешает управлять только лёгкими мотоциклами, с объёмом мотора до 125 см3. Её открыть можно уже в 16 лет. Ещё существует подкатегория «М» – она разрешает ездить на маленьких мопедах и квадрициклах, чтобы её открыть нужно сдать на любую другую категорию.

Далее идёт самая популярная категория – «В», она даёт право водить легковушки весом до 3,5 тонн, в салоне которых убирается не больше 8 человек. С этой категорией можно таскать прицепы с грузоподъёмностью не больше 750 кг. Если нужно увести в прицепе больший груз, то придётся открывать дополнительную категорию – «Ве». Также есть категория «В1» – она позволяет водить квадрициклы и трициклы с движком не более 50 см3. Получить все эти категории можно, начиная с совершеннолетия.

Тяжёлая техника

Следующая категория «С» разрешает садиться за баранку машин, масса которых может превышать 7,5 тонны, чаще всего это большие грузовики. Обычная категория разрешает возить небольшой прицеп грузоподъёмностью 750 кг, для более солидных прицепов нужна категория «Се». Также существуют подкатегории «С1» и «С1е» – они отличаются тем, что позволяют управлять только более «лёгкими» грузовиками, вес которых не превышает 7,5 тонн. Получить такие права можно по достижении 18 лет.

Обычная категория разрешает возить небольшой прицеп грузоподъёмностью 750 кг, для более солидных прицепов нужна категория «Се». Также существуют подкатегории «С1» и «С1е» – они отличаются тем, что позволяют управлять только более «лёгкими» грузовиками, вес которых не превышает 7,5 тонн. Получить такие права можно по достижении 18 лет.

В том случае, если вы решите попробовать себя в профессии водителя трамвая или троллейбуса, то вам придётся сдавать на категории «Тв» и «Тм». Так же, как и с автобусом, сделать это могут только те, кто уже достиг возраста в 21 год.

Еще одна возможность водить?

Чтобы получить право управлять более серьёзной техникой, чем легковой автомобиль, придётся заново учиться в автошколе и опять сдавать все экзамены. Такая необходимость может возникнуть не только, когда водитель решил устроиться на работу водителем грузовика или автобуса. Есть и те, кто покупает большие машины в личное пользование, например, полноприводный грузовик «Садко» берут, чтобы ездить на охоту. Придётся переучиваться, чтобы получить права на мотоцикл, даже если у вас уже есть категория «В» в удостоверении. Также стоит учитывать, что нельзя сразу открыть подкатегорию «е», которая позволяет водить машину с большим прицепом, перед этим нужно несколько лет отъездить в основной категории.

Фото с интернет-ресурсов

Категории водительских прав: расшифровка новых категорий

Водительские права выдаются в соответствие с категорией транспортных средств. В зависимости от категории различается программа подготовки, которая может быть освоена в автошколах и на занятиях с автоинструкторами в Москве и других городах. Федеральный закон «О безопасности дорожного движения» от 10 декабря 1995 года № 196-ФЗ устанавливает следующие категории транспортных средств.

В зависимости от категории различается программа подготовки, которая может быть освоена в автошколах и на занятиях с автоинструкторами в Москве и других городах. Федеральный закон «О безопасности дорожного движения» от 10 декабря 1995 года № 196-ФЗ устанавливает следующие категории транспортных средств.

Категория А. К ней относятся автотранспортные средства следующих видов: классические мотоциклы, спортбайки, круизеры, эндуро, скутеры (мотороллеры) и т.д. Критерием выделения служит максимальное значение снаряженной массы транспортного средства, равное 400 кг. Получить водительское удостоверение с пометкой А можно при достижении возраста 16 лет. Программа обучения включает теоретический курс объемом 105 часов, практические занятия общей продолжительностью 50 часов.

Категория В. В нее входят легковые, малые грузовые и грузопассажирские автомобили снаряженной массой не более 3500 кг и количеством пассажирских мест не более 8. В настоящее время регулярно повышается доля машин с автоматической коробкой передач (в 2012 году она составила 41%), что влияет на популярность услуг автоинструкторов на АКПП и других городах. Обучение состоит из тех же разделов, что и при получении прав класса А. Водительское удостоверение категории В выдается гражданам, достигшим возраста 18 лет.

Категория С включает в себя грузовые автомобили максимальной разрешенной (снаряженной) массой более 3500 кг. При обучении реализуется полный теоретический курс в объеме 105 часов и проводятся практические занятия суммарной длительностью 50 часов. Получить права категории С можно с 18 лет.

Категория D. Включает пассажирские автобусы с количеством сидячих мест более 8, помимо места водителя. Программа обучения включает теоретический курс (119 часов) и практические занятия (37 часов). Получить права на управление автобусами можно с 20 лет.

Категория Е подразделяется на «В к Е», «С к Е», «D к E». В сочетании с основными классами она дает право управления легковым, грузовым или грузопассажирским автомобилем с прицепом массой свыше 750 кг. Права Е выдаются лицам, имеющим права основной категории (В, С или D) при наличии стажа вождения более 12 месяцев.

В сочетании с основными классами она дает право управления легковым, грузовым или грузопассажирским автомобилем с прицепом массой свыше 750 кг. Права Е выдаются лицам, имеющим права основной категории (В, С или D) при наличии стажа вождения более 12 месяцев.

Расшифровка категорий водительского удостоверения

Главный документ любого автомобилиста – его водительское удостоверение. На данный момент вид и содержание прав регламентирован Приказом МВД №365, по которому бы введен в действие новый вариант удостоверения.

В связи с этим у многих учеников и водителей появились вопросы о том, как именно должно выглядеть удостоверение, какая информация должна быть в нем отражена, что означают проставленные в документе категории и подкатегории.

Категория водительского удостоверения – это специальное обозначение группы транспортных средств, которыми имеет право управлять собственник этого документа. Соответственно, управление автомобилем, который не попадает в данную категорию, трактуется сотрудниками ГИБДД как езда без прав.

Чтобы ознакомиться с неприятными последствиями, автомобилист должен заранее ознакомиться со всеми внесенными изменениями.

Основные категории и подкатегории водительских прав

В современном мире существует множество видов транспортных средств, в которых может запутаться непрофессионал. Некоторые модели отличаются друг от друга не внешним видом, а количеством колес и мощностью двигателя – показатели, которые невозможно заметить, не присматриваясь.

Сложность управления разными видами транспортных средств также отличается. К примеру, рядовой автомобилист, который легко справляется с семейной машиной, вряд ли может справиться с управлением большегруза с прицепом.

Чтобы упростить жизнь водителя и определить сложность транспортных средств, были введены категории. До недавнего момента их существовало только 5. Однако с 2014 года, после ввода в действия новых прав, в них можно увидеть некоторые дополнительные обозначения.

Какие сведения содержатся в водительских правах

Водительские права содержат в себе всю необходимую информацию о водителе. Поэтому удостоверение может использоваться в качестве документа, удостоверяющего личность.

Права содержат следующую информацию:

- Фамилию, имя и отчество автомобилиста.

- Дату и место рождения собственника авто.

- Дату выдачи удостоверения.

- Срок действия водительских прав.

- Сведения о государственном органе, осуществившем выдачу удостоверения.

- Номер прав.

- Подпись собственника авто.

- Фото автомобилиста.

- Категории водительских прав.

- Дополнительную информацию (наличие очков, группу крови).

Все записи на водительском удостоверении должны быть сделаны кириллицей. В том случае, если в правах используются буквы иного алфавита, все написанное должно быть продублировано латиницей.

Внешний вид водительского удостоверения

Вся информация о водителе содержится на двух сторонах этого документа.

Лицевая часть прав

На лицевой части этого документа содержится вся личная информация о водителе. В верхней части удостоверения содержится его название, отмечается информация о том, на территории какого субъекта был получен данный документ.

В левой части прав располагается цветное фото владельца данного документа. К фотографии предъявляются определенные правила, среди которых отсутствие очков и головного убора (за исключением случаев, когда водитель не ходит без них).

Под фото должна быть подпись автомобилиста, которая полностью идентична росписи в паспорте гражданина Российской Федерации.

Правая сторона документа содержит фамилию, имя и отчество водителя, его дату рождения. Вся информация, написанная на русском языке, должна быть продублирована на английском.

Здесь же можно получить информацию о том, кто выдал данный документ, номер и серию удостоверения. Кроме того, в правой части прав содержится регион, где постоянно проживает автомобилист.

В нижней части лицевой стороны удостоверения можно увидеть категории прав, которые были присвоены водителю.

Обратная сторона прав

В левой части обратной стороны водительского удостоверения есть штрих-код, отсканировав который, можно получить полную информацию о водителе. Практически все остальное пространство занимает таблица с категориями.

Категории, полученные водителем, отмечены. Рядом с отметкой указан ее срок действия.

В свободном месте после таблица есть дополнительная информация, в которой, в большинстве случаев, содержится водительский стаж. Также, если автомобилист имеет проблемы со зрением, здесь может быть указана информация о том, что он может управлять транспортными средствами в очках.

Защита прав от подделки

Удостоверение нового образца, которое стало использоваться с 2014 года, имеет ряд знаков, защищающих данный документ от подделки.

В таким знакам относятся:

- Штрих-код, через который сотрудники дорожной инспекции могут получить всю необходимую им информацию об автомобилисте. При подделке на удостоверение может быть нанесен только просто набор штрихов, который при проверке устройствами не выдаст необходимой информации.

- Гильоширная сетка на обратной стороне документа.

- Микротекст.

- Использование цветовых переходов без резких контрастов и линий.

- Скрытые изображения на правах.

- Использование эффекта перемены цвета удостоверения в зависимости от изменения угла обозрения.

- Серия и номер документы нанесены специальной люминесцентной краской, меняющейся под воздействием ультрафиолетового излучения.

Значение категорий в водительском удостоверении

Стоит внимательнее остановиться на значении категорий и подкатегорий в правах.

Права категории А

Самая первая категория прав А – позволяет управлять мотоциклами. Собственник имеет право управлять мотоциклами только после получения водительского удостоверения с открытой категорией «А».

При прохождении обучения, можно сесть в седло любого мотоцикла, в том числе и с колясками, на нескольких колесах.

В данную категорию попадает любое моторизованное транспортное средство, вес которого не превышает 400 килограмм.

В соответствии с требованиями новых Правил дорожного движения, открыть такую категорию в водительском удостоверении можно только при достижении восемнадцатилетнего возраста.

С 2014 года данная категория имеет и свою подкатегорию – А1, необходимую для управления легкими мотоциклами и мопедами мощность которых не превышает 15 лошадиных сил. Садиться за их руль можно уже по достижении шестнадцатилетнего возраста.

Категория В в правах

Самая распространенная категория, получить которую стремится каждый человек, достигший восемнадцатилетнего возраста – В. После получения такого удостоверения, автомобилист имеет право управлять машинами, вес которых не превышает 3,5 тонн. Кроме того, автомобиль должен иметь не более 8 мест, помимо места для водителя.

В соответствии с Правилами дорожного движения, автовладельцам, имеющим такую категорию, разрешается буксировать прицепы с массой до 750 килограмм. По своему желанию автомобилист может буксировать прицепы и большей мощности, но в таком случае его масса не должна быть больше веса авто без нагрузки, а общий вес всего транспортного средства не должен быть более 3,5 тонн.

У данной категории есть и свои подкатегории.

ВЕ – позволяет осуществлять перевозку больших прицепов, общий вес авто со всеми сопутствующими конструкциями может превышать отметку в 3,5 тонны.

С 2014 года появилась еще одна подкатегория – В1. В соответствии с требованиями законодательства, к данной категории относятся трициклы – это мотоциклы на трех колесах.

Получить водительские права категории В или В1 можно только при достижении восемнадцатилетнего возраста. Допускается сдача экзамена с 16 лет, однако это не предполагает получение водительского удостоверения до совершеннолетия.

Категория В1 открывается автоматически после получения прав с отметками В или А.

Права категории С

Водительское удостоверение категории С дает возможность управлять автомобилями, максимальная масса которых превышает 3,5 тонны. Кроме того, такая отметка дает право буксировать такими машинами прицепы, вес которых превышает 750 килограмм.

В том случае, если автомобилист не планируется садиться за руль машины, масса которой превышает 7,5 тонн, он может ограничиться получением прав категории С1. Такая отметка позволяет управлять транспортным средством, массой от 3,5 до 7,5 тонн.

По Правилам дорожного движения, получить такую категорию можно только после 18 лет.

Подкатегории СЕ и С1Е необходимы в тех случаях, когда масса прицепа превышает установленное законодательством ограничение о весе транспортного средства со всеми сопутствующими конструкциями.

Категория D в водительских правах

К категории D относятся автобусы – отдельный вид, предназначение которого заключается в перевозке пассажиров. К ним относится весь транспорт, количество мест в котором превышает 8, за исключением места для водителя.

Подкатегория D1 – это та отметка, которая потребуется автомобилисту в большой семье, желающей отправиться в путешествие. В соответствии с требованиями Правил дорожного движения, такой водитель имеет право взять с собой 16 попутчиков.

Получение такого водительского удостоверения возможно только при достижении кандидатом 21 года.

В том случае, если общая масса транспортного средства с прицепом превышает 750 килограмм, придется обучаться для открытия дополнительной подкатегории DE или DIE.

Категории с индексом Е

Для получения индекса Е (например ВЕ или СЕ), нужно иметь опыт управления соответствующими видами транспортного средства в основной категории не менее одного года.

Категория М

Впервые категория М появилась в Правилах дорожного движения только в 2016 году. Такая отметка в водительском удостоверении позволяет управлять мопедами и квадрациклами, мощность которых превышает 15 лошадиных сил.

Такое нововведение направлено на установление порядка на дорогах. Если ранее такими видами транспорта любили управлять дети, сейчас это запрещено законодательством.

Получить водительское удостоверение с такой отметкой можно только после 16 летнего возраста.

Водители, имеющие права с любой категорией, имеют право управлять мопедами и квадроциклами без сдачи дополнительных экзаменов.

Новые категории

Ранее допуск к управлению трамваями и троллейбусами записывался в качестве дополнительной информации в «Особые отметки». С 2014 года был введены новые категории Tm и Tb, дающие право на управление такими видами транспортных средств.

К управлению могут быть допущены только лица, достигшие 21-летнего возраста.

Как открыть новую категорию в удостоверении

Чтобы открыть новую категорию в своих водительских правах, автомобилист должен вновь пройти обучение и сдать практический экзамен на управление новым для него видом транспортных средств.

Самый частый случай – когда водителю необходимо открыть категорию В, если у него уже есть отметка в графе С.

Вся процедура получения водительского удостоверения начинается со сдачи теоретической части экзамена. После того, как кандидат успешно прошел тестирование, он допускается к практике.

Практический экзамен – это совокупность различных упражнений на площадке, закрепление своих навыков и умений во время езды по городу.

В соответствии с требованиями Правил дорожного движения, при открытии новых категорий в своем водительском удостоверении, необходимо обращать внимание на некоторые временные рамки.

К примеру, для получения категории Е, водитель должен в течение одного года (минимум) эксплуатировать транспорт, относящийся к В или С.

Возможна выдача особого водительского удостоверение, которое предназначено только для управления транспортными средствами, оборудованными коробкой-автомат.

В том случае, если автомобилист захочет пересесть на автомобиль с механической коробкой, ему придется сдавать теоретическую часть экзамена.

Вконтакте

Google+

Расшифровка категорий водительского удостоверения, новые категории в правах

Каждый водитель, получивший права после 2015 года, должен внимательно изучить все внесённые изменения в некоторые категории. Может оказаться даже так, что вы уже не можете садиться за руль вашего транспортного средства. Наказание за управление машиной, не имея соответствующей открытой категории в водительском удостоверении — это очень серьёзное правонарушение, поэтому отнестись к этому максимально ответственно.

Категории: общая характеристика

На правах нового образца можно увидеть следующие обозначения:

- Категория «А». Отучившись на данное направление, водитель может осуществлять движение на мотоцикле с прицепом или без него. Транспортное средство может быть двух, трёх или четырёхколёсным.

- Категория «В». Владея таким направлением, водитель вправе осуществлять движение на машине весом не более 3,5 тонны.

- Категория «С». Благодаря ей можно смело ездить на транспорте, чья масса превышает 3500 тонны, а также использовать прицеп массой свыше 750 килограмм. Важно знать о том, что грузовиками категории «D» водители управлять не имеют права, несмотря на то, что они подходят под разрешённые характеристики.

- Категория «D». Гражданин, получивший данную категорию, может перевозить людей на транспортном средстве, где количество пассажирских мест превышает 8. Также такой автомобиль может быть оснащён прицепом массой более 750 килограмм.

- Категория «М». Имея такое открытое направление можно осуществлять передвижение на мопеде и квадрицикле.

- Категории «Tm» и «Tb». Они предназначается гражданам, которые работают водителями на трамвае и троллейбусе соответственно. До их появления особые отметки ставили на обычных правах.

- Категория «ВЕ».

Данная отметка является дополнительной к категории «В». Необходима она для возможности передвижения с прицепом, чья масса свыше 750 килограмм.

Данная отметка является дополнительной к категории «В». Необходима она для возможности передвижения с прицепом, чья масса свыше 750 килограмм. - Категория «СЕ». Она также позволяет управлять всем автотранспортом из категории «С», но уже с прицепом массой от 750 до 3500 килограмм.

- Категория «DE». Водитель, имея такое обозначение в правах, может передвигаться на автотранспорте, в котором присутствует более 8 мест. При этом на нем может иметься также прицеп массой от 750 до 3500 килограмм.

Подкатегории: общая характеристика

У выделенных категорий могут иметься дополнительные подкатегории, которые дают различные привилегии. Большинство из них приобретаются сразу после получения основного направления.

К ним относятся:

- Подкатегория «А1». Она нужна для передвижения на мотоцикле, объём двигателя которого составляет от 50 до 125 кубических сантиметров. К данной категории транспорта относится скутер.

- Подкатегория «В1». Наличие такого обозначения в правах позволяет осуществлять движение по дорогам общего пользования на трицикле и квадрицикле. При этом масса транспортного средства не должна превышать 550 килограмм. Максимальная скорость при этом не должна превышать 50 километров в час, а объём двигателя — 50 кубических сантиметров.

- Подкатегория «С1». Она понадобится, если возникла потребность в управлении автомобилем массой от 3500 до 7500 килограмм и прицепом, вес которого не превышает 750 килограмм. При этом на автомобиле, попадающем под категорию «D», передвигаться, имея данную подкатегорию, нельзя.

- Подкатегория «C1E». Владея ей можно управлять средством передвижения, чья масса составляет от 3,5 до 7,5 тонн и прицепом весом более 750 килограмм. При этом совокупная масса не должна превышать отметку в 12 тонн.

- Подкатегория «D1». При наличии этой подкатегории можно перевозить граждан на автотранспорте, вместительность которого не превышает 16 мест. Помимо этого, к транспортному средству можно прикрепить прицеп весом не более 750 килограмм.

- Подкатегория «D1E». Благодаря такой отметке в правах можно осуществлять движение на транспортном средстве категории «D» с прицепом весом не более 750 килограмм. При этом совокупная масса не должна превышать 12 тонн.

Возраст получения водительского удостоверения

Права в нашей стране граждане выдают лишь после наступления определённого возраста. Многие полагают, что водительское удостоверение всех категорий можно получить лишь после наступления 18 лет. На самом деле управлять некоторыми видами транспортных средств можно и раньше.

Жители нашей страны могут стать обладателями прав в зависимости от наступления следующих возрастных порогов:

- с 16 лет вы можете осуществлять движение по населённому пункту на транспортных средствах, которые попадают под категории «М» и «А1»;

- с 18 лет гражданам разрешено передвигаться на машинах, которые попадают под категорию «А и В»;

- после наступления 21 года можно получить права по направлениям «D», «D1», «Tm» и «Tb».

Дополнительные отметки

Водители, совсем недавно получившие водительское удостоверение, могут заметить в документе 2 графы «Особые отметки». В них содержатся различные ограничения, касающиеся всех открытых категорий или определённых транспортных средств.

Нужно ли менять права из-за появления новых категорий?

После появления новых категорий в соответствии с законом сдавать имеющиеся права граждане не обязаны. Замена водительского удостоверения осуществляется в обязательном порядке каждые 10 лет. При этом утеря и дальнейшее восстановление прав на данный срок не влияет.

Получение определённой категории даёт вам право управлять соответствующим транспортным средством, поэтому лучше сразу в автошколе охватить несколько направлений, если они в дальнейшем, по вашему мнению, могут вам потребоваться.

Такое решение позволит вам неплохо сэкономить денежные средства, так как при получении нескольких категорий автошколы обычно делают скидки. К тому же вам не придется тратить свое время повторно при желании открыть еще одно направление.

К тому же вам не придется тратить свое время повторно при желании открыть еще одно направление.

Подписывая договор, очень внимательно изучите все пункты, касающиеся различных тонкостей, в частности оплаты.

К примеру, автошколы часто убеждают, что стоимость бензина входит в плату за обучение, а потом выясняется, что в документах прописано обратное и, ссылаясь на соответствующий пункт договора, с вам возьмут дополнительную плату.

Как расшифровывается категория прав в водительском удостоверении

Удостоверение водителя, которое в народе имеет название водительских прав или просто прав, является документом, подтверждающих допуск водителя к управлению выбранной категорией транспорта.Национальное удостоверение водителя в странах, поставивших подпись под Конвенцией дорожных отношений, признается независимо от государства, его выдавшего. Документ составляется и печатается на языке, определенном государственным органом, который занимается выдачей прав.

В водительских правах указывается знак отличия для страны, в которой водитель их получил, для России ставятся буквы RUS. Для использования транспорта в стране, не поставившей подпись под Конвенцией, водитель обучается в местной школе и получает водительские права, категории которых определены этим государством.

Категории удостоверений водителя

В зависимости от вида, массы и мощности транспорта, которым управляет автолюбитель, существует несколько разновидностей прав. Для вождения легкового или грузового авто требуется иметь совсем другие навыки, чем для управления мотоциклом. Если за рулем транспорта находится водитель с удостоверением, не соответствующим категории машины, такое вождение считается нарушением и наказывается штрафом.

Из определенных настоящими правилами пяти разновидностей четыре из них имеют подкатегории, и две специальные, для вождения электрического общественного транспорта. Для получения подкатегорий прав не нужно сдавать экзамены, они автоматически присваиваются при получении удостоверения основного водительского документа. Обратной зависимости в таких случаях не предусмотрено.

Изменения в удостоверении водителя

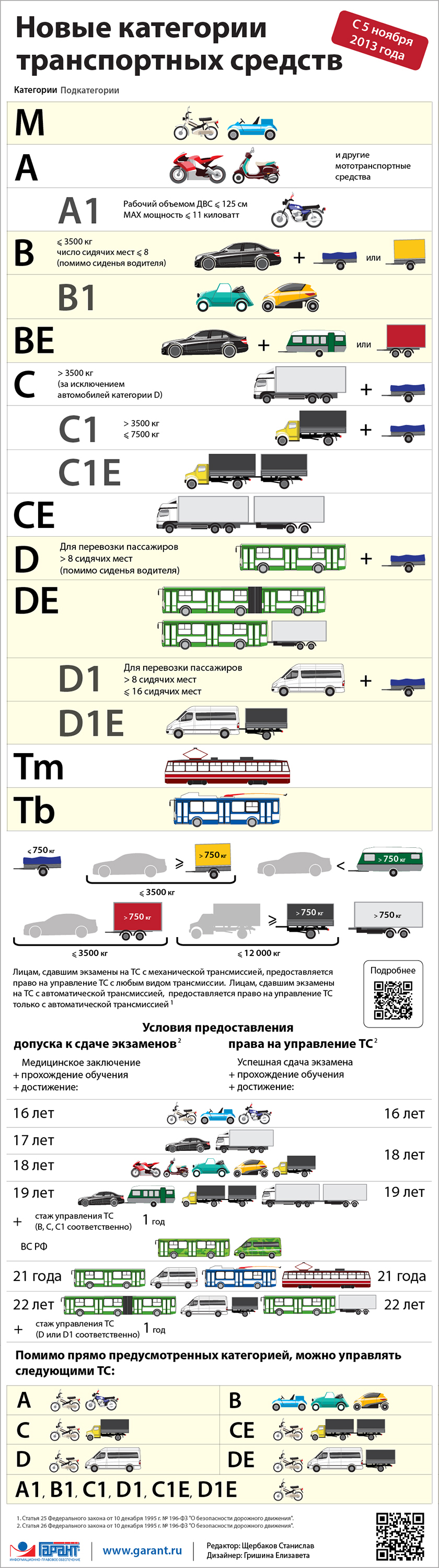

Начало апреля 2014 года послужило датой появления новых водительских удостоверений, категории в которых добавились следующим образом:

- М — легкие квадрициклы, скутеры и мопеды;

- А1 — мотоциклы, имеющие двигатель до 125 см 3;

- А — все мотоциклы;

- В1— вождение трициклов, езда на квадрициклах;

- BE – вождение легковой машины, имеющей сзади прицеп;

- D 1 – шоферам автобусов и грузовых авто для перевозки до 16 человек;

- С1 – пикапы и другие машины, поднимающие груз до 7,5 тонны;

- отметка АТ – вождение автомобиля с коробкой передач автоматического типа.

До этого времени для вождения скутера не требовались права. Поправки в соответствующих законах о безопасности движения на дорогах принимались еще в 2013 году. До нового изменения существовало пять общих разновидностей:

- А – управление мотоциклами;

- В – машины до 3,5 тонны;

- С – авто, перевозящие груз свыше 3,5 тонны;

- D – пассажирские перевозки с числом мест до восьми, помимо водителя;

- Е – транспортные составы.

Теперь их стало десять, появились еще шесть подкатегорий.

Как распределяется управление транспортом в зависимости от категорий?

Автомобилисты, имеющие удостоверение в одной группе, не пересдают экзамен на следующую подкатегорию. Автолюбители, у которых открыты категории, водят следующие средства:

- А – управление квадроциклами с системой мотоциклетного управления и мотоциклы подкатегорий В1 и А1;

- В — вождение квадроциклов с системой автомобильного управления подкатегории В1;

- С – управление транспортом подкатегории С1;

- D – вождение автобуса подкатегории D 1;

- СЕ – управление авто с прицепом подкатегории С1Е;

- DE – вождение машины с грузовым прицепом подкатегории D 1 E;

- М – категория мопедов всех видов.

По случаю введения нового образца удостоверения водителя старые права можно не менять, они будут действовать до окончательной даты. После окончания действия или при обмене документов сдавать экзамены будет не нужно.

Подробнее о водительских категориях

В России определены и установлены категории и подкатегории транспорта, для вождения которых выдаются права.

Права категории А

Категория А в удостоверении разрешает водить любые видов мотоциклов, в эту группу входят колясочные мотоциклы. Помимо этого, водитель, имеющий права такой категории, управляет мотоколясками. К группе транспорта категории А в соответствии с правилами дорожного движения относят средства передвижения на двух колесах, в том числе имеющие боковые прицепы. Удостоверение этой категории позволяет водить трехколесные и четырехколесные авто, если их вес не превышает 0,4 тонны.К транспорту подкатегории А1 относятся те мотоциклы, объем двигателя у которых не более 125 см 3, а максимальная мощность мотора не превышает 11 кВт. Те автомобилисты, у которых открыта категория А без препятствий могут водить средства подкатегории А1.

Категория В

Согласно законодательству России сдать экзамен на права категории б имеют право лица, возрастом от 17 лет, прошедшие обучение и годные с медицинской точки зрения. Но получить права категории б для вождения транспорта нельзя до исполнения восемнадцати лет. Категория b самая востребованная в среде абитуриентов автошкол.

Права позволяют водить легковые авто, джипы, небольшие микроавтобусы, мотоколяски, машины с прицепом, соответствующим требованиям:

- транспорт группы b (за исключением средств, подходящих под категорию А), общая масса которого не более 3,5 тонны, а пассажирские сидячие места не превышают 8 кресел;

- машины, имеющие прицеп, наибольший вес которого более 0,75 тонны, но не выше массы ненагруженного авто, при этом разрешается общий вес автомобиля в комплексе не больше 3,5 тонны.

Преимуществом категории b является то, что удостоверение разрешает вождение многих марок машин, микроавтобусов, автомобилей «Газель». Все владельцы прав группы В автоматически получают возможность управлять средствами подкатегории В1. В ней перечислены квадрициклы и трициклы, у которых двигатель имеет объем не более 50 см 3, а скорость передвижения не превышает 50 км в час. Это не относится к квадроциклам, вождение которых требует наличия прав машиниста трактора.

Права категории С

Удостоверение этой группы разрешает вождение тяжелыми транспортами (за исключением авто категории D):

- машины с весом более 3,5 тонны;

- автомобили с прицепом, который весит не более 0,75 тонны.

Подкатегория С1 включает марки легких грузовиков, максимальный вес которых не более 7,5 тонны. К ним можно присоединять прицепы массой не выше 0,75 тонны, но не превышающие вес ненагруженного авто, при этом масса транспорта в комплексе не более 12 тонн. Автомобилисты, у которых открыты права С, могут пользоваться ими при вождении дополнительной подкатегории С1.

Для использования в грузоперевозках автомобилей с прицепом, разрешенный наибольший вес которого больше 0,75 тонны, но меньше массы ненагруженного транспорта, при этом их суммарная масса не больше 12 тонн, используются права подкатегории С1Е. Если у водителя открыты права СЕ, то он автоматически допускается к вождению средств по категории С1Е.

Удостоверение водителя категории D

Чтобы управлять автобусом, в котором насчитывается более 8 кресел пассажиров, шоферу нужно сдать на права группы D, имеющей несколько подкатегорий в зависимости от количества мест, общей массы транспорта и имеющегося прицепа. Водители маршруток в населенных городах и поселках обязаны сдать экзамен на права подкатегории не ниже D 1, которые человек получает только по достижении возраста 21 год. К категории Д относится транспорт:

Водители маршруток в населенных городах и поселках обязаны сдать экзамен на права подкатегории не ниже D 1, которые человек получает только по достижении возраста 21 год. К категории Д относится транспорт:

- автомобили, оборудованные сиденьями для пассажирских перевозок в количестве более восьми мест, не считая рабочего места водителя;

- те же авто, имеющие прицеп, весящий не более 0,75 тонны.

Управление сочлененными автобусами и пассажирским транспортом, имеющим прицеп с более тяжелой массой, чем 0,75 тонны, осуществляется лицом, сдавшим экзамен и получившим водительские права дополнительной подкатегории DE.

Перевозка людей в пассажирском транспорте, оборудованном местами сидения в количестве от 8 до 16, не считая водительского места, осуществляется лицом, имеющим права подкатегории D 1. Эта разновидность прав разрешает применять для перевозки груза прикрепленный к автобусу прицеп весом не больше 0,75 тонны.

Для вождения пассажирского транспорта с прицепами тяжелее 0,75 тонны требуются права D 1 E. При этом прицеп предназначается только для перевозки груза, но ни в коем случае не для пассажирских перевозок. При этом общий вес автобуса вместе с прицепом не превышает 12 тонн. Шоферы с открытыми правами D допускаются к вождению транспорта с категорией D 1, а шоферы с правами DE могут водить пассажирский транспорт, принадлежащий к категории D 1 E.

Права категории Е

В современной трактовке разделения удостоверений на категории понятие водительского удостоверения Е исключено. Вместо этого, определены ранее описанные категории и подкатегории D 1 E, DE, C 1 E, CE, BE.

Удостоверение категории М

Это новая дополнительная категория, введенная в закон с ноября 2013 года, позволяющая владельцу водить мопеды и квадрициклы облегченного типа. Допускаются к управлению этими транспортными средствами все водители, у которых открыта любая из других категорий на управление машинами и им исполнилось 16 лет.

Права категории Tm и Tb

До введения последних изменений пассажирские троллейбусы и трамваи не числились в отдельных списках. Если в правах требовалось отметить полученные водителем знания в этой области, то делалась запись «особые отметки». В настоящее время права категории Tm и Tb нужны для вождения трамваев и троллейбусов, соответственно.

Оформление удостоверения водителя

В России с 2011 года вводятся в действие права, выполненные в виде электронной карты универсального образца. Закон определяет вид и состав документа:

- изготавливается из бумаги или пластика, размеры около 86х54 миллиметра, розового цвета, шрифт заполнения и места записей регламентируются законодательством;

- на лицевой стороне присутствует наименование документа на русском языке и отличительный знак страны;

- далее в порядковых номерах указывают сведения о фамилии, имени, месте и дате появления на свет, время выдачи документа, срок действия документа;

- указывается номер документа, клеится фото водителя, он ставит свою подпись;

- прописывается одна категория или несколько с указанием подкатегорий, в которых работает владелец;

- указывается дополнительная информация о водителе в кодированном виде, например, его стаж, ручное вождение, группа крови, мотоциклетное или автомобильное управление, ношение очков и другие сведения.

Как сделать замену прав старого образца?

Для России действие водительского удостоверения рассчитано на срок до 10 лет, после этого они не являются действительными. Для восстановления или замены экзамен повторно не сдается.Для начала процедуры замены следует в отделении ГИБДД обратиться с заявлением, приложить к нему паспорт, права старого образца, справку о медицинском обследовании и сделать ее ксерокопию. Документы передаются сотруднику, проверяющему их правильность. Услуги оплачиваются после выдачи квитанции, получение прав происходит за один день. Иногда требуется для оформления больший срок, но это происходит, если документы, принесенные водителем, являются подозрительными и требуют дополнительного времени на проверку.

Иногда требуется для оформления больший срок, но это происходит, если документы, принесенные водителем, являются подозрительными и требуют дополнительного времени на проверку.

типов шифрования: 5 алгоритмов шифрования и как выбрать правильный

Мы разделим два основных типа шифрования — симметричное и асимметричное, прежде чем перейти к списку из 5 наиболее часто используемых алгоритмов шифрования, чтобы упростить их, как никогда раньше.

Шифрование, которое часто обвиняют в сокрытии террористической деятельности со стороны политических структур, является одной из тех тем кибербезопасности, которые всегда находятся в заголовках газет. Любой, кто хорошо разбирается в различных типах шифрования, может почувствовать несправедливость по отношению к этой замечательной технологии, которая лежит в основе безопасности и конфиденциальности в Интернете.Шифрование — это метод преобразования данных в не поддающийся расшифровке формат, так что только авторизованные стороны могут получить доступ к информации.

Криптографические ключи в сочетании с алгоритмами шифрования — это то, что делает возможным процесс шифрования. И, в зависимости от способа применения этих ключей, в основном используются два типа методов шифрования: «симметричное шифрование» и «асимметричное шифрование». Оба эти метода используют разные математические алгоритмы (т.е., те алгоритмы шифрования, которые мы упомянули несколько минут назад) для шифрования данных. Этот список распространенных алгоритмов шифрования включает RSA, ECC, 3DES, AES и т. Д.

В этой статье мы узнаем о симметричном и асимметричном шифровании и их основных алгоритмах шифрования, которые используются для шифрования данных.

Давайте разберемся.

Тип шифрования №1: Симметричное шифрование

Симметричный метод шифрования, как следует из названия, использует один криптографический ключ для шифрования и дешифрования данных. Использование одного ключа для обеих операций делает этот процесс простым и поэтому называется «симметричным». Вот визуальная разбивка того, как работает симметричное шифрование:

Использование одного ключа для обеих операций делает этот процесс простым и поэтому называется «симметричным». Вот визуальная разбивка того, как работает симметричное шифрование:

Давайте разберемся в процессе симметричного шифрования на простом примере:

В Нью-Йорке живут два очень близких друга по имени Боб и Алиса. По какой-то причине Алисе нужно переехать из города. Они могут общаться друг с другом только по почте. Но есть одна проблема: Боб и Алиса боятся, что кто-то сможет прочитать их письма.

Чтобы защитить свои письма от чужих глаз, они решают написать свое сообщение таким образом, чтобы каждая буква сообщения заменялась буквой на семь позиций ниже по алфавиту. Таким образом, вместо «Apple» они писали «hwwsl» (A -> H, P -> W, L -> S, E -> L). Чтобы вернуть данные в исходную форму, им нужно было заменить букву на семь позиций вверх по алфавиту.

Конечно, это может показаться вам слишком простым — и это так.Это потому, что эту технику использовал много веков назад римский император и военный генерал Юлий Цезарь. Этот метод, известный как «шифр Цезаря», основан на технике подстановки алфавита.

Современные методы шифрования не так просты. Широко используемые алгоритмы шифрования настолько сложны, что даже объединенная вычислительная мощность многих суперкомпьютеров не может их взломать. Вот почему мы можем расслабиться и без проблем отправить информацию о нашей кредитной карте.

Что делает симметричное шифрование отличной техникой

Самая выдающаяся особенность симметричного шифрования — простота его процесса.Эта простота этого типа шифрования заключается в использовании одного ключа как для шифрования, так и для дешифрования. В результате алгоритмов симметричного шифрования:

- значительно быстрее, чем их аналоги с асимметричным шифрованием (которые мы вскоре обсудим),

- требуют меньше вычислительной мощности, а

- не снижают скорость интернета.

Это означает, что когда нужно зашифровать большой кусок данных, симметричное шифрование оказывается отличным вариантом.

3 распространенных типа алгоритмов симметричного шифрования

Как мы видели в случае с шифром Цезаря, за каждым методом шифрования данных стоит особая логика. Методы шифрования, которые используются сегодня, основаны на очень сложных математических функциях, которые делают практически невозможным их взлом.

Вы можете осознавать или не осознавать, что существуют сотни алгоритмов с симметричным ключом! Некоторые из наиболее распространенных методов шифрования включают AES, RC4, DES, 3DES, RC5, RC6 и т. Д.Из этих алгоритмов наиболее известны алгоритмы DES и AES. Хотя мы не можем охватить все типы алгоритмов шифрования, давайте рассмотрим три наиболее распространенных.

1. Алгоритм симметричного шифрования DES

Представленный в 1976 году, DES (стандарт шифрования данных) является одним из старейших методов симметричного шифрования. Он был разработан IBM для защиты конфиденциальных несекретных данных электронного правительства и был официально принят в 1977 году для использования федеральными агентствами.DES использует 56-битный ключ шифрования и основан на структуре Фейстеля, разработанной криптографом по имени Хорст Фейстел. Алгоритм шифрования DES был среди тех, что были включены в версии 1.0 и 1.1 TLS (безопасность транспортного уровня).

DES преобразует 64-битные блоки данных открытого текста в зашифрованный текст, разделяя блок на два отдельных 32-битных блока и применяя процесс шифрования к каждому независимо. Это включает в себя 16 раундов различных процессов, таких как расширение, перестановка, подстановка или операция XOR с ключом раунда, которые данные будут проходить в зашифрованном виде. В конечном итоге на выходе создаются 64-битные блоки зашифрованного текста.

В конечном итоге на выходе создаются 64-битные блоки зашифрованного текста.

Сегодня DES больше не используется, так как его взломали многие исследователи безопасности. В 2005 году DES был официально признан устаревшим и был заменен алгоритмом шифрования AES, о котором мы сейчас поговорим. Самым большим недостатком DES была его малая длина ключа шифрования, что облегчало взлом. TLS 1.2, наиболее широко используемый на сегодняшний день протокол TLS, не использует метод шифрования DES.

2.Алгоритм симметричного шифрования 3DES

3DES (также известный как TDEA, что означает алгоритм тройного шифрования данных), как следует из названия, представляет собой обновленную версию выпущенного алгоритма DES. 3DES был разработан для преодоления недостатков алгоритма DES и начал применяться с конца 1990-х годов. Для этого он трижды применяет алгоритм DES к каждому блоку данных. В результате этот процесс сделал 3DES намного труднее взломать, чем его предшественник DES. Он также стал широко используемым алгоритмом шифрования в платежных системах, стандартах и технологиях в финансовой отрасли.Он также стал частью криптографических протоколов, таких как TLS, SSH, IPsec и OpenVPN.

Все алгоритмы шифрования в конечном итоге подчиняются силе времени, и 3DES не стал исключением. Уязвимость Sweet32, обнаруженная исследователями Картикеян Бхаргаван и Гаэтан Леурент, закрыла дыры в безопасности, существующие в алгоритме 3DES. Это открытие заставило индустрию безопасности рассмотреть вопрос об отказе от алгоритма, и Национальный институт стандартов и технологий (NIST) объявил об отказе в проекте руководства, опубликованном в 2019 году.

Согласно этому проекту, использование 3DES должно быть прекращено во всех новых приложениях после 2023 года. Также стоит отметить, что TLS 1.3, последний стандарт для протоколов SSL / TLS, также прекратил использование 3DES.

3. Алгоритм симметричного шифрования AES

AES, что означает «усовершенствованная система шифрования», является одним из наиболее часто используемых типов алгоритмов шифрования и был разработан как альтернатива алгоритму DES. Также известный как Rijndael, AES стал стандартом шифрования после утверждения NIST в 2001 году.В отличие от DES, AES — это семейство блочных шифров, состоящее из шифров с разной длиной ключа и размером блока.

Также известный как Rijndael, AES стал стандартом шифрования после утверждения NIST в 2001 году.В отличие от DES, AES — это семейство блочных шифров, состоящее из шифров с разной длиной ключа и размером блока.

AES работает над методами подстановки и перестановки. Сначала данные в виде открытого текста преобразуются в блоки, а затем применяется шифрование с использованием ключа шифрования. Процесс шифрования состоит из различных подпроцессов, таких как суббайты, сдвиг строк, смешивание столбцов и добавление ключей раунда. В зависимости от размера ключа выполняется 10, 12 или 14 таких раундов. Стоит отметить, что последний раунд не включает подпроцесс смешивания столбцов среди всех других подпроцессов, выполняемых для шифрования данных.

Преимущество использования алгоритма шифрования AES

Все это сводится к тому, чтобы сказать, что AES безопасен, быстр и гибок. AES — намного более быстрый алгоритм по сравнению с DES. Множество вариантов длины ключа — это самое большое преимущество, которое у вас есть, поскольку чем длиннее ключи, тем сложнее их взломать.

Сегодня AES является наиболее широко используемым алгоритмом шифрования — он используется во многих приложениях, в том числе:

- Безопасность беспроводной сети,

- Безопасность процессора и шифрование файлов,

- Протокол SSL / TLS (безопасность веб-сайтов),

- Безопасность Wi-Fi,

- Шифрование мобильных приложений,

- VPN (виртуальная частная сеть) и т. Д.

Многие правительственные учреждения, в том числе Агентство национальной безопасности (АНБ), полагаются на алгоритм шифрования AES для защиты своей конфиденциальной информации.

Тип шифрования # 2: асимметричное шифрование

Асимметричное шифрование, в отличие от метода симметричного шифрования, включает несколько ключей для шифрования и дешифрования данных. Асимметричное шифрование включает в себя два разных ключа шифрования, которые математически связаны друг с другом. Один из этих ключей известен как «открытый ключ», а другой — как «закрытый ключ».»Поэтому метод асимметричного шифрования также известен как« криптография с открытым ключом ».

Один из этих ключей известен как «открытый ключ», а другой — как «закрытый ключ».»Поэтому метод асимметричного шифрования также известен как« криптография с открытым ключом ».

Как мы видели в приведенном выше примере, симметричное шифрование отлично работает, когда Алиса и Боб хотят обмениваться информацией. Но что, если Боб хочет безопасно общаться с сотнями людей? Было бы практично, если бы он использовал разные математические ключи для каждого человека? Не совсем, потому что это было бы много ключей для жонглирования.

Чтобы решить эту проблему, Боб использует шифрование с открытым ключом, что означает, что он дает открытый ключ всем, кто отправляет ему информацию, и оставляет закрытый ключ себе.Он поручает им зашифровать информацию с помощью открытого ключа, чтобы данные можно было расшифровать только с помощью личного ключа, который у него есть. Это исключает риск компрометации ключа, поскольку данные можно расшифровать только с помощью закрытого ключа, которым владеет Боб.

Что делает асимметричное шифрование отличной техникой

Первое (и наиболее очевидное) преимущество этого типа шифрования — безопасность, которую он обеспечивает. В этом методе открытый ключ, который является общедоступным, используется для шифрования данных, а расшифровка данных выполняется с помощью закрытого ключа, который необходимо надежно хранить.Это гарантирует, что данные остаются защищенными от атак типа «злоумышленник посередине» (MiTM). Для веб-серверов / серверов электронной почты, которые ежеминутно подключаются к сотням тысяч клиентов, асимметричное шифрование является не чем иным, как благом, поскольку им нужно управлять и защищать только один ключ. Другой ключевой момент заключается в том, что криптография с открытым ключом позволяет создавать зашифрованное соединение без необходимости сначала встречаться в автономном режиме для обмена ключами.

Второй важной особенностью асимметричного шифрования является аутентификация. Как мы видели, данные, зашифрованные открытым ключом, можно расшифровать только с помощью связанного с ними закрытого ключа. Таким образом, он гарантирует, что данные будут видны и расшифрованы только той сущностью, которая должна их получить. Проще говоря, это подтверждает, что вы разговариваете с человеком или организацией, которой вы себя считаете.

Как мы видели, данные, зашифрованные открытым ключом, можно расшифровать только с помощью связанного с ними закрытого ключа. Таким образом, он гарантирует, что данные будут видны и расшифрованы только той сущностью, которая должна их получить. Проще говоря, это подтверждает, что вы разговариваете с человеком или организацией, которой вы себя считаете.

Два основных типа алгоритмов асимметричного шифрования

1. Алгоритм асимметричного шифрования RSA

Изобретенный Роном Ривестом, Ади Шамиром и Леонардом Адлеманом (отсюда «RSA») в 1977 году, RSA на сегодняшний день является наиболее широко используемым алгоритмом асимметричного шифрования.Его сила заключается в методе «простой факторизации», на который он полагается. По сути, этот метод включает в себя два огромных случайных простых числа, и эти числа умножаются, чтобы получить еще одно гигантское число. Загадка состоит в том, чтобы определить исходные простые числа из этого гигантского умноженного числа.

Оказывается, эта головоломка практически невозможна — если использовать ключ правильной длины, генерируемый с достаточной энтропией, — для современных суперкомпьютеров, не говоря уже о людях. В 2010 году группа исследователей провела исследование, и им потребовалось более 1500 лет вычислительного времени (распределенного по сотням компьютеров), чтобы взломать ключ RSA-768 бит, что намного ниже стандартного 2048-битного ключа RSA, который используется. Cегодня.

Преимущество использования алгоритма шифрования RSA

Большим преимуществом RSA является его масштабируемость. Он поставляется с ключами различной длины, такими как 768-бит, 1024-бит, 2048-бит, 4096 бит и т. Д. Поэтому, даже если меньшая длина ключа успешно подобрана, вы можете использовать шифрование с большей длиной ключа. потому что сложность подбора ключа увеличивается с увеличением длины ключа.

RSA основан на простом математическом подходе, поэтому его реализация в инфраструктуре открытых ключей (PKI) становится простой. Эта адаптируемость с PKI и его безопасность сделали RSA наиболее широко используемым алгоритмом асимметричного шифрования, используемым сегодня. RSA широко используется во многих приложениях, включая сертификаты SSL / TLS, криптовалюту и шифрование электронной почты.

Эта адаптируемость с PKI и его безопасность сделали RSA наиболее широко используемым алгоритмом асимметричного шифрования, используемым сегодня. RSA широко используется во многих приложениях, включая сертификаты SSL / TLS, криптовалюту и шифрование электронной почты.

2. Алгоритм асимметричного шифрования ECC

В 1985 году два математика по имени Нил Коблитц и Виктор С. Миллер предложили использовать эллиптические кривые в криптографии. Спустя почти два десятилетия их идея воплотилась в реальность, когда в 2004-05 годах вошел в употребление алгоритм ECC (Elliptic Curve Cryptography).

В процессе шифрования ECC эллиптическая кривая представляет набор точек, которые удовлетворяют математическому уравнению (y 2 = x 3 + ax + b).

Как и RSA, ECC также работает по принципу необратимости. Проще говоря, легко вычислить его в одном направлении, но мучительно сложно повернуть его вспять и прийти к исходной точке. В ECC число, обозначающее точку на кривой, умножается на другое число и дает еще одну точку на кривой.Теперь, чтобы разгадать эту загадку, вы должны определить новую точку на кривой. Математика ECC построена таким образом, что практически невозможно найти новую точку, даже если вы знаете исходную точку.

Преимущество использования алгоритма шифрования ECC

По сравнению с RSA, ECC предлагает большую безопасность (против текущих методов взлома), поскольку он довольно сложен. Он обеспечивает такой же уровень защиты, что и RSA, но использует гораздо более короткие ключи. В результате ECC, применяемый с ключами большей длины, потребует значительно больше времени для взлома с использованием атак грубой силы.

Еще одно преимущество более коротких ключей в ECC — более высокая производительность. Более короткие ключи требуют меньшей сетевой нагрузки и вычислительной мощности, и это отлично подходит для устройств с ограниченными возможностями хранения и обработки. Когда ECC используется в сертификатах SSL / TLS, он значительно сокращает время, необходимое для выполнения квитирования SSL / TLS, и помогает вам быстрее загружать веб-сайт. Алгоритм шифрования ECC используется для приложений шифрования, для применения цифровых подписей, в псевдослучайных генераторах и т. Д.

Когда ECC используется в сертификатах SSL / TLS, он значительно сокращает время, необходимое для выполнения квитирования SSL / TLS, и помогает вам быстрее загружать веб-сайт. Алгоритм шифрования ECC используется для приложений шифрования, для применения цифровых подписей, в псевдослучайных генераторах и т. Д.

Однако проблема с использованием ECC заключается в том, что во многих серверных программах и панелях управления еще не добавлена поддержка сертификатов ECC SSL / TLS. Мы надеемся, что это изменится в будущем, но это означает, что RSA продолжит оставаться более широко используемым алгоритмом асимметричного шифрования.

Гибридное шифрование: симметричное + асимметричное шифрование

Во-первых, позвольте мне пояснить, что гибридное шифрование не является «методом», как симметричное и асимметричное шифрование.Он извлекает лучшее из обоих этих методов и создает синергию для создания надежных систем шифрования.

Какими бы преимуществами ни были симметричное и асимметричное шифрование, у них обоих есть свои недостатки. Симметричный метод шифрования отлично подходит для быстрого шифрования больших данных. Тем не менее, он не обеспечивает проверку личности, что является неотъемлемой частью безопасности в Интернете. С другой стороны, асимметричное шифрование — благодаря паре открытого / закрытого ключей — обеспечивает доступ к данным предполагаемому получателю.Однако эта проверка сильно замедляет процесс шифрования при масштабной реализации.

Во многих приложениях, таких как безопасность веб-сайтов, требовалось высокоскоростное шифрование данных, а также требовалась проверка личности, чтобы гарантировать, что пользователи общаются с предполагаемым объектом. Так родилась идея гибридного шифрования.

Метод гибридного шифрования используется в таких приложениях, как сертификаты SSL / TLS. Шифрование SSL / TLS применяется во время серии обменов данными между серверами и клиентами (веб-браузерами) в процессе, который известен как «рукопожатие TLS». «В этом процессе идентичность обеих сторон проверяется с использованием закрытого и открытого ключей. После того, как обе стороны подтвердили свою личность, шифрование данных происходит посредством симметричного шифрования с использованием эфемерного (сеансового) ключа. Это гарантирует быструю передачу тонны данных, которые мы отправляем и получаем в Интернете каждую минуту.

«В этом процессе идентичность обеих сторон проверяется с использованием закрытого и открытого ключей. После того, как обе стороны подтвердили свою личность, шифрование данных происходит посредством симметричного шифрования с использованием эфемерного (сеансового) ключа. Это гарантирует быструю передачу тонны данных, которые мы отправляем и получаем в Интернете каждую минуту.

Типы методов шифрования: что мы хэшировали

Если вам интересно, какой тип шифрования лучше другого, то явного победителя не будет, поскольку и симметричное, и асимметричное шифрование раскрывают свои преимущества, и мы не можем выбрать только одно за счет другого. .

С точки зрения безопасности, асимметричное шифрование, несомненно, лучше, поскольку оно обеспечивает аутентификацию и предотвращение отказа от авторства. Однако производительность также является аспектом, который мы не можем позволить себе игнорировать, и поэтому всегда будет необходимо симметричное шифрование.

Вот краткое изложение того, что мы выяснили в отношении типов шифрования:

| Симметричное шифрование | Асимметричное шифрование |

| Для шифрования и дешифрования данных используется один ключ. | Пара ключей используется для шифрования и дешифрования. Эти ключи известны как открытый ключ и закрытый ключ. |

| Поскольку используется только один ключ, это более простой метод шифрования. | Благодаря паре ключей это более сложный процесс. |

| Симметричное шифрование в основном используется для шифрования. | Асимметричное шифрование обеспечивает шифрование, аутентификацию и защиту от авторства. |

| Он обеспечивает более высокую производительность и требует меньшей вычислительной мощности по сравнению с асимметричным шифрованием. | Это медленнее, чем симметричное шифрование, и требует большей вычислительной мощности из-за своей сложности. |

| Для шифрования данных используются ключи меньшей длины (например, 128–256 бит). | Обычно асимметричные методы шифрования включают более длинные ключи (например, 1024–4096 бит). |

| Идеально подходит для приложений, в которых необходимо зашифровать большой объем данных. | Идеально подходит для приложений, в которых используется небольшой объем данных, обеспечивая аутентификацию. |

| Стандартные алгоритмы симметричного шифрования включают RC4, AES, DES, 3DES и QUAD. | Стандартные алгоритмы асимметричного шифрования включают RSA, Diffie-Hellman, ECC, El Gamal и DSA. |

3 Роль шифрования в защите конфиденциальности и гражданских свобод | Расшифровка дебатов о шифровании: основа для лиц, принимающих решения

безудержная власть по сбору данных, раскрывающих личные аспекты личности, уязвима для злоупотреблений.” 5

После резкого роста доступности Интернета и возможностей электронных коммуникаций во всем мире осуществление свободы слова и убеждений, включая право на получение информации, все больше и больше зависит от возможности доступа в Интернет и электронного общения. 6 Поскольку электронные коммуникации и доступ в Интернет являются объектом электронного наблюдения, право на неприкосновенность частной жизни в отношении политических, религиозных и других сообщений, мнений и деятельности стало еще более важным.

В частности, по мере увеличения возможностей наблюдения возрастали и угрозы осуществлению этих основных прав. Репрессивные режимы ввели прямую цензуру в Интернете и пытались предотвратить использование электронных сообщений политическими оппонентами, а могущественные страны нападали на политических деятелей в других странах.

Эти разработки привели к мнению, что шифрование, которое защищает конфиденциальность сообщений и конфиденциальной информации, стало неотъемлемой частью права на свободу слова и убеждений. 7 Некоторые также утверждают, что регулирование шифрования равносильно ограничению способа, которым граждане выражают свое собственное выражение. На практике шифрование стало играть все более важную роль в работе журналистов, защитников прав человека, юристов, общественных активистов и частных сообществ веры и убеждений. 8

7 Некоторые также утверждают, что регулирование шифрования равносильно ограничению способа, которым граждане выражают свое собственное выражение. На практике шифрование стало играть все более важную роль в работе журналистов, защитников прав человека, юристов, общественных активистов и частных сообществ веры и убеждений. 8

Даже в демократических странах, признающих верховенство закона, возможность

___________________

5 132 С.Кт. 945, 956 (2012).

6 Как пояснил Специальный докладчик Организации Объединенных Наций по вопросам поощрения и защиты права на свободу мнений и их свободное выражение,

Интернет имеет огромное значение для свободы мнений и их выражения, поскольку он усиливает голос и умножает информацию, доступную каждому, кто имеет к нему доступ. За короткое время он стал центральным глобальным общественным форумом. Таким образом, открытый и безопасный Интернет должен считаться одним из основных предварительных условий для осуществления свободы выражения мнения сегодня.См. Дэвид Кэй, 2015 г., Отчет Специального докладчика по вопросам поощрения и защиты права на свободу мнений и их свободное выражение: A / HRC / 29/32 , Отчет Совету по правам человека, 22 мая, стр. 5.

7 «Шифрование и анонимность предоставляют отдельным лицам и группам зону конфиденциальности в Интернете, чтобы они могли придерживаться своего мнения и осуществлять свободу выражения без произвольного и незаконного вмешательства или нападений». Д. Кэй, 2015 г., Отчет Специального докладчика по вопросам поощрения и защиты права на свободу мнений и их свободное выражение: A / HRC / 29/32 , Отчет Совету по правам человека, 22 мая, с.7.