как защитить исполняемый файл .NET от de4dot или подобных инструментов?

Я пробовал обфускацию со следующими обфускаторами, но ни один из них не был успешным против инструмента de40 [https://bitbucket.org/0xd4d/de4dot/]

Это действительно больно видеть, как это просто … просто перетащите запутанный .net exe на de4dot.exe, и вы получите исходный код..

Обфускаторы пробовали есть:

Agile.NET (он же CliSecure) Babel.NET CodeFort CodeVeil CodeWall CryptoObfuscator DeepSea обфускатор Программа Dotfuscator .NET реактор Eazfuscator.NET Goliath.NET ILProtector MaxtoCode МПРЕСС Рыться Skater.NET SmartAssembly Spices.Net Xenocode

Все они бесполезны.. это действительно расстраивает..

Можете ли вы дать какое-то лучшее решение для защиты от этого инструмента?

deobfuscationПоделиться Источник Shivraj 29 января 2013 в 10:10

5 ответов

- Как скомпилировать исходный файл .

Используя C#.NET,, я написал панель инструментов, которая теперь хранится в файле toolbar.cs. Я хочу загрузить этот файл на свой сервер FTP с другим файлом php, скажем: compiler.php я хочу иметь возможность скомпилировать файл toolbar.cs, когда получу доступ к нему. http:/ / www.mysite.com /…

- Защитить приложение .Net от Деобфускаторов?

Я знаю, что мы можем защитить .Net приложений от декомпиляции с помощью обфускаторов. Но я где-то читал, что есть некоторые Деобфускаторы (например, de4dot), которые могут деобфускировать .Net запутанных приложений. Они могут нейтрализовать эффект некоторых обфускаторов, таких как Eazfuscator.NET…

12

de4dot будет совместим с большинством обфускаторов/защитников очень скоро, а если нет, то что-то еще будет.

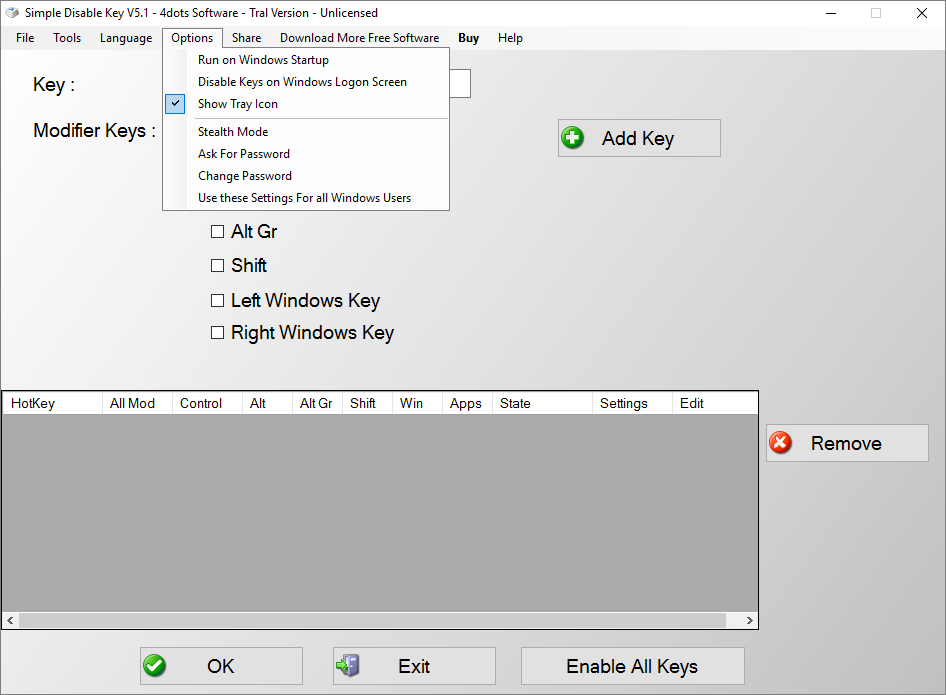

Что бы я сделал, так это скачал Confuser из codeplex и использовал в нем вкладку advanced feature.

То, что я делаю, что ALWAYS работает и не может быть обращено вспять, — это я:

Путают все, кроме ‘reduce meta’ в ‘Advanced’ в confuser. Затем я сжимаю assembly с помощью упаковщика RPX. Я тогда, Перепутайте сжатый assembly с ‘Resource encryption’ в Confuser.

Это делает assembly почти полностью необратимым (всегда есть те люди, которые являются хорошими крекерами). Я бы также предложил добавить шифрование md5/sha-1 к вашим строкам IN исходного кода.

Со всеми этими методами защиты я бы официально сказал, что ваш .net assembly очень строго защищен.

Поделиться Phenomite 01 марта 2013 в 12:12

2

Я столкнулся с той же проблемой и не мог решить ее до сих пор. Я слежу за выпусками некоторых обфускаторов. Я проверил, что выпущена последняя версия ILProtector, поэтому попробовал защитить .NET исполняемый файл и могу сказать, что ILProtector определенно работает против de4dot.

Поделиться Ivan Developer 01 февраля 2013 в 15:22

2

Как и сегодня, похоже, что последняя версия De4dot тоже может деофускать ILProtector.

Agile.net защита кода от Secureteam.net говорит, что побеждает de4dot среди других деобфускаторов,но я еще не пробовал. Я отредактирую свой ответ, как только проверю его.

Поделиться DkAngelito 22 октября 2014 в 22:23

- Как я могу защитить свои сборки .NET от декомпиляции?

Одна из первых вещей, которую я узнал, когда начал с C#, была самой важной. Вы можете декомпилировать любой .NET assembly с помощью рефлектора или других инструментов. Многие разработчики не знают об этом факте, и большинство из них шокированы, когда я показываю им свой исходный код.

Защита от…

Защита от… - Создать обычный файл EXE в настоящее время с помощью современных инструментов?

Как я могу создать собственный, неуправляемый исполняемый файл Windows с использованием современных инструментов разработки и языков (например, C#,, избегая C/C++)?), исполняемый файл не должен иметь зависимости от фреймворка .NET.

1

Лучше попробуйте упаковать свой собственный упаковщик. Все коммерческие упаковщики могут быть декомпилированы тем или иным распаковщиком.

Удачи.

Поделиться bsjb 03 мая 2013 в 08:23

0

Сегодня я проверил обфускатор 4-5. Основная цель обфускатора должна заключаться не в том, чтобы скрыть ваш лицензионный код, а в том, чтобы защитить ваше программное обеспечение / алгоритм от легкого написания программистом, просто увидев код. Потому что если любое программное обеспечение, такое как Windows, SQL Server, Adobe и т. д., Может быть легко взломано, то нет никаких шансов, что вы сможете скрыть свой лицензионный код. В моем случае я разработал несколько программ в C#, которые могут быть легко реплицированы, если кто-то имеет доступ к их коду внутри событий нажатия кнопки. Итак, я протестировал несколько обфускаторов, которые реализуют «Code Flow Obfuscation», что делает его действительно трудным для понимания потока выполнения / алгоритма кода. На самом деле, когда я делал «Code Flow Obfuscation» в своем программном обеспечении, я не мог понять сам свой код, не говоря уже о том, что могли понять другие.

Потому что если любое программное обеспечение, такое как Windows, SQL Server, Adobe и т. д., Может быть легко взломано, то нет никаких шансов, что вы сможете скрыть свой лицензионный код. В моем случае я разработал несколько программ в C#, которые могут быть легко реплицированы, если кто-то имеет доступ к их коду внутри событий нажатия кнопки. Итак, я протестировал несколько обфускаторов, которые реализуют «Code Flow Obfuscation», что делает его действительно трудным для понимания потока выполнения / алгоритма кода. На самом деле, когда я делал «Code Flow Obfuscation» в своем программном обеспечении, я не мог понять сам свой код, не говоря уже о том, что могли понять другие.

Просто представьте, что вы потратили несколько недель на разработку алгоритма, который может выполнить определенную задачу, например: вы можете получить авиабилеты со всех веб-сайтов и показать в программном обеспечении. Если кто-то видит его код, он может просто создать такое же программное обеспечение за один день.

Я попробовал: Dotfuscator, Eziriz .NET Reactor и Crypto Obfuscator и rustemsoft Skater .NET Obfuscator. (И еще несколько других)

Ниже были приведены мои результаты:

- Все строки / переменная / функция шифрования все обфускаторы легко де-обфускации с помощью de4dot-де-обфускатор. Таким образом, нет смысла шифровать строки / переменные / функции.

- Я использовал максимальный уровень «Code Flow Obfuscation» для всех 3. Я не мог использовать rustemsoft Skater .NET, потому что его программное обеспечение сильно зависало, а пользовательский интерфейс сбивал меня с толку. А в бесплатной / ознакомительной версии не было включено «Code Flow Obfuscation» для оценки. Итак, Dotfuscator сделал лучший srabling кода. И тогда реактор .NET и Криптообфускатор были одного уровня, но их обфускация значительно уступала Дотфускатору.

- Вы можете попытаться виртуализировать программное обеспечение с помощью программного обеспечения виртуализации, которое должно предотвратить прямую де-обфускацию с помощью de4dot, но опять же exe можно легко распаковать с помощью любого хорошего распаковщика, а затем извлеченный Assembly можно be de-обфускировать с помощью de4dot.

Итак, наконец то, что я сделал, было:

Запутывание потока управления с помощью программы Dotfuscator, потом опять «control flow» запутывание запутывание exe через реактор .NET или обфускатор крипто. После этого, если я де-запутываю exe, код не может быть понят ни одним программистом среднего уровня.

Поделиться Computer User 23 июня 2019 в 16:38

Похожие вопросы:

Скомпилировать FFMpeg как .

net исполняемый файл

net исполняемый файлКто-нибудь пытался скомпилировать FFMpeg как исполняемый файл CIL? Я имею в виду: Я нашел обертки для FFMpeg, чтобы интегрировать FFMpeg в программу .net, но ее можно было бы скомпилировать как…

Я должен разослать подписчикам еженедельник email. Содержимое этого email поступает из базы данных. Я понимаю, что должен настроить запланированную задачу на сервере (я должен попросить об этом, так…

Преобразование приложения .NET WinForms в двоичный исполняемый файл

У меня очень низкая спецификация компьютера под управлением XP Embedded (512Mb RAM, 512Mb HDD). IE 8 не вписывается в него с .NET, поэтому мне было интересно, можно ли скомпилировать проект WinForm…

Как скомпилировать исходный файл .NET в исполняемый файл с помощью PHP?

Используя C#.NET,, я написал панель инструментов, которая теперь хранится в файле toolbar.cs. Я хочу загрузить этот файл на свой сервер FTP с другим файлом php, скажем: compiler. php я хочу иметь…

php я хочу иметь…

Защитить приложение .Net от Деобфускаторов?

Я знаю, что мы можем защитить .Net приложений от декомпиляции с помощью обфускаторов. Но я где-то читал, что есть некоторые Деобфускаторы (например, de4dot), которые могут деобфускировать .Net…

Как я могу защитить свои сборки .NET от декомпиляции?

Одна из первых вещей, которую я узнал, когда начал с C#, была самой важной. Вы можете декомпилировать любой .NET assembly с помощью рефлектора или других инструментов. Многие разработчики не знают…

Создать обычный файл EXE в настоящее время с помощью современных инструментов?

Как я могу создать собственный, неуправляемый исполняемый файл Windows с использованием современных инструментов разработки и языков (например, C#,, избегая C/C++)?), исполняемый файл не должен…

Встроить двоичный файл .net в собственный исполняемый файл

Есть ли способ встроить мой .net исполняемый файл (C#/VB. Net) в двоичный файл ntive, такой как файл C/C++, который загрузит .net assembly при запуске? Например, построить родную стену вокруг .net…

Net) в двоичный файл ntive, такой как файл C/C++, который загрузит .net assembly при запуске? Например, построить родную стену вокруг .net…

Как защитить исходный файл asp.net или c# от просмотра или редактирования клиентом с помощью инструментов компилятора?

есть ли какой-либо способ защитить исходный код asp.net или c# от просмотра клиентом, когда он пытается использовать его повторно с помощью инструментов компилятора? у меня есть чек на .net…

Как защитить исполняемый файл от изменений информации о версии?

У меня есть исполняемый файл, который я хотел бы защитить от изменений в информации о версии файла. Сначала я думал, что подпись exe с помощью сертификата справится с этим, однако, когда вы…

деобфускатор для .Net — CodeRoad

Знаете ли вы какой-нибудь хороший деобфускатор для .Net?

.net obfuscationПоделиться Источник whoi 28 июля 2010 в 20:24

2 ответа

- Автономный отладчик .

NET CLR для .NET 4.0?

NET CLR для .NET 4.0?У меня есть приложение COM, которое фактически является надстройкой для PowerPoint. В предыдущих версиях он использовал .NET 2.0 и позже .NET 3.5 (которые оба имеют одну и ту же версию CLR). Я использовал WinDbg и CDB для отладки моих .NET приложений, исключительно для исключений. Это прекрасно…

- Nant для .NET 4.5

Мы используем Nant для автоматизации наших сборок. Мы модернизируем наши проекты до .NET 4.5. Похоже, что Nant 0.92, который является последней сборкой, поддерживает только .NET 4.0. Есть в любом случае, чтобы получить Nant для работы с .NET 4.5? Я заглянул на сайт Nant и не смог найти никаких…

24

Самый мощный деобфускатор .NET, который я знаю, — это de4dot-деобфускатор для .NET . Он имеет открытый исходный код, активно развивается и утверждает, что поддерживает следующие обфускаторы:

- Babel.

NET

NET - CliSecure

- CodeVeil

- Шифрования Обфускатор

- DeepSea

- Программа Dotfuscator

- .NET реактор

- Eazfuscator.NET

- Goliath.NET

- MaxtoCode

- Skater.NET

- SmartAssembly

- Spices.NET

- Xenocode

Я сам протестировал его с помощью нескольких обфускаторов, и de4dot без проблем деобфускировал сборки.

Поделиться Smi 21 мая 2012 в 14:03

2

Как ответил СМИ, de4dot — самый мощный.

У него есть плагин для Telerik JustDecompiler (бесплатный декомпилятор .NET), и это очень удобный плагин.

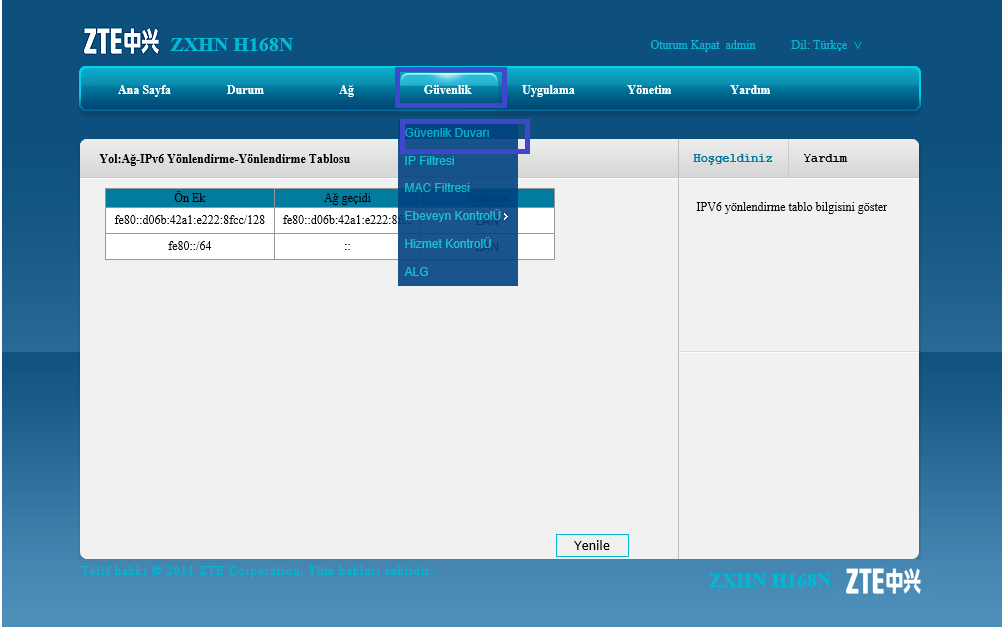

Когда вы его устанавливаете

- Перейти к плагинам

- Затем Менеджер Плагинов

- В доступных плагинах вы увидите De4Dot Deobfuscator

- Тогда Скачивайте

Поделиться Zhivko Kabaivanov 18 ноября 2014 в 17:00

Похожие вопросы:

Как бы это было деобфускировано [условный оператор с побитовым исключением или]

Что эквивалентно этому без ixor ~ if(~(i3 + -1) < -1) { . .. } . будет ли это так? if((i3 + 1) > 0) { … } или (сомневаюсь в этом?) if((i3 + 0) > 0) { … } или (сомневаюсь в этом?) if(i3…

.. } . будет ли это так? if((i3 + 1) > 0) { … } или (сомневаюсь в этом?) if((i3 + 0) > 0) { … } или (сомневаюсь в этом?) if(i3…

Динамическое Выполнение Байт-Кода

Итак, я пытаюсь написать универсальный строковый деобфускатор (похожий на то, что .NET имеет с простым Assembly Explorer) Что я хочу сделать, так это захватить инструкции метода через BCEL и…

.NET Dispatcher, для ядра .NET?

Существует ли что-то вроде Dispatcher для ядра .NET? Мне нужно создать поток в ядре .NET и иметь возможность отправлять действия, которые будут вызваны в потоке. Кроме того, я хотел бы иметь…

Автономный отладчик .NET CLR для .NET 4.0?

У меня есть приложение COM, которое фактически является надстройкой для PowerPoint. В предыдущих версиях он использовал .NET 2.0 и позже .NET 3.5 (которые оба имеют одну и ту же версию CLR). Я…

Nant для .NET 4.5

Мы используем Nant для автоматизации наших сборок. Мы модернизируем наши проекты до .NET 4.5. Похоже, что Nant 0.92, который является последней сборкой, поддерживает только .NET 4.0. Есть в любом…

Мы модернизируем наши проекты до .NET 4.5. Похоже, что Nant 0.92, который является последней сборкой, поддерживает только .NET 4.0. Есть в любом…

Требуется .NET 4.0 для приложения .NET 4.5

Это вопрос из двух частей. Мне нужно, чтобы обе части были адресованы для полного ответа. Часть I У меня есть настольное приложение .NET 4.5, и мне интересно, смогу ли я развернуть его в Windows XP,…

Является ли .NET CLI только для ядра .NET?

Я могу использовать .NET CLI если я хочу создать ядро ASP.NET 1.0 приложение, которое использует платформу .NET? Является ли .NET CLI только для новой библиотеки ядра .NET или и для ядра, и для .NET…

Обновление с Eazfuscator free… до confuserex?

Я использую VS 2008 и последнюю бесплатную версию Eazfuscator и хочу перейти на VS 2013. Последняя бесплатная версия Eazfuscator не работает с VS 2013, и я взял также бесплатный…

Деобфускация Бибайта

Я недавний выпускник, пытающийся перестроить свой путь в студию видеоигр. Я являюсь Альфа-тестером для игры и работаю над полным пониманием их кода из .DLLs, которые были построены таким образом…

Я являюсь Альфа-тестером для игры и работаю над полным пониманием их кода из .DLLs, которые были построены таким образом…

Можно ли Деобфускировать строки Smart Assembly 7+?

Я планирую использовать Smart Assembly 7+ для запутывания моей библиотеки .NET C#. Но когда я просматривал некоторые форумы, я наткнулся на то, что есть даже программы для деобфускации DLLs,…

Как защитить исполняемый файл .NET от de4dot или аналогичных инструментов?

Я проверил 4-5 обфускатор сегодня. Основное назначение обфускатора должно заключаться не в том, чтобы скрыть свой лицензионный код, а в том, чтобы защитить программное обеспечение / алгоритм от простого написания программистом, просто увидев код. Потому что если любое программное обеспечение, такое как Windows, SQL Server, Adobe и т. Д., Может быть легко взломано, то нет никаких шансов, что вы сможете скрыть свой лицензионный код. В моем случае я разработал несколько программ на C #, которые можно легко тиражировать, если у кого-то есть доступ к его коду внутри событий нажатия кнопки. Итак, я протестировал несколько обфускаторов, которые реализуют «обфускацию кодового потока», которая действительно затрудняет понимание потока выполнения / алгоритма кода. Фактически, когда я выполнял «Обфускацию кодового потока» на своем программном обеспечении, я не мог понять сам мой код, не говоря уже о том, что могли понять другие.

Итак, я протестировал несколько обфускаторов, которые реализуют «обфускацию кодового потока», которая действительно затрудняет понимание потока выполнения / алгоритма кода. Фактически, когда я выполнял «Обфускацию кодового потока» на своем программном обеспечении, я не мог понять сам мой код, не говоря уже о том, что могли понять другие.

Просто представьте, что вы потратили несколько недель на разработку алгоритма, который может выполнять определенную задачу, такую как: вы можете получить авиабилеты со всех сайтов и показать в программном обеспечении. Если кто-то может увидеть его код, он / она может просто создать одно и то же программное обеспечение за день. Таким образом, лучше перемешивать алгоритм таким образом, чтобы его стало очень трудно понять.

Я попробовал: Dotfuscator, Eziriz .NET Reactor и Crypto Obfuscator и rustemsoft Skater .NET Obfuscator. (И несколько других)

Ниже были мои результаты:

- Все шифровки строк / переменных / функций всеми обфускаторами были легко де-обфусцированы де-обфускатором de4dot.

Таким образом, нет смысла шифровать строки / переменные / функции.

Таким образом, нет смысла шифровать строки / переменные / функции. - Я использовал максимальный уровень «обфускации кода» для всех 3. Я не мог использовать rustemsoft Skater .NET, потому что его программное обеспечение зависало и пользовательский интерфейс вводил меня в заблуждение. И в бесплатной / ознакомительной версии не было включено «Обфускация кода» для оценки. Итак, Dotfuscator сделал лучшую разработку кода. И тогда .NET Reactor и Crypto Obfuscator были на одном уровне, но их запутывание было намного хуже, чем у Dotfuscator.

- Вы можете попытаться виртуализировать программное обеспечение, используя программное обеспечение для виртуализации, которое должно предотвратить прямую де-обфускацию с помощью de4dot, но опять же exe может быть легко распакован с помощью любого хорошего распаковщика, а затем извлеченная сборка может быть де-обфускацирована с помощью de4dot. Программное обеспечение для виртуализации используется, чтобы упаковать основные exe, dll и другие ресурсы в один большой exe, так что вам не нужно создавать установочный файл и т.

Д. И запускать exe непосредственно на любом компьютере. Таким образом, в этом случае вы можете зашифровать сборку .NET в одном зашифрованном exe-файле. Но, как я уже сказал, его можно легко распаковать. На YouTube есть много видео на эту тему. Это не делает «запутывание потока управления», которое было моей главной целью.

Д. И запускать exe непосредственно на любом компьютере. Таким образом, в этом случае вы можете зашифровать сборку .NET в одном зашифрованном exe-файле. Но, как я уже сказал, его можно легко распаковать. На YouTube есть много видео на эту тему. Это не делает «запутывание потока управления», которое было моей главной целью.

Итак, наконец то, что я сделал:

Запутывайте поток управления с помощью Dotfuscator, затем снова «поток управления» запутывайте запутанный exe с помощью .NET Reactor или Crypto Obfuscator. После этого, если я де-запутать exe, код не может быть понят любым программистом промежуточного уровня.

Автор: Computer User Размещён: 23.06.2019 04:38Ransomware Recap: Notable New Ransomware and the Aftershocks of Major Outbreaks — Новости о безопасности

This week the conversation is still about the two ransomware responsible for the widespread chaos that affected organizations across the globe—WannaCry and Petya. WannaCry was detected in early May, but there were recent outbreaks in countries across Asia and in Australia. Meanwhile, the repercussions of Petya are still being felt. Experts are dissecting the details and trying to find the motivation behind this attack, as well as who is still vulnerable.

WannaCry was detected in early May, but there were recent outbreaks in countries across Asia and in Australia. Meanwhile, the repercussions of Petya are still being felt. Experts are dissecting the details and trying to find the motivation behind this attack, as well as who is still vulnerable.

Other notable ransomware of the week

The downloader hashes for Karo ransomware (detected by Trend Micro as RANSOM_KARO.A) were actually included in a Github repository for Petya-related IOCs, but Karo is a unique threat on its own. It is a MSIL-compiled (which needs a .NET framework in order to work) and obfuscated file that typically arrives in a macro-enabled document that uses a Powershell downloader code. This isn’t the first ransomware to use this technique, and we’ve previously discussed why more and more attackers are abusing Powershell.

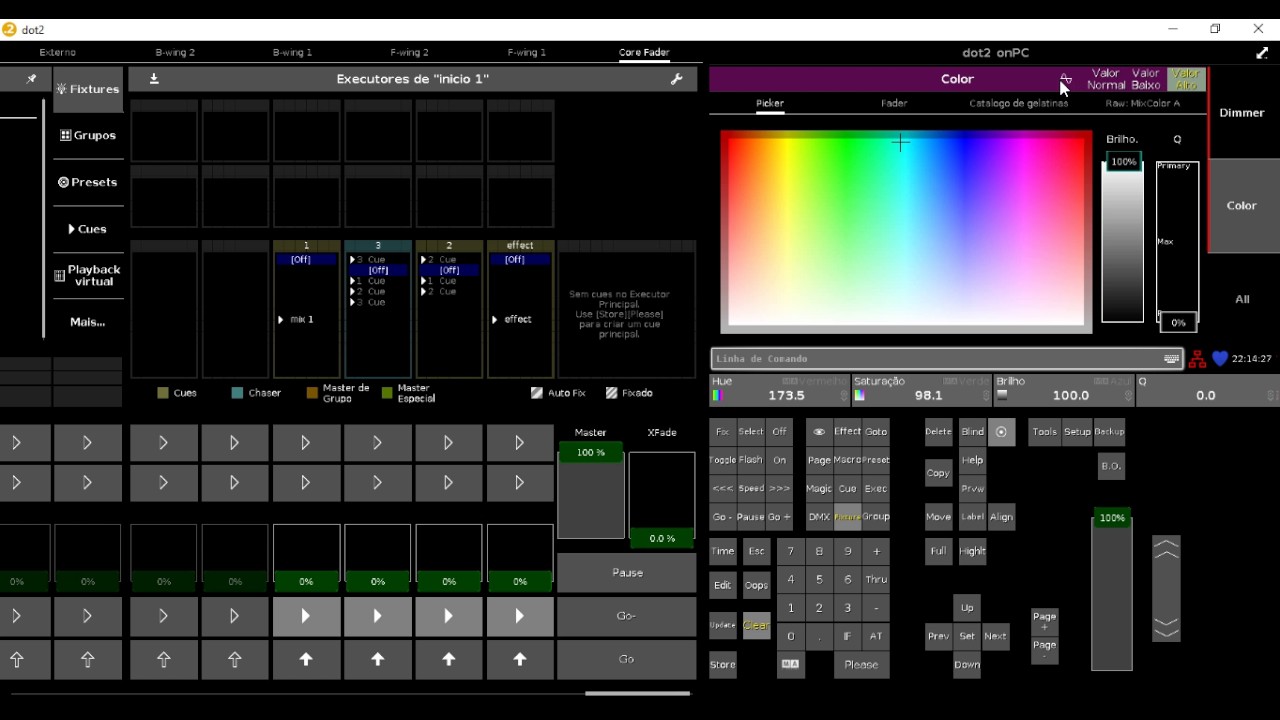

Using the de4dot tool, which is an open source .NET deobfuscator and unpacker, we also found that it has anti-sandbox features:

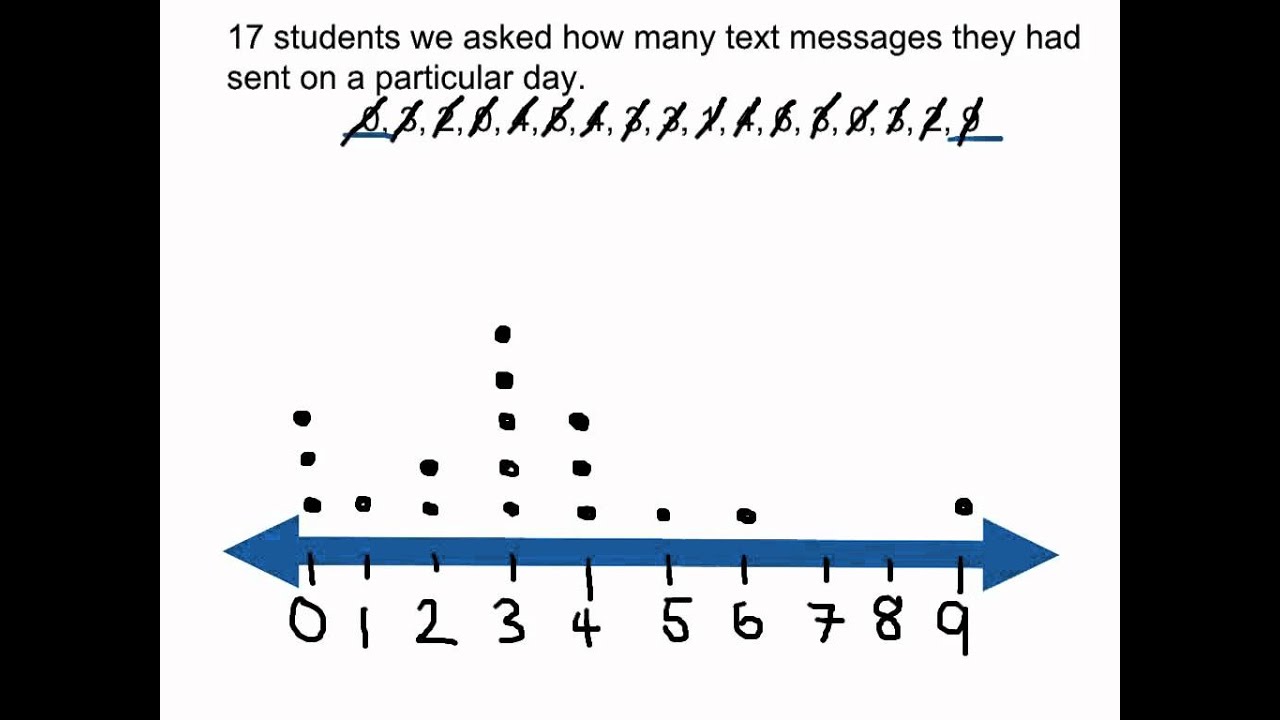

Figure 1. Snippet of code from Karo

Snippet of code from Karo

There are a few other notable ransomware to come out over the past week. Recently the infamous crypto-ransomware SamSam (detected as RANSOM_SAMAS) has been more active. Reports show that it now demands a substantial ransom from its victims, as much as 12 BTC—roughly US$31,600—to decrypt multiple devices.

ViACrypt (detected by Trend Micro as RANSOM_ VIACRYPT) is a newer, potentially harmful ransomware that uses RSA-1024 algorithm to encrypt files and has a Latvian ransom note. Meanwhile, a Hidden Tear variant (detected by Trend Micro as RANSOM_HIDDENTEARBATTLEFIELD) is masquerading as an installer for the first-person shooter game Battlefield to trick gamers into installing it.

Figure 2. ViACrypt ransom note

The ransomware Gank (detected by Trend Micro as RANSOM_GANK), which appends the extension .ganklocked onto files it encrypts, is also notable. There is also the recently discovered ABCScreenlocker (detected by Trend Micro as RANSOM_ABCSCREENLOCKER), which simply locks the user out of his device.

Figure 3. ABCScreenlocker image

At the heels of these outbreaks, Microsoft released its contribution to protecting users from ransomware. Their recent Windows 10 Insider Preview Build introduces a new controlled folder access feature that “monitors the changes that apps make to files in certain protected folders. If an app attempts to make a change to these files, and the app is blacklisted by the feature, you’ll get a notification about the attempt.” Users can add certain folders that they want to protect, and also allow specific apps through the feature.

Enterprises and all users should use best practices and be proactive in protecting systems against ransomware.

Ransomware Solutions

Enterprises can benefit from a multi-layered, step-by-step approach in order to best mitigate the risks brought by these threats. Email and web gateway solutions such as Trend Micro™ Deep Discovery™ Email Inspector and InterScan™ Web Security prevents ransomware from ever reaching end users. At the endpoint level, Trend Micro Smart Protection Suites deliver several capabilities like high-fidelity machine learning, behavior monitoring and application control, and vulnerability shielding that minimizes the impact of this threat. Trend Micro Deep Discovery Inspector detects and blocks ransomware on networks, while Trend Micro Deep Security™ stops ransomware from reaching enterprise servers—whether physical, virtual, or in the cloud.

At the endpoint level, Trend Micro Smart Protection Suites deliver several capabilities like high-fidelity machine learning, behavior monitoring and application control, and vulnerability shielding that minimizes the impact of this threat. Trend Micro Deep Discovery Inspector detects and blocks ransomware on networks, while Trend Micro Deep Security™ stops ransomware from reaching enterprise servers—whether physical, virtual, or in the cloud.

For small businesses, Trend Micro Worry-Free Services Advanced offers cloud-based email gateway security through Hosted Email Security. Its endpoint protection also delivers several capabilities such as behavior monitoring and real-time web reputation in order detect and block ransomware.

For home users, Trend Micro Security 10 provides strong protection against ransomware by blocking malicious websites, emails, and files associated with this threat.

Users can likewise take advantage of our free tools such as the Trend Micro Lock Screen Ransomware Tool, which is designed to detect and remove screen-locker ransomware; as well as Trend Micro Crypto-Ransomware File Decryptor Tool, which can decrypt certain variants of crypto-ransomware without paying the ransom or the use of the decryption key.

HIDE

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Опубликовано в Cybercrime & Digital Threatsde4dot / de4dot: деобфускатор и распаковщик .NET.

de4dot — деобфускатор и распаковщик .NET с открытым исходным кодом (GPLv3), написанный на C #. Он будет изо всех сил стараться восстановить упакованную и запутанную сборку почти до исходной сборки. Большая часть обфускации может быть полностью восстановлена (например, строковое шифрование), но переименование символа невозможно восстановить, поскольку исходные имена (обычно) не являются частью запутанной сборки.

Он использует dnlib для чтения и записи сборок, поэтому убедитесь, что вы его получили, иначе он не будет компилироваться.

Получить двоичные файлы с сервера сборки.

Нет поддержки. Не пишите мне, если вы не можете его использовать или если он не может деобфускировать файл, запутанный с помощью обновленного обфускатора.

Вместо этого попробуйте обновить de4dot самостоятельно. Это намного проще, чем вы думаете. Если вы не можете, поищите в Интернете, и вы найдете несколько форумов, где вы можете задать свой вопрос.

Вот псевдослучайный список действий, которые он будет делать в зависимости от того, какой обфускатор использовался для обфускации сборки:

- Встроенные методы.Некоторые обфускаторы перемещают небольшие части метода в другой статический метод и вызывают его.

- Расшифровать строки статически или динамически

- Расшифровать другие константы. Некоторые обфускаторы могут также шифровать другие константы, такие как все целые числа, все числа с двойной точностью и т. Д.

- Расшифровать методы статически или динамически

- Удалить методы прокси.

Многие обфускаторы заменяют все инструкции вызова вызовом делегата. Этот делегат, в свою очередь, вызывает реальный метод.

Многие обфускаторы заменяют все инструкции вызова вызовом делегата. Этот делегат, в свою очередь, вызывает реальный метод. - Переименовать символы.Несмотря на то, что большинство символов невозможно восстановить, он переименует их в удобочитаемые строки. Однако иногда некоторые оригинальные имена можно восстановить.

- Девиртуализация виртуализированного кода

- Расшифровать ресурсы. Многие обфускаторы имеют возможность шифровать ресурсы .NET.

- Расшифровать встроенные файлы. Многие обфускаторы имеют возможность встраивать и, возможно, шифровать / сжимать другие сборки.

- Удалить код обнаружения тампера

- Удалить код анти-отладки

- Деобфускация потока управления.Многие обфускаторы модифицируют IL-код, так что он выглядит как спагетти-код, что очень затрудняет понимание кода.

- Восстановить поля класса. Некоторые обфускаторы могут перемещать поля из одного класса в другой, созданный обфускатором.

- Преобразование PE exe в .

NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор .NET не может прочитать файл.

NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор .NET не может прочитать файл. - Удаляет большинство / все ненужные классы, добавленные обфускатором.

- Исправляет некоторые ошибки peverify. Многие из обфускаторов содержат ошибки и по ошибке создают непроверяемый код.

- Восстановить типы параметров и полей метода

- Agile.NET (он же CliSecure)

- Babel.NET

- CodeFort

- CodeVeil

- CodeWall

- Криптообфускатор

- Обфускатор DeepSea

- Дотфускатор

- .NET Reactor

- Eazfuscator.NET

- Goliath.NET

- ИлПротектор

- MaxtoCode

- МПРЕСС

- Перерыть

- Конькобежец.NET

- SmartAssembly

- Специи.Нетто

- Xenocode

Некоторые из вышеупомянутых обфускаторов используются редко (например, Goliath.NET), поэтому они прошли гораздо меньше тестирования. Помогите мне, сообщая об обнаруженных вами ошибках или проблемах.

Помогите мне, сообщая об обнаруженных вами ошибках или проблемах.

Иногда запутанная сборка и все ее зависимости загружаются в память для выполнения. Используйте безопасную среду песочницы, если вы подозреваете, что сборка или сборки являются вредоносными.

Даже если текущая версия de4dot не загружает определенную сборку в память для выполнения, будущая версия может.

пользователей N00b

Перетащите файл (ы) на de4dot.exe и подождите несколько секунд.

Деобфускировать более одного файла за раз

Если было запутано несколько сборок, очень вероятно, что вам придется деобфускировать их все одновременно, если вы не отключите переименование символов. Причина в том, что если сборка A имеет ссылку на класс C в сборке B, и вы переименовываете символы только в сборке B, тогда класс C можно переименовать, например, в. Class0, но ссылка в сборке A по-прежнему ссылается на класс с именем C в сборке B.Если вы деобфускируете обе сборки одновременно, все ссылки также будут обновлены.

Найти все запутанные файлы и деобфускировать их

Следующая командная строка деобфускирует все сборки, которые были запутаны поддерживаемым обфускатором, и сохранит сборки в c: \ output

de4dot -r c: \ input -ru -ro c: \ output

-r означает рекурсивный поиск. -ru означает, что неизвестные файлы следует игнорировать. -ro означает, что выходные файлы следует поместить в следующий каталог. Обычно вы сначала копируете c: \ input в c: \ output , а затем запускаете команду. Таким образом, все файлы будут находиться в c: \ output , даже не сборки и необработанные сборки. Когда de4dot закончит, вы просто дважды щелкните основную сборку в c: \ output , и, надеюсь, она должна запуститься.

Обфускатор обнаружения

Используйте опцию -d для обнаружения обфускатора без деобфускации какой-либо сборки.

Найти все сборки .NET и обнаружить обфускатор. Если это неподдерживаемый обфускатор или он не запутан, он напечатает «Неизвестный обфускатор».

de4dot -d -r c: \ input

То же, что и выше, за исключением того, что будет показано, какие файлы были запутаны поддерживаемым обфускатором.

de4dot -d -r c: \ input -ru

Обфускатор обнаружения

de4dot -d file1.dll file2.dll file3.dll

Сохранение токенов метаданных

Иногда, в редких случаях, вам может понадобиться сохранить токены метаданных.Используйте --preserve-tokens или --preserve-table . Также рассмотрите возможность использования --keep-types , поскольку он не удалит какие-либо типы и методы, добавленные обфускатором. Еще одна полезная опция — --dont-create-params . Если используется, средство переименования не будет создавать строки Param для параметров метода, у которых нет строки Param. Таким образом, таблица ParamPtr не будет добавлена в ваши сборки. В Peverify есть ошибка, но она не поддерживается (вы увидите множество «ошибок»).

Таким образом, таблица ParamPtr не будет добавлена в ваши сборки. В Peverify есть ошибка, но она не поддерживается (вы увидите множество «ошибок»).

Кучи #Strings, #US и #Blob также можно сохранить, используя --preserve-strings , --preserve-us и --preserve-blob соответственно.Из этих трех --preserve-us является наиболее полезным, поскольку ldstr инструкция и модуль. ResolveString () напрямую ссылается на кучу #US.

--preserve-sig-data следует использовать, если обфускатор добавляет дополнительные данные в конце подписей, которые он использует для своих собственных целей, например. в качестве ключей дешифрования. Confuser — это один из обфускаторов, который это делает.

--preserve-tokens сохраняет все важные токены, но также включает --preserve-us , --preserve-blob и --preserve-sig-data .

Если он обнаружен как неизвестный (неподдерживаемый) обфускатор (или если вы принудительно используете его с помощью команды -p un ), все токены сохраняются, включая кучу #US и любые дополнительные данные в конце подписей. Кроме того, не удаляются никакие типы, поля или методы обфускатора.

Кроме того, не удаляются никакие типы, поля или методы обфускатора.

Сохранить все важные токены, #US, #Blob, дополнительные данные сигнатуры.

de4dot --preserve-tokens file1.dll

Сохранять все важные токены, #US, #Blob, дополнительные данные сигнатуры и не удалять типы / поля, добавленные обфускатором

de4dot --keep-types --preserve-tokens file1.dll

Сохраните все важные токены, #US, #Blob, дополнительные данные сигнатуры и не создавайте лишних строк Param, чтобы предотвратить создание таблицы ParamPtr.

de4dot --dont-create-params --preserve-tokens file1.dll

Сохраните все важные жетоны, кроме жетонов Парам.

de4dot --preserve-table all, -pd file1.dll

Динамическое дешифрование строк

Хотя de4dot поддерживает множество обфускаторов, некоторые из них все еще не поддерживаются.Чтобы расшифровать строки, вам сначала нужно выяснить, какой метод или методы расшифровывают строки. Чтобы получить токен метода этих дешифраторов строк, вы можете использовать ILDASM с включенной опцией «показать токены метаданных». Токен метода — это 32-битное число, которое начинается с 06, например. 06012345.

Чтобы получить токен метода этих дешифраторов строк, вы можете использовать ILDASM с включенной опцией «показать токены метаданных». Токен метода — это 32-битное число, которое начинается с 06, например. 06012345.

Эта команда загрузит сборку file1.dll в память путем вызова Assembly.Load () . Когда он обнаруживает вызовы двух дешифраторов строк (06012345 и 060ABCDE), он вызывает их, создавая динамический метод, и сохраняет результат (расшифрованную строку).Вызов дешифратора строк будет удален, и расшифрованная строка будет на своем месте.

de4dot file1.dll - делегат strtyp --strtok 06012345 --strtok 060ABCDE

Поскольку сборка загружается и выполняется, убедитесь, что вы запускаете ее в песочнице, если подозреваете, что файл является вредоносным.

Принудительное обнаружение определенного обфускатора

de4dot не идеален. Если ему не удается обнаружить обфускатор, вы можете использовать параметр -p , чтобы заставить его предположить, что он был им запутан.

Force SmartAssembly

de4dot file1.dll -p sa

Принудительно неподдерживаемый обфускатор

de4dot file1.dll -p un

Для других типов обфускаторов см. Экран справки.

Отключение переименования символа

Переименование символов не так просто, как переименование A в B, когда задействовано отражение. de4dot в настоящее время не поддерживает переименование XAML, поэтому, если вы подозреваете, что он использует WPF (или если это приложение Silverlight), вам следует отключить переименование, если сборка не запускается.

de4dot --dont-rename file1.dll file2.dll

--keep-names также можно использовать, чтобы указать de4dot не переименовывать определенные символы, например. «не переименовывать поля».

Переименуйте все, что нужно переименовать, кроме свойств, событий и методов.

de4dot --keep-names pem file1. [a-zA-Z] \ w * $" file1.dll

[a-zA-Z] \ w * $" file1.dll

Прочие опции

Запустите de4dot без аргументов, и он покажет все параметры.

De4dot — канал загрузки — PROG3.COM

De4dot — канал загрузки — PROG3.COM3.1.41592.3045 de4dot (20151130) Два

- Загрузка: speedboy74 Время загрузки: 2015-12-02 Скачивание 2 раза

- 3.1.41592.3045 de4dot (20151130)

- De4dot

Де4дот-мод-реактор 4.9One

- Загрузка: yinghuanufang Время загрузки: 2015-11-22 загрузка 7 раз

- De4dot последняя версия 4.9 de4dot-mod-Reaction 4.9

- De4dot Четыре целых девять десятых

De4dot мощный инструмент сглаживания Net последняя версия 2

- Загрузка: uitony время загрузки: 2015-06-07 Скачивание 42 раза

- Формат команды: de4dot [имя файла] -o [имя выходного файла]

- De4dot

Последняя версия De4dot-3.

1.41592.Net shell инструмент деобфускации 2

1.41592.Net shell инструмент деобфускации 2- Загрузка: liema2000 время загрузки: 2015-01-13 Скачивание 45 раз

- Последняя версия De4dot-3.1.41592. Средства защиты от обфускации Net Shelling. Это обстрел инструментов с открытым исходным кодом, потому что его способность exuviate относительно высока, называется артефактом, он поддерживает DotFuscator, MaxToCode shelling. Функция этого программного обеспечения очень мощная, для поддержки решения встроенных файлов или ресурсов, для поддержки удаления анти-отладочного кода и т. Д.. The …

- De4dot .Сеть Артобстрел Инструмент сглаживания

V3.1.41592.3405 de4dotZero

- Загрузка: a09000 Время загрузки: 2014-07-26 Скачивание 118 раз

- De4dot — это открытый исходный код (GPLv3). Сетевой деобфускатор и распаковщик на C #.

он будет изо всех сил стараться восстановить упакованную и запутанную сборку почти до исходной сборки.Большая часть обфускации может быть полностью восстановлена (например, строковое шифрование), но переименование символа невозможно восстановить sin …

он будет изо всех сил стараться восстановить упакованную и запутанную сборку почти до исходной сборки.Большая часть обфускации может быть полностью восстановлена (например, строковое шифрование), но переименование символа невозможно восстановить sin … - De4dot Последняя версия Анти-путаница C # .Сеть

.Net shelling anti aliasing artifact De4dot-3.1.41592 последняя версия One

- Загрузка: wxlong8888168 Время загрузки: 2014-06-19 Загрузки 134 раза

- Сетевой артобстрел сглаживание артефакта De4dot-3.1.41592 последняя версия. De4Dot — это инструмент для обфускации / обфускации с открытым исходным кодом, этот инструмент можно рассматривать как инструменты уровня артефактов. Поскольку его способность к экзувиату действительно очень велика, его можно использовать для успешного запуска программы DotFuscator, обработанной MaxToCode, как и для других упаковщиков / инструментов защиты от обфускации, таких как .

..

.. - .Сеть Артобстрел Анти-путаница De4dot

.Артефакт сглаживания сетевых обстрелов De4dot-3.1.4159One

- Загрузка: hwb_net время загрузки: 2014-05-26 загрузка 13 раз

- Net shelling anti aliasing artifact De4dot-3.1.41592 последняя версия. De4Dot — это инструмент для обфускации / обфускации с открытым исходным кодом, этот инструмент можно рассматривать как инструменты уровня артефактов. Поскольку его способность экзувиата действительно очень велика, его можно использовать для успешного запуска программы DotFuscator, обработанной MaxToCode, как и для других упаковщиков / средств защиты от обфускации, таких как…

- .Сеть Артобстрел Артефакт сглаживания De4dot

3.1.4 de4dotOne

- Загрузка: luckyqhc время загрузки: 2014-05-02 Скачивание 59 раз

- .

Net программный артефакт сглаживания, мощное использование простого

Net программный артефакт сглаживания, мощное использование простого - .сеть Анти-путаница De4dot Последняя версия de4dot

.Net shelling anti aliasing artifact De4dot-3.1.41592 последняя версияThree

- Загрузить: loveaixing время загрузки: 2014-04-21 скачать 176 раз

- Net shelling anti aliasing artifact De4dot-3.1.41592 последняя версия. De4Dot — это инструмент для обфускации / обфускации с открытым исходным кодом, этот инструмент можно рассматривать как инструменты уровня артефактов.Поскольку его способность к экзувиату действительно очень велика, его можно использовать для успешного запуска программы DotFuscator, обработанной MaxToCode, как и для других упаковщиков / инструментов защиты от обфускации, таких как …

- .Сеть Артобстрел Анти-путаница De4dot

Исходный код De4dot2.

1.3 и техническая документация Три

1.3 и техническая документация Три- Загрузить: итржитрж Время загрузки: 2013-09-07 Скачано 6 раз

- Исходный проект знаменитого фильма.Чистая программная оболочка de4dot2.1.3, чтобы понять анти-путаницу и шелушение, посмотрите исходный код, официальный сайт прерывистой и git здесь предоставляет удобный для всех скачать. Был протестирован.

- Анти компиляция De4dot Исходный код

C # оболочка четыре сокровища

- Загружен: liaook время загрузки: 2013-07-08 скачано 119 раз

- НЕТТО.Рефлектор Pro dile_v0_2_6_x86 de4dot Шип на рынке всех зашифрованных DLL

- C # обстрел DLL-оболочка De4dot

De4dot-2.0.3 (антикомпилятор .Net) Zero

- Загрузка: qq49256763 Время загрузки: 2013-02-04 Загрузки 1168 раз

- De4Dot оболочки открытого исходного кода / анти-инструменты запутывания, чтобы встретить инструмент Бога Я хотел бы поблагодарить форумных друзей Ван, он в моей девственной пасте новичка «[оригинал] новичок.

Программа Net »упомянула этот инструмент, и этот инструмент я предлагаю для того, чтобы инструменты уровня артефактов. Поскольку его способность к обстрелу очень хороша, я успешно его использую …

Программа Net »упомянула этот инструмент, и этот инструмент я предлагаю для того, чтобы инструменты уровня артефактов. Поскольку его способность к обстрелу очень хороша, я успешно его использую … - De4dot

De4dot-1.9.1One

- Выгрузка: ybhzf время загрузки: 2012-12-19 скачано 51 раз

- De4dot-1.9.1, инструмент с открытым исходным кодом для сетевого сглаживания.

- Сеть Анти-путаница De4dot

Галерея NuGet | de4dot.блоки 3.2.0

Установочный пакет de4dot.blocks-Версия 3.2.0

dotnet add package de4dot.blocks --version 3.2.0

Для проектов, поддерживающих PackageReference, скопируйте этот узел XML в файл проекта, чтобы ссылаться на пакет.

пакет добавить de4dot.blocks - версия 3.2.0Команда NuGet не предоставляет поддержку для этого клиента. Пожалуйста, свяжитесь с сопровождающими для получения поддержки.

#r "nuget: de4dot.blocks, 3.2.0"

Директива #r может использоваться в F # Interactive, сценариях C # и.NET Interactive. Скопируйте это в интерактивный инструмент или исходный код скрипта, чтобы ссылаться на пакет.

// Установите de4dot.blocks как надстройку для тортов #addin nuget:? package = de4dot.blocks & version = 3.2.0 // Устанавливаем de4dot.blocks как Cake Tool #tool nuget:? package = de4dot.blocks & version = 3.2.0Команда NuGet не предоставляет поддержку для этого клиента.Пожалуйста, свяжитесь с сопровождающими для получения поддержки.

.NET Reactor | Жизнь в шестнадцатеричном формате

Просматривая свой RSS-ридер, я наткнулся на статью от 9 октября 2017 года под названием OilRig Group наращивает атаки с помощью новых документов доставки и нового трояна-инжектора.

Мое внимание привлекла часть статьи:

Метод «Run» вызывает функции, у которых есть конечный автомат, который диктует предпринимаемые действия.

На высоком уровне эти конечные автоматы пытаются создать процесс и внедрить созданную полезную нагрузку во вновь созданный процесс.Использование конечных автоматов усложняет анализ, потому что это заставляет поток выполнения прыгать непоследовательным образом.

…

Значения состояния резко меняются, что требует от аналитика также обхода кода, чтобы определить его функциональность. Это интересный метод антианализа, который акторы OilRig не использовали в других своих инструментах.

.NET? Государственные машины? Сложной техники, которую мы раньше не видели? Покажи мне, покажи мне, покажи мне! bigsmile

Найти DLL было относительно легко, а найти метод, который они описывали, было намного сложнее.В конце концов, мне пришлось искать константу «19», упомянутую в статье .. Итак, вот метод, во всей его красоте:

Если вы кричите «Чувак, этот код запутан!», Вы правы. Это запутано.

Если вы кричите «Это .NET Reactor!», Вы потратили слишком много времени на реверсирование приложений . NET.

NET.

Но ты прав. .NET Reactor легко распознать по нескольким первым инструкциям, шаблону переименования метода и многому другому.

Вы слышали о de4dot?

Попробуем запустить de4dot на этой dll:

F: \> F: \ de4dot-appveyor \ de4dot.exe d.dll —dont-rename de4dot v3.1.41592.3405 Авторские права (C) 2011-2015 [email protected] Последняя версия и исходный код: https://github.com/0xd4d/de4dot Обнаружен .NET Reactor (F: \ d.dll) Очистка F: \ d.dll ОШИБКА: ОШИБКА: ОШИБКА: ОШИБКА: Хмммм … что-то не сработало. Попробуйте последнюю версию. Для выхода нажмите любую клавишу …

F: \> F: \ de4dot-appveyor \ de4dot.exe d.dll —dont-rename de4dot v3.1.41592.3405 Авторские права (C) 2011-2015 [email protected] Последняя версия и исходный код: https://github.com/0xd4d/de4dot Обнаружен .NET Reactor (F: \ d.dll) Очистка F: \ d.dll ОШИБКА: ОШИБКА: ОШИБКА: ОШИБКА: Хмммм . Для выхода нажмите любую клавишу … |

Так что, судя по всему, последние версии de4dot глючат.Воспользуемся более старой версией:

F: \> F: \ de4dot-3.0.2 \ de4dot.exe d.dll —dont-rename de4dot v3.0.2.3405 Авторские права (C) 2011-2013 [email protected] Последняя версия и исходный код: https://bitbucket.org/0xd4d/de4dot Обнаружен .NET Reactor (F: \ d.dll) Очистка F: \ d.dll Сохранение F: \ d-cleaned.dll Для выхода нажмите любую клавишу …

F: \> F: \ de4dot-3.0.2 \ de4dot.exe d.dll —dont-rename de4dot v3.0.2.3405 Авторские права (C) 2011-2013 [email protected] Последняя версия и исходный код: https://bitbucket.org/0xd4d/de4dot Обнаруженный .NET Reactor (F: \ d.dll) Очистка F: \ d.dll Сохранение F: \ d-cleaned.dll Для выхода нажмите любую клавишу . |

И давайте еще раз рассмотрим метод.

Строки по-прежнему не читаются, но где конечный автомат? Его больше нет! Поскольку он никогда не был частью инструментария актеров OilRig, он был просто его частью.Обфускация потока управления .NET Reactor. улыбка

Расшифруйте строки и переименуйте несколько переменных, и вы увидите очень обычный код RunPE (он же полый процесс):

Извлеченные уроки

Урок простой — вы должны знать предмет, о котором пишете. А если чего-то не знаете, спросите у друзей и коллег. Иначе вы просто поставите в неловкое положение себя и свою компанию.

Дополнительная литература

Если вы хотите узнать больше об этой вредоносной программе, я бы посоветовал прочитать анализ DarkMatter.По крайней мере, они могут правильно идентифицировать .NET Reactor. подмигнуть

Деобфускация— как защитить исполняемый файл .NET от de4dot или подобных инструментов?

Проверил сегодня 4-5 обфускаторов. Основная цель обфускатора не должна заключаться в сокрытии вашего лицензионного кода, а в защите вашего программного обеспечения / алгоритма от простого написания программистом, просто взглянув на код. Потому что, если любое программное обеспечение, такое как Windows, SQL Server, Adobe и т. Д., Можно легко взломать, то у вас нет шансов скрыть свой лицензионный код.В моем случае я разработал несколько программ на C #, которые можно легко воспроизвести, если у кого-то есть доступ к его коду внутри событий нажатия кнопки. Итак, я протестировал несколько обфускаторов, которые реализуют «обфускацию потока кода», что действительно затрудняет понимание потока / алгоритма выполнения кода. Фактически, когда я выполнял «Обфускацию потока кода» в своем программном обеспечении, я не мог понять сам мой код, не говоря уже о том, что могли понять другие.

Основная цель обфускатора не должна заключаться в сокрытии вашего лицензионного кода, а в защите вашего программного обеспечения / алгоритма от простого написания программистом, просто взглянув на код. Потому что, если любое программное обеспечение, такое как Windows, SQL Server, Adobe и т. Д., Можно легко взломать, то у вас нет шансов скрыть свой лицензионный код.В моем случае я разработал несколько программ на C #, которые можно легко воспроизвести, если у кого-то есть доступ к его коду внутри событий нажатия кнопки. Итак, я протестировал несколько обфускаторов, которые реализуют «обфускацию потока кода», что действительно затрудняет понимание потока / алгоритма выполнения кода. Фактически, когда я выполнял «Обфускацию потока кода» в своем программном обеспечении, я не мог понять сам мой код, не говоря уже о том, что могли понять другие.

Просто представьте, вы потратили несколько недель на разработку алгоритма, который может выполнять определенную задачу, например: вы можете получать авиабилеты со всех веб-сайтов и отображать их в программном обеспечении. Если кто-то может увидеть его код, он / она может просто создать то же программное обеспечение за день. Так что лучше перемешать алгоритм таким образом, чтобы его было очень трудно понять кому-либо.

Если кто-то может увидеть его код, он / она может просто создать то же программное обеспечение за день. Так что лучше перемешать алгоритм таким образом, чтобы его было очень трудно понять кому-либо.

Я пробовал: Dotfuscator, Eziriz .NET Reactor и Crypto Obfuscator и rustemsoft Skater .NET Obfuscator. (И еще несколько)

Мои результаты были следующими:

- Все шифрование строк / переменных / функций всеми обфускаторами было легко деобфускировано с помощью de4dot de-obfuscator.Итак, нет смысла шифровать строки / переменные / функции.

- Я использовал максимальный уровень «Обфускации потока кода» для всех 3. Я не мог использовать rustemsoft Skater .NET, потому что его программное обеспечение сильно зависало, а пользовательский интерфейс сбивал меня с толку. А в бесплатной / ознакомительной версии не было включено «Обфускации потока кода» для оценки. Итак, Dotfuscator проделал лучший разбор кода. И тогда .NET Reactor и Crypto Obfuscator были того же уровня, но их обфускация намного уступала Dotfuscator.

- Вы можете попытаться виртуализировать программное обеспечение с помощью программного обеспечения виртуализации, которое должно предотвратить прямое деобфускирование с помощью de4dot, но опять же exe можно легко распаковать с помощью любого хорошего распаковщика, а затем извлеченную сборку можно де-запутать с помощью de4dot. Программное обеспечение виртуализации используется для упаковки основных exe, dll и других ресурсов в один большой exe, поэтому вам не нужно создавать файл установки и т. Д. И запускать exe непосредственно на любом компьютере. Итак, в этом случае вы можете зашифровать файл.NET в одном зашифрованном exe. Но, как я уже сказал, его легко распаковать. На YouTube есть много видео на эту тему. Он не выполняет «запутывание потока управления», что было моей основной целью.

Итак, наконец то, что я сделал, было:

Запутать поток управления с помощью Dotfuscator, затем снова «поток управления» скрыть запутанный исполняемый файл с помощью .NET Reactor или Crypto Obfuscator. После этого, если я деобфускирую exe, код не сможет понять любой программист среднего уровня.

После этого, если я деобфускирую exe, код не сможет понять любой программист среднего уровня.

DE4DOT [Скомпилировано] — [Программы деобфускации]

Это сообщение заблокировано (Puddy) — Unhide

⸻⸻⸻⸻⸻⸻⸻⸻⸻⸻Leaked.wiki⸻⸻⸻⸻⸻⸻⸻⸻⸻⸻

OP 04 апреля 2020 г., 08:37 (Этот пост последний раз был изменен: 4 апреля 2020 г., 08:39, пользователем Puddy. Причина редактирования: Добавлена виртуальная ссылка. )

Ответить

De4dotСкомпилировано

VirusTotal: Здесь

Ссылка для скачивания:

Скрытый контент

Вы должны зарегистрироваться или войти в систему для просмотра этого контента.Оставьте подобное, потому что я использовал около 7% моей оперативной памяти для компиляции этого.

Эта утечка была оценена как работающая 0 раз в этом месяце. (Всего 1 раз) (купите это место для рекламы) — вы получите массу просмотров.Это сообщение заблокировано (zako132) — Unhide

04 апреля 2020 г.

, 10:44

, 10:44Ответить

(4 апреля 2020 г. — 08:37 AM) Puddy Wrote: Показать больше De4dot

СкомпилированоVirusTotal: Здесь

Ссылка для скачивания:

Оставьте похожую причину, которую я использовал, составляя примерно 7% моей оперативной памяти.

Кей Мах Бой нравится

Это сообщение заблокировано (ShafforJames) — Unhide

Cracked.to Участник

04 апрель, 2020-19:05

Ответить

Я попробую это

Это сообщение заблокировано (ghbnbgrgb) — Unhide

стук по клавиатуре

04 апреля, 2020-19: 32

Ответить

(4 апреля 2020 г. — 08:37 AM) Puddy Wrote: Показать больше De4dot

СкомпилированоVirusTotal: Здесь

Ссылка для скачивания:

Оставьте похожую причину, которую я использовал, составляя примерно 7% моей оперативной памяти.

не волнуйтесь, это, вероятно, займет около 80% моего барана, лол любил кстати

Не забывайте любить, а не пиявки!

Это сообщение заблокировано (arviex) — Unhide

05 апреля, 2020-11: 36

Ответить

(4 апреля 2020 г. — 08:37 AM) Puddy Wrote: Показать больше De4dot

СкомпилированоVirusTotal: Здесь

Ссылка для скачивания:

Оставьте похожую причину, которую я использовал, составляя примерно 7% моей оперативной памяти.

Если это плохо сработает, люблю тебя вечно

Это сообщение заблокировано (ChinoXen) — Unhide

06 апреля 2020 г., 09:32

Ответить

[font] Aight попробует это сделать [/ font]

Это сообщение заблокировано (ScaryTheGhost) — Unhide

06 апрель, 2020-16: 43

Ответить

ура приятель <3

Это сообщение заблокировано (SQF) — Unhide

07 апреля, 2020-03: 54

Ответить

Спасибо дружище

de4dot.

Деобфускатор и распаковщик NET

Деобфускатор и распаковщик NETde4dot — деобфускатор и распаковщик .NET с открытым исходным кодом (GPLv3), написанный на C #. Он будет изо всех сил стараться восстановить упакованную и запутанную сборку почти до исходной сборки. Большая часть обфускации может быть полностью восстановлена (например, строковое шифрование), но переименование символа невозможно восстановить, поскольку исходные имена (обычно) не являются частью запутанной сборки.

Характеристики

Вот псевдослучайный список действий, которые он будет делать в зависимости от того, какой обфускатор использовался для обфускации сборки:

Встроенные методы.Некоторые обфускаторы перемещают небольшие части метода в другой статический метод и вызывают его.

Расшифровывать строки статически или динамически

Расшифруйте другие константы. Некоторые обфускаторы могут также шифровать другие константы, такие как все целые числа, все двойные числа и т. Д.

Расшифровывать методы статически или динамически

Удалите прокси-методы. Многие обфускаторы заменяют все инструкции вызова вызовом делегата. Этот делегат, в свою очередь, вызывает реальный метод.

Переименовать символы. Несмотря на то, что большинство символов невозможно восстановить, он переименует их в удобочитаемые строки.Однако иногда некоторые оригинальные имена можно восстановить.

Девиртуализация виртуализированного кода

Расшифровать ресурсы. Многие обфускаторы имеют возможность шифровать ресурсы .NET.

Расшифровать встроенные файлы. Многие обфускаторы имеют возможность встраивать и, возможно, шифровать / сжимать другие сборки.

Удалить код обнаружения несанкционированного доступа

Удалить код анти-отладки

Деобфускация потока управления. Многие обфускаторы модифицируют IL-код, так что он выглядит как спагетти-код, что очень затрудняет понимание кода.

Восстановить поля класса.Некоторые обфускаторы могут перемещать поля из одного класса в другой, созданный обфускатором.

Преобразуйте PE exe в .NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор .

Многие обфускаторы заменяют все инструкции вызова вызовом делегата. Этот делегат, в свою очередь, вызывает реальный метод.

Переименовать символы. Несмотря на то, что большинство символов невозможно восстановить, он переименует их в удобочитаемые строки.Однако иногда некоторые оригинальные имена можно восстановить.

Девиртуализация виртуализированного кода

Расшифровать ресурсы. Многие обфускаторы имеют возможность шифровать ресурсы .NET.

Расшифровать встроенные файлы. Многие обфускаторы имеют возможность встраивать и, возможно, шифровать / сжимать другие сборки.

Удалить код обнаружения несанкционированного доступа

Удалить код анти-отладки

Деобфускация потока управления. Многие обфускаторы модифицируют IL-код, так что он выглядит как спагетти-код, что очень затрудняет понимание кода.

Восстановить поля класса.Некоторые обфускаторы могут перемещать поля из одного класса в другой, созданный обфускатором.

Преобразуйте PE exe в .NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор . NET не может прочитать файл.

Удаляет большинство / все ненужные классы, добавленные обфускатором.

Исправляет некоторые ошибки peverify. Многие из обфускаторов содержат ошибки и по ошибке создают непроверяемый код.

Восстановить типы параметров и полей метода

NET не может прочитать файл.

Удаляет большинство / все ненужные классы, добавленные обфускатором.

Исправляет некоторые ошибки peverify. Многие из обфускаторов содержат ошибки и по ошибке создают непроверяемый код.

Восстановить типы параметров и полей метода

Поддерживаемые обфускаторы / упаковщики

Agile.NET (также известный как CliSecure)

Babel.NET

CodeFort

CodeVeil

CodeWall

Криптообфускатор

Обфускатор DeepSea

Dotfuscator

.NET Reactor

Eazfuscator.NET

Goliath.NET

ILProtector

MaxtoCode

MPRESS

Рыться

Скейтер.NET

SmartAssembly

Spices.Net

Ксенокод

Некоторые из вышеперечисленных обфускаторов используются редко (например, Goliath.NET), поэтому они прошли гораздо меньше испытаний. Помогите мне, сообщая об обнаруженных вами ошибках или проблемах. Предупреждение

Иногда запутанная сборка и все ее зависимости загружаются в память для выполнения.Используйте безопасную среду песочницы, если вы подозреваете, что сборка или сборки являются вредоносными.

Защита от…

Защита от… NET

NET Таким образом, нет смысла шифровать строки / переменные / функции.

Таким образом, нет смысла шифровать строки / переменные / функции. NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор .NET не может прочитать файл.

NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор .NET не может прочитать файл. [a-zA-Z] \ w * $" file1.dll

[a-zA-Z] \ w * $" file1.dll

..

.. Net программный артефакт сглаживания, мощное использование простого

Net программный артефакт сглаживания, мощное использование простого 1.3 и техническая документация Три

1.3 и техническая документация Три Программа Net »упомянула этот инструмент, и этот инструмент я предлагаю для того, чтобы инструменты уровня артефактов. Поскольку его способность к обстрелу очень хороша, я успешно его использую …

Программа Net »упомянула этот инструмент, и этот инструмент я предлагаю для того, чтобы инструменты уровня артефактов. Поскольку его способность к обстрелу очень хороша, я успешно его использую … 2.0

2.0  На высоком уровне эти конечные автоматы пытаются создать процесс и внедрить созданную полезную нагрузку во вновь созданный процесс.Использование конечных автоматов усложняет анализ, потому что это заставляет поток выполнения прыгать непоследовательным образом.

На высоком уровне эти конечные автоматы пытаются создать процесс и внедрить созданную полезную нагрузку во вновь созданный процесс.Использование конечных автоматов усложняет анализ, потому что это заставляет поток выполнения прыгать непоследовательным образом.  .. что-то не сработало . Попробуйте последнюю версию.

.. что-то не сработало . Попробуйте последнюю версию. ..

..

Многие обфускаторы заменяют все инструкции вызова вызовом делегата. Этот делегат, в свою очередь, вызывает реальный метод.

Переименовать символы. Несмотря на то, что большинство символов невозможно восстановить, он переименует их в удобочитаемые строки.Однако иногда некоторые оригинальные имена можно восстановить.

Девиртуализация виртуализированного кода

Расшифровать ресурсы. Многие обфускаторы имеют возможность шифровать ресурсы .NET.

Расшифровать встроенные файлы. Многие обфускаторы имеют возможность встраивать и, возможно, шифровать / сжимать другие сборки.

Удалить код обнаружения несанкционированного доступа

Удалить код анти-отладки

Деобфускация потока управления. Многие обфускаторы модифицируют IL-код, так что он выглядит как спагетти-код, что очень затрудняет понимание кода.

Восстановить поля класса.Некоторые обфускаторы могут перемещать поля из одного класса в другой, созданный обфускатором.

Преобразуйте PE exe в .NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор .

Многие обфускаторы заменяют все инструкции вызова вызовом делегата. Этот делегат, в свою очередь, вызывает реальный метод.

Переименовать символы. Несмотря на то, что большинство символов невозможно восстановить, он переименует их в удобочитаемые строки.Однако иногда некоторые оригинальные имена можно восстановить.

Девиртуализация виртуализированного кода

Расшифровать ресурсы. Многие обфускаторы имеют возможность шифровать ресурсы .NET.

Расшифровать встроенные файлы. Многие обфускаторы имеют возможность встраивать и, возможно, шифровать / сжимать другие сборки.

Удалить код обнаружения несанкционированного доступа

Удалить код анти-отладки

Деобфускация потока управления. Многие обфускаторы модифицируют IL-код, так что он выглядит как спагетти-код, что очень затрудняет понимание кода.

Восстановить поля класса.Некоторые обфускаторы могут перемещать поля из одного класса в другой, созданный обфускатором.

Преобразуйте PE exe в .NET exe. Некоторые обфускаторы заключают сборку .NET в Win32 PE, поэтому декомпилятор . NET не может прочитать файл.

Удаляет большинство / все ненужные классы, добавленные обфускатором.

Исправляет некоторые ошибки peverify. Многие из обфускаторов содержат ошибки и по ошибке создают непроверяемый код.

Восстановить типы параметров и полей метода

NET не может прочитать файл.

Удаляет большинство / все ненужные классы, добавленные обфускатором.

Исправляет некоторые ошибки peverify. Многие из обфускаторов содержат ошибки и по ошибке создают непроверяемый код.

Восстановить типы параметров и полей метода