Настройка категорий в виде Категории—ArcGIS Pro

Доступно с порталом, лицензированным функциональными возможностями Indoors.

Панель Конфигурация категорий Indoors позволяет интерактивно создавать и управлять категориями ArcGIS Indoors, а также организовывать их в группы. Вы можете создать каталог информации о помещениях для использования в приложениях Indoors.

Конфигурация категорий содержит описание точек и областей интереса. Точкой интереса может быть любая подходящая точка, например, огнетушитель, велосипедная стойка, место для курения, наряд на работу или событие. Областью интереса может быть любой подходящий полигон, например, конференц-зал, лифт или здание. Эти категории настроены на отображение в виде значков на панели Проводник в Indoor Viewer и в мобильных приложениях Indoors. Конфигурация категории не только позволяет использовать ее в качестве категории на панели Проводник в приложениях Indoors, но и предоставляет дополнительные возможности, такие как поиск, маршруты и мои места для этих объектов.

Категории и группы, настроенные на панели Конфигурация категорий Indoors, сохраняются в файлах карт и в проекте ArcGIS Pro. Вы можете опубликовать эти карты внутри и за пределами своей организации. Эти карты могут быть опубликованы в вашей организации в качестве веб и мобильных карт для использования с приложениями Indoors.

Более подробно о категориях и группах категорий

Вид Категории можно использовать для создания и управления категориями Indoors, а также группами категорий, связанными с активной картой.. Он показывает категории и группы категорий в иерархическом порядке.

| Надпись | Описание |

|---|---|

1 | Автономная категория |

2 | Группа категории |

3 | Категории |

Изменения можно предварительно просмотреть в виде Категории в виде Исследовать панели Настройка категорий Indoors перед публикацией карты, чтобы увидеть, как категории отображаются в Indoor Viewer и мобильных приложениях Indoors.

Активная карта сохраняет конфигурацию категорий. Если вы меняете вид карты, существующая конфигурация категорий загружается в панель Настройка категорий Indoors новой активной карты.

Подсказка:

Сохраняйте изменения чаще. Активный сеанс сохраняет конфигурацию категорий, но закрытие проекта без сохранения результатов приведет к потере конфигурации.

Рекомендуется удалить любые предварительно заданные категории, которые вы не хотите использовать в карте Indoors из категорий по умолчанию. Возможности удалить неиспользуемые или пустые категории или группы категорий в Viewer и мобильных приложениях Indoors в панели Исследовать нет.

Доступ к виду Категории

Завершите следующие шаги, чтобы открыть вид Категории в панели Настройка категорий Indoors:

- Щёлкните вкладку Вид.

- В группе Окна щелкните стрелку ниспадающего меню Indoors и выберите Настроить категории Indoors .

Откроется панель Настройка категорий Indoors, где можно настраивать категории или управлять ими.

Видом по умолчанию является вид Категории.

Видом по умолчанию является вид Категории.

Создание категории

Вы можете создать категорию, щелкнув кнопку Создать категорию Indoors на вкладке Категории панели Настройка категорий Indoors. Откроется мастер Создать категорию Indoors, который проведет вас через рабочий процесс создания категории для точки или области интереса вашей организации. При желании вы можете создать категории по умолчанию из слоя карты с помощью мастера Создать категории Indoors по умолчанию. После создания категории она будет отображена в виде Категории, в соответствии с группой, выбранной в процессе создания, при этом ее место в списке можно изменить, если необходимо. Если Группа категорий задана как Нет, то создастся автономная категория.

Создание группы категорий

Группа категорий — это широкая категория схожих точек и областей интереса, используемых в вашей организации. Это коллекция категорий, сгруппированных для удобства просмотра.

Можно создать группу категорий в виде Категории, выполнив любое действие из следующих:

- Нажмите кнопку Создать группу категорий .

Indoors Не поддерживает вложенные группы категорий.

- Щелкните правой кнопкой Категории вверху списка и выберите Создать группу категорий.

- Выберите две или более категории, щелкните правой кнопкой и выберите Группировать.

Новые группы появятся в видах Категории и Исследовать в конце списка с именем по умолчанию Новая группа категорий, которое необходимо изменить.

Группы также отображаются на панели Определить мастеров Создать категории Indoors и Создать категории Indoors по умолчанию в раскрывающемся списке Группа категорий, используемом для связывания категорий.

Подсказка:

Планируйте структуру групп категорий таким образом, чтобы каждая группа содержала только категории из одного слоя карты. Включение категорий из нескольких слоев карт в одну группу категорий может повлиять на производительность и удобство поиска и изучения функциональных возможностей приложений Indoors.

Восстановить ссылку слоя на категорию

Категории могут быть извлечены из слоя класса объектов в Информационной модели ArcGIS Indoors или из векторных веб-слоев, опубликованных на портале ArcGIS Enterprise или в организации ArcGIS Online из других бизнес-систем. Они могут представлять наряды на работы, оборудование или другие точки и области интереса в вашей организации. ArcGIS Pro выполняет поиск слоя, представленного каждой категорией карты. При удалении слоя связь слоя с категорией разрывается, что обозначается красным восклицательным знаком.

Они могут представлять наряды на работы, оборудование или другие точки и области интереса в вашей организации. ArcGIS Pro выполняет поиск слоя, представленного каждой категорией карты. При удалении слоя связь слоя с категорией разрывается, что обозначается красным восклицательным знаком.

Если базовый слой недоступен или удален, необходимо восстановить разорванную связь слоя категория. Восклицательный знак исчезает, как только базовый слой восстанавливается. Вы также можете отменить действие, которое привело к удалению слоя, чтобы вернуть его на карту и восстановить ссылку слоя на категорию.

Если исходный слой недоступен, вы можете оставить нарушенную категорию как есть и продолжить настройку остальных категорий и публикацию карты. Категория по-прежнему отображается как нарушенная на панели Конфигурация категорий Indoors, но скрыта на панели Проводник в приложениях Indoors. Если нарушенная категория не нужна, вы можете удалить ее из карты.

- Щелкните кнопку Восстановить поврежденный источник данных .

Откроется диалоговое окно Восстановить отключенную категорию.

- Из списка доступных слоев карты выберите слой, с которым вы хотите связать.

- При восстановлении одной категории все остальные категории, связанные с исходным слоем, восстанавливаются автоматически.

- При восстановлении связи слоя с существующей категорией необходимо убедиться, что схема нового слоя совпадает со схемой исходного слоя, чтобы предотвратить ошибки в конфигурациях категорий.

Организовать категории

Категории задают способ взаимодействия пользователей с точечными и полигональными данными в Indoor Viewer и в мобильных приложениях Indoors. Изменения, внесенные в категории в виде Категории, можно предварительно просмотреть в виде Проводник панели Конфигурация категорий Indoors.

Изменение порядка категорий

Вы можете расположить категории или группы категорий на панели Конфигурация категорий Indoors в том порядке, в котором они будут отображаться на панели Проводник в приложениях Indoors.

Категории можно организовать в группы в процессе создания, используя мастер Создать категорию Indoors или Создать категорию Indoors по умолчанию или панель Настройка категорий Indoors после создания. Также можно переместить категории из одной группы в другую в виде Категории. Удаление категории из группы также удалит ее связи в пределах группы, и превратит ее в автономную категорию, если не поместить ее в какую-либо другую группу. Изменение порядка группы категорий приводит к перемещению всех связанных категорий в группе. Также можно реорганизовать категории в группе, чтобы изменить из порядок.

- В виде Категории выберите категорию, которую вы хотите добавить в группу или изменить порядок ее нахождения в списке, или выберите группу категорий, место которой в списке вы хотите изменить.

Подсказка:

Чтобы выбрать несколько элементов, при нажатии на категории нажмите Shift или Ctrl.

- Перетащите выбранную категорию или группу в дереве вида Категории, чтобы изменить порядок.

Панель указывает, куда можно поместить элемент при перетаскивании.

Переместите категорию непосредственно в группу категорий, или переместите категорию из группы, чтобы сделать ее автономной. Вы также можете переместить категорию из одной группы в другую для изменения связей другими категориями в группе.

И категорию и группу категорий можно выбрать одновременно, но если выбраны обе, опция перетаскивания недоступна. Вложенные группы категорий не поддерживаются, в группу можно перемещать только категории.

Переименование категории или группы

Имя категории указывается, когда вы создаете категорию используя мастер Создать категорию Indoors или Создать категорию Indoors по умолчанию. Также можно изменить категорию или имя группы категорий в виде Категории.

Новым группам категорий имя присваивается по умолчанию. Вы можете переименовать их так, чтобы название лучше представляло коллекцию категорий. Это упрощает просмотр каталога категорий Indoors в приложениях Indoors для вашей организации.

Чтобы переименовать категории или группы категорий, выполните следующие действия:

- Дважды щелкните категорию или группу категории в виде Категории.

Подсказка:

Также можно щелкнуть правой кнопкой имя категории или группы категорий и щелкнуть Переименовать, или выбрать элемент и нажать F2 для переименования. - Введите новое имя и щёлкните Enter.

Имя категории и группы категорий должно быть уникальным, чтобы избежать конфликта с существующей категорией.

Копирование категории

Вы можете создать новую категорию, вставив копию существующей категории. Все свойства исходной категории устанавливаются для новой вставленной категории и могут быть изменены по мере необходимости.

Одновременно можно скопировать только одну категорию. Группы категорий не могут быть скопированы.

- Щелкните категорию правой кнопкой мыши и выберите Копировать.

Копия категории будет размещена в списке вида Категории, в зависимости от связи ее с исходной категорией в группе категорий.

- Переименуйте категорию и переместите, если необходимо.

Удаление категории или группы

Любая категория или группа категорий, которую вы добавили в вид Категории может быть удалена из конфигурации карты, щелкните категорию правой кнопкой мыши и выберите Убрать.

Подсказка:

- Чтобы выбрать несколько категорий, при щелчке на категории нажмите Shift или Ctrl.

- Удаление группы категорий приводит к удалению все связанных с ней категорий.

Редактировать категории

Свойства категории задаются при создании или копировании вами категории, но их можно поменять. Вы можете отредактировать эти свойства, щелкнув категорию правой кнопкой мыши и выбрав параметр, который вы хотите изменить.

Отзыв по этому разделу?

Категория B — как получить, каким транспортом можно управлять — Автомотошкола77 в ЮЗАО (Зюзино, Черемушки)

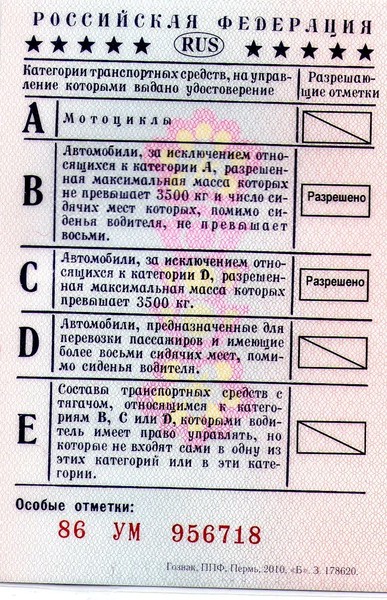

Разные типы транспортных средств предполагают получение различных категорий водительских прав. Управление транспортным средством без соответствующей категории запрещено. Например, водить мотоцикл не допускается, если у вас открыта только категория на легковой или грузовой автомобили. Самая популярная на данный момент категория — это категория В. Давайте разберемся, какими транспортными средствами допустимо управлять с этой категорией и как ее получить.

Управление транспортным средством без соответствующей категории запрещено. Например, водить мотоцикл не допускается, если у вас открыта только категория на легковой или грузовой автомобили. Самая популярная на данный момент категория — это категория В. Давайте разберемся, какими транспортными средствами допустимо управлять с этой категорией и как ее получить.

Каким транспортом можно управлять, имея категорию В?

Так сложилось, что категорию В в основном получают те, кто планирует ездить за рулем легкового автомобиля. Однако, перечень транспортных средств, которыми можно управлять с правами категориями В несколько шире, чем просто “легковые автомобили”. Категория В дает право управлять:

-

Автомобилями, масса которых не превышает 3,5 тонн. В эту категорию входят не только всем известные легковушки, но и грузовые ТС, не превышающие разрешенную категорией массу.

-

Автомобилями, где число мест для пассажиров не превышает 8.

-

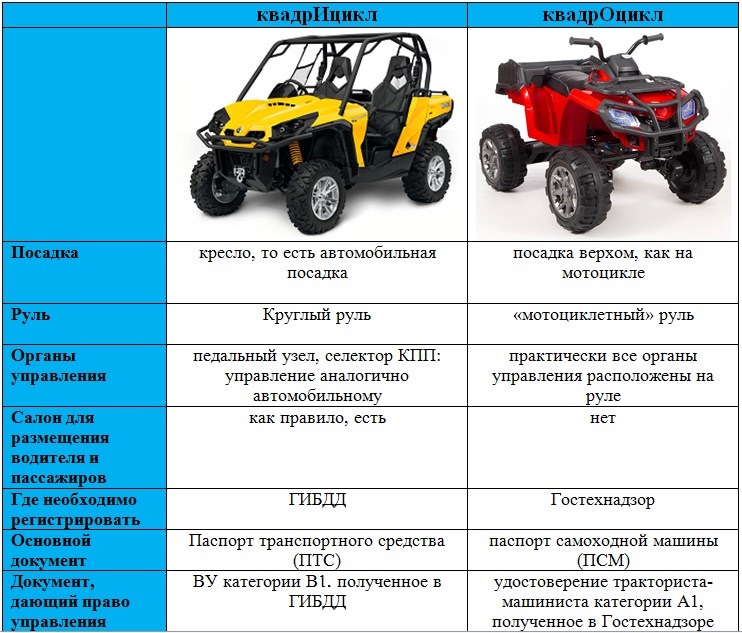

Транспортными средствами, предусмотренными категорией В1. С получением категории В автоматически открывается подкатегория В1, к которой относятся трициклы (трехколесные мотоциклы) и квадрициклы, представляющие собой четырехколесное транспортное средство с автомобильным рулем (не путать с квадроциклами!)

Как получить категорию В?

Открытие водительской категории В предполагает следующие действия:

-

-

обучение в автошколе по программе соответствующей категории

-

сдача экзамена в ГИБДД

Стоит отметить, что приступить к обучению на категорию В допускается с 16 лет, сдать экзамен в ГИБДД можно по достижении возраста 17 лет, однако для получения прав нужно дождаться совершеннолетия — возраста 18 лет.

Записаться на курс обучения по категории В в Москве можно по номеру телефона +7 (926) 323-1-222 или заполнив анкету на сайте.

Категория D — Автобус

ГлавнаяКатегорииКатегория DУсловия получения прав категории «D».

Права категории «D» дают возможность управлять автомобилями, предназначенными для перевозки пассажиров и имеющими более восьми cидячих мест, помимо сиденья водителя.

ВАЖНО! Чтобы вы могли управлять ТС категории «D», вам должно исполниться 21 год.

Курс предназначен для тех, кто уже имеет водительские права категории B или С. Вам будет необходимо пройти курс переподготовки и сдать экзамены в ГИБДД. Слушатели могут пройти этот курс в любом филиале с группами категории В (экзаменационные билеты для категории D отличаются незначительно) по стандартной программе обучения.

Увидеть актуальную информацию о ценах на обучение можно в разделе «Цены и условия».

1. Теоретический курс

Теоретические занятия проводятся в объеме учебных часов, предусмотренных программами переподготовки водителей транспортных средств — 74 академических часа для водителей переподготовки с категории В на категорию D и 70 академических часов для водителей переподготовки с категории С на категорию Д

Заниматься теорией вы начинаете с первого дня учебы.

Для того, чтобы прослушать лекции — Вы можете выбрать группу с удобным графиком в любом из наших филиалов.

Группы формируются следующим образом:

- Утренние группы — с 9.00 до 12.00

- Вечерние группы — с 19.00 до 22.00

- Группы выходного дня — с 10.00 до 13.00 (обучение проходит в субботу и воскресение)

На занятиях слушатели проходят подготовку по всем темам, которые включены в билеты экзаменов.

Ознакомиться с расписанием ближайших групп можно на странице «Расписание занятий».

2. Практический курс.

Чтобы приступить к практическим занятиям, Вам необходимо пройти медицинскую водительскую комиссию и получить справку.

Курс практического обучения на категорию D проходит на автобусе ПАЗ320412.

По итогам обучения в автошколе проводится внутренний экзамен, который, как и в ГИБДД, состоит из двух частей — теоретической и практической.

3. Сопровождение в ГИБДД.

После успешного прохождения внутренних экзаменов, автошкола готовит комплект документов, необходимый для допуска к сдаче экзаменов в ГИБДД.

При желании, можно получить документы об обучении в нашей автошколе и сдавать экзамен самостоятельно в ГИБДД по месту прописки.

Владельцам электросамокатов предложат выучиться на права

Управлять новомодным транспортом с электромотором должны только лица старше 16 лет при наличии водительского удостоверения категории «М», а кататься на нём — по краю проезжей части дороги или обочине. На тротуар электросамокатам въезд должен быть закрыт. Эти и другие предложения по изменению ПДД планируют обсудить в Общественной палате 19 апреля, рассказал «Парламентской газете» зампред Комиссии Общественной палаты РФ по безопасности и взаимодействию с общественными наблюдательными комиссиями Александр Холодов.

Три в одном не всегда хорошо

С точки зрения правовой неопределённости формально сейчас наездник электросамоката попадает сразу в три категории. Это и пешеход, потому что в ПДД говорится, что человек на самокате приравнивается к пешеходу. С другой стороны, сам электросамокат — это устройство с двумя колёсами и (иногда) приводящееся в движение мускульной силой, что хорошо подходит к категории «велосипед», а также к категории «мопед» — при мощности его двигателя более 250 ватт.

«Эта неопределённость порождает абсурдные ситуации, — говорит Александр Холодов. — Были случаи, когда человек на электросамокате сбивает на тротуаре прохожего, а в ГИБДД оформляли происшествие, как столкновение двух пешеходов».

Первая попытка навести порядок в сфере индивидуального электротранспорта оказалась неудачной. Проект изменений в ПДД, предложенный Минтрансом, обсуждали год, но до сих пор ни к чему не пришли. Разработанные ведомством поправки предполагали ряд ограничений для владельцев средств индивидуальной мобильности (СИМ) — электросамокатов, гироскутеров, моноколёс и даже роликовых коньков.

Согласно документу, дети младше семи лет могли использовать СИМ только в сопровождении взрослых — на тротуарах и пешеходных дорожках. Подросткам до 14 лет разрешалось кататься в этих местах без сопровождения, а тем, кто старше, при отсутствии велодорожек и тротуаров было позволено выезжать на обочину при условии, что мобильное средство обладает тормозами, фонарём и светоотражателями. Кроме того, при совместном движении с пешеходами запрещалось разгоняться быстрее 20 километров в час. Также планировалось ввести специальные дорожные знаки.

Кроме того, при совместном движении с пешеходами запрещалось разгоняться быстрее 20 километров в час. Также планировалось ввести специальные дорожные знаки.

Словом, очень много изменений, которые трудно запомнить и ещё сложнее администрировать. Как ранее рассказал «Парламентской газете» член Комитета Госдумы по госстроительству и законодательству Вячеслав Лысаков, заниматься, к примеру, нарушителями скоростного режима на самокатах и сегвеях будет некому. Инспекторов ГИБДД уже и на улицах почти не встретишь, кого тогда ставить на тротуары движение регулировать?

Что предлагают

В Общественной палате подготовили свою черновую редакцию поправок в ПДД и рассчитывают, что эти предложения попадут в итоговую версию многострадального проекта Минтранса.

«На мой взгляд, наша редакция слишком смелая, — отметил Александр Холодов. — Делали с прицелом на будущее, поскольку эта сфера быстро развивается. Мы хотим презентовать проект 19 апреля и получить отзыв от общества».

Во-первых, предлагается определить электросамокаты и велосипеды с электрическим мотором в разряд транспортных средств и приравнять к мопедам.

Фото: АГН Москва

А статус мопеда уже не даст обладателям электросамокатов возможности гонять по тротуарам. Им нужно будет и водительское удостоверение получать категории «М», и кататься только по краю проезжей части и только в трезвом виде.

«Ответственность для нарушителей будет не в пример серьёзнее, в том числе и лишение прав», — пояснил Холодов.

Требования не будут распространяться на средства индивидуальной мобильности с гироскопической стабилизацией. На гироскутерах, сегвеях, моноколёсах и, конечно, на роликах, скейтбордах и обычных самокатах кататься можно будет по-прежнему, без прав.

Второе предложение — упростить процедуру получения водительского удостоверения категории «М».

Где получить права на мопед

Права категории «М» можно получить с 16 лет. Однако ни одна российская автошкола сейчас не учит водителей мопедов. Дело в том, что первичная категория автоматически открывается при получении любой другой категории, в том числе самой распространённой — «В» (легковые автомобили).

Как рассказала «Парламентской газете» председатель правления Национального союза автошкол Елена Зайцева, программы обучения на категорию «М» есть, однако они не востребованы.

Читайте также:

• Минтранс представил поправки о самокатах и гироскутерах в ПДД • Для самокатов могут ввести специальные дорожные знаки

«Молодые люди сразу приходят учиться на категорию «А1» (лёгкий мотоцикл. — Прим.ред.), чтобы, как говорится, два раза не ходить, — пояснила она. — В масштабах страны, наверное, можно по пальцам пересчитать тех, кто приходит учиться водить исключительно мопед. В Москве я, например, ни разу такого не видела».

При этом программа подготовки водителя мопеда мало чем отличается от обучения мотоциклиста. Но для пользователя электросамоката, по мнению экспертов, всё же избыточна.

«Мы представляем, что есть люди, молодёжь, которые не хотят учиться на водителя мотоцикла или легкового автомобиля, потому что не планируют покупать такой транспорт, — пояснил представитель ОП РФ Александр Холодов. — Поэтому мы предлагаем упростить получение прав категории «М».

— Поэтому мы предлагаем упростить получение прав категории «М».

Минимальный возраст для получения водительских прав в странах мира

https://ria.ru/20201112/vozhdenie-1584276391.html

Минимальный возраст для получения водительских прав в странах мира

Минимальный возраст для получения водительских прав в странах мира — РИА Новости, 12.11.2020

Минимальный возраст для получения водительских прав в странах мира

Минимальный возраст для вождения автомобиля в Австралии составляет 17 лет. Обучение вождению разрешается с 16 лет. РИА Новости, 12.11.2020

2020-11-12T13:27

2020-11-12T13:27

2020-11-12T13:27

справки

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn21.img.ria.ru/images/07e4/0b/0c/1584269986_0:141:2000:1266_1920x0_80_0_0_3fc07d43a8e779754be8ae1f7d5f10cd.jpg

АвстралияМинимальный возраст для вождения автомобиля в Австралии составляет 17 лет. Обучение вождению разрешается с 16 лет.АргентинаМинимальный возраст вождения в Аргентине – 18 лет. Чтобы получить водительские права в Аргентине, необходимо пройти курс теоретического и практического обучения безопасности дорожного движения, а также психофизический тест. Также для получения водительских прав человек должен уметь читать и писать на базовом испанском языке. После курса обучения для получения водительских прав необходимо сдать экзамены по теории и практике вождения.БразилияСогласно Бразильскому дорожному кодексу водительские права можно получить с 18 лет. В Сенате страны находится на рассмотрении законопроект, который вносит поправки в Кодекс дорожного движения Бразилии, разрешающий выдачу разрешения на управление транспортным средством лицам старше 16 лет.ВеликобританияПервые временные водительские права на мопед, мотоцикл и автомобиль можно получить при достижении 15 лет и 9 месяцев. После этого необходимо сдать практический экзамен по вождению, при этом заявитель должен проживать в Англии, Уэльсе или Шотландии не менее 185 дней за последние 12 месяцев до дня его сдачи.

Обучение вождению разрешается с 16 лет.АргентинаМинимальный возраст вождения в Аргентине – 18 лет. Чтобы получить водительские права в Аргентине, необходимо пройти курс теоретического и практического обучения безопасности дорожного движения, а также психофизический тест. Также для получения водительских прав человек должен уметь читать и писать на базовом испанском языке. После курса обучения для получения водительских прав необходимо сдать экзамены по теории и практике вождения.БразилияСогласно Бразильскому дорожному кодексу водительские права можно получить с 18 лет. В Сенате страны находится на рассмотрении законопроект, который вносит поправки в Кодекс дорожного движения Бразилии, разрешающий выдачу разрешения на управление транспортным средством лицам старше 16 лет.ВеликобританияПервые временные водительские права на мопед, мотоцикл и автомобиль можно получить при достижении 15 лет и 9 месяцев. После этого необходимо сдать практический экзамен по вождению, при этом заявитель должен проживать в Англии, Уэльсе или Шотландии не менее 185 дней за последние 12 месяцев до дня его сдачи. Получить полное водительское удостоверение и начать водить машину можно при достижении возраста 17 лет.ГерманияВ Германии можно получить водительское удостоверение категории В (для управления автомобилем весом до 3500 килограмм) с 17 лет, но управлять им можно только в сопровождении уполномоченного лица, которое должно быть не моложе 30 лет и иметь водительские права не менее пяти лет.Водить автомобиль самостоятельно можно только с 18 лет. Водительское удостоверение категории АМ (необходимо для езды на мотороллере, трицикле и квадроцикле) можно получить в 16 лет. Владельцы лицензии этой категории не могут превышать скорость 45 км/ч. Они имеют право на управление мотоциклом с объемом двигателя в 125 кубических сантиметров, также им разрешено передвигаться вместе с мотоциклетной коляской. Мощность двигателя может составлять 11 киловатт.Для получения категории А2 (разрешает управлять мотоциклом с мощностью двигателя до 35 киловатт) нужно быть совершеннолетним. Категория А позволяет управлять всеми мотоциклами.

Получить полное водительское удостоверение и начать водить машину можно при достижении возраста 17 лет.ГерманияВ Германии можно получить водительское удостоверение категории В (для управления автомобилем весом до 3500 килограмм) с 17 лет, но управлять им можно только в сопровождении уполномоченного лица, которое должно быть не моложе 30 лет и иметь водительские права не менее пяти лет.Водить автомобиль самостоятельно можно только с 18 лет. Водительское удостоверение категории АМ (необходимо для езды на мотороллере, трицикле и квадроцикле) можно получить в 16 лет. Владельцы лицензии этой категории не могут превышать скорость 45 км/ч. Они имеют право на управление мотоциклом с объемом двигателя в 125 кубических сантиметров, также им разрешено передвигаться вместе с мотоциклетной коляской. Мощность двигателя может составлять 11 киловатт.Для получения категории А2 (разрешает управлять мотоциклом с мощностью двигателя до 35 киловатт) нужно быть совершеннолетним. Категория А позволяет управлять всеми мотоциклами. Водитель должен достичь возраста 21 года.Для получения водительских прав на управление грузовиком или автобусом возраст должен быть более 21 года.ИндияВ Индии возраст для получения водительских прав зависит от вида транспортного средства. Сначала необходимо сдать теоретический тест на знание правил дорожного движения, после чего выдается удостоверение ученика, которое является временной лицензией. После этого необходимо сдать практический экзамен по вождению. Для получения прав на вождение мотоциклов без редуктора с объемом двигателя до пятидесяти кубических сантиметров заявитель должен быть не моложе 16 лет и иметь документ, подтверждающий согласие родителя или опекуна. Для получения прав на вождение мотоцикла с коробкой передач или любых автомобилей, кандидат должен достичь возраста 18 лет. В некоторых штатах минимальный возраст составляет 20 лет.КанадаВ Канаде лицензии на вождение автомобиля выдаются властями провинций. Возраст для получения лицензии зависит от провинции, заявители могут получить ее при достижении 16 лет (в штате Альберта – начиная с 14 лет), при наличии документа, подтверждающего согласие родителей.

Водитель должен достичь возраста 21 года.Для получения водительских прав на управление грузовиком или автобусом возраст должен быть более 21 года.ИндияВ Индии возраст для получения водительских прав зависит от вида транспортного средства. Сначала необходимо сдать теоретический тест на знание правил дорожного движения, после чего выдается удостоверение ученика, которое является временной лицензией. После этого необходимо сдать практический экзамен по вождению. Для получения прав на вождение мотоциклов без редуктора с объемом двигателя до пятидесяти кубических сантиметров заявитель должен быть не моложе 16 лет и иметь документ, подтверждающий согласие родителя или опекуна. Для получения прав на вождение мотоцикла с коробкой передач или любых автомобилей, кандидат должен достичь возраста 18 лет. В некоторых штатах минимальный возраст составляет 20 лет.КанадаВ Канаде лицензии на вождение автомобиля выдаются властями провинций. Возраст для получения лицензии зависит от провинции, заявители могут получить ее при достижении 16 лет (в штате Альберта – начиная с 14 лет), при наличии документа, подтверждающего согласие родителей. Процесс получения зависит от провинции и водительского опыта, как правило сдается письменный экзамен по правилам дорожного движения, а затем проводятся один или два экзамена по вождению. После этого заявителю выдается лицензия, которая позволяет водить автомобиль только в сопровождении опытного водителя и в определенное время суток. Для приобретения полной лицензии необходимо пройти несколько уровней обучения, сроки ее получения различаются в провинциях и могут составлять до трех лет. Новая Зеландия В Новой Зеландии можно получить первые «ученические» права в 16 лет.В машине начинающего водителя всегда должен находиться более опытный наставник, а на самом транспортном средстве должны быть нанесены опознавательные знаки, которые позволят выделить неопытного водителя на дороге. Начинающий водитель может перевозить пассажиров, но только с согласия опытного водителя, поскольку он будет нести ответственность за жизнь этих людей. Спустя шесть месяцев водитель-«ученик» может заменить свое удостоверение на «ограниченные» права.

Процесс получения зависит от провинции и водительского опыта, как правило сдается письменный экзамен по правилам дорожного движения, а затем проводятся один или два экзамена по вождению. После этого заявителю выдается лицензия, которая позволяет водить автомобиль только в сопровождении опытного водителя и в определенное время суток. Для приобретения полной лицензии необходимо пройти несколько уровней обучения, сроки ее получения различаются в провинциях и могут составлять до трех лет. Новая Зеландия В Новой Зеландии можно получить первые «ученические» права в 16 лет.В машине начинающего водителя всегда должен находиться более опытный наставник, а на самом транспортном средстве должны быть нанесены опознавательные знаки, которые позволят выделить неопытного водителя на дороге. Начинающий водитель может перевозить пассажиров, но только с согласия опытного водителя, поскольку он будет нести ответственность за жизнь этих людей. Спустя шесть месяцев водитель-«ученик» может заменить свое удостоверение на «ограниченные» права. Они позволят подростку управлять машиной самостоятельно с пяти утра до 10 вечера. В остальное время вождение разрешено при наличии опытного наставника.Если молодой водитель едет без сопровождающего, он не сможет перевозить пассажиров, исключение делается для супругов, детей, родителей и некоторых других родственников. РоссияВ настоящее время согласно пункту 2 статьи 26 Федерального закона «О безопасности дорожного движения» право на управление транспортными средствами категорий «А», «В», «С» (мотоциклы и автомобили) и подкатегорий «В1» (трициклы и квадрициклы), «С1» (автомобили с разрешенной максимальной массой до 7500 кг) предоставляется лицам, достигшим 18 лет; категории «M» (мопеды и легкие квадрициклы) и подкатегории «А1» (мотоциклы с объемом двигателя до 125 куб. см) – лицам, достигшим 16 лет.СШАВ США правила получения водительского удостоверения различаются в зависимости от штата. В большинстве штатов граждане младше 18 лет должны сначала получить удостоверение ученика (минимальный возраст для получения удостоверения ученика – 14-16 лет).

Они позволят подростку управлять машиной самостоятельно с пяти утра до 10 вечера. В остальное время вождение разрешено при наличии опытного наставника.Если молодой водитель едет без сопровождающего, он не сможет перевозить пассажиров, исключение делается для супругов, детей, родителей и некоторых других родственников. РоссияВ настоящее время согласно пункту 2 статьи 26 Федерального закона «О безопасности дорожного движения» право на управление транспортными средствами категорий «А», «В», «С» (мотоциклы и автомобили) и подкатегорий «В1» (трициклы и квадрициклы), «С1» (автомобили с разрешенной максимальной массой до 7500 кг) предоставляется лицам, достигшим 18 лет; категории «M» (мопеды и легкие квадрициклы) и подкатегории «А1» (мотоциклы с объемом двигателя до 125 куб. см) – лицам, достигшим 16 лет.СШАВ США правила получения водительского удостоверения различаются в зависимости от штата. В большинстве штатов граждане младше 18 лет должны сначала получить удостоверение ученика (минимальный возраст для получения удостоверения ученика – 14-16 лет). В таких американских штатах как Аляска, Арканзас, Айова, Канзас, Северная и Южная Дакота водительское удостоверение можно получить с 14 лет. В штатах Монтана и Айдахо – в 14 с половиной лет, а в Мичигане – в 14 лет и 9 месяцев.В полные 15 лет водительское удостоверение можно получить в таких штатах как Алабама, Колорадо, Флорида, Джорджия, Иллинойс, Индиана, Луизиана, Мэн, Миннесота, Миссисипи, Миссури, Небраска, Нью-Мексико, Северная Каролина, Орегон, Южная Каролина, Теннесси, Техас, Юта, Вермонт, Западная Вирджиния, Вайоминг.В 15 с половиной лет водительское удостоверение можно получить в таких штатах как Аризона, Калифорния, Гавайи, Невада, Нью-Гемпшир, Огайо, Оклахома, Вирджиния.За три месяца до 16-летия водительское удостоверение можно получить в штате Мэриленд.Для водителей-подростков устанавливают ряд ограничений: количество часов, вождение в сопровождении взрослого, вождение в темное время суток, на количество несовершеннолетних пассажиров. В некоторых штатах водители-подростки могут ездить без присмотра в школу.

В таких американских штатах как Аляска, Арканзас, Айова, Канзас, Северная и Южная Дакота водительское удостоверение можно получить с 14 лет. В штатах Монтана и Айдахо – в 14 с половиной лет, а в Мичигане – в 14 лет и 9 месяцев.В полные 15 лет водительское удостоверение можно получить в таких штатах как Алабама, Колорадо, Флорида, Джорджия, Иллинойс, Индиана, Луизиана, Мэн, Миннесота, Миссисипи, Миссури, Небраска, Нью-Мексико, Северная Каролина, Орегон, Южная Каролина, Теннесси, Техас, Юта, Вермонт, Западная Вирджиния, Вайоминг.В 15 с половиной лет водительское удостоверение можно получить в таких штатах как Аризона, Калифорния, Гавайи, Невада, Нью-Гемпшир, Огайо, Оклахома, Вирджиния.За три месяца до 16-летия водительское удостоверение можно получить в штате Мэриленд.Для водителей-подростков устанавливают ряд ограничений: количество часов, вождение в сопровождении взрослого, вождение в темное время суток, на количество несовершеннолетних пассажиров. В некоторых штатах водители-подростки могут ездить без присмотра в школу. По прошествии определенного срока удостоверение ученика можно сменить на постоянное.ТурцияВ Турции водительское удостоверение на право пользования автомобилем выдается гражданину, достигшему 18 лет. В 16 лет можно получить водительское удостоверение на право управления мопедом и мотоциклом.ФранцияПолучить водительские права во Франции можно при достижении возраста 18 лет, начало обучения вождению возможно в возрасте 15 лет. Согласно законодательству Франции, находиться за рулем автомобиля можно без наличия водительских прав. Для этого используются специальные автомобили, не разгоняющиеся до скорости более 60 км/ч. ЯпонияВ Японии минимальный возраст для получения лицензии на право управления автомобилем составляет 18 лет. В 16 лет можно получить права на управление мотоциклом. Материал подготовлен на основе информации открытых источников

По прошествии определенного срока удостоверение ученика можно сменить на постоянное.ТурцияВ Турции водительское удостоверение на право пользования автомобилем выдается гражданину, достигшему 18 лет. В 16 лет можно получить водительское удостоверение на право управления мопедом и мотоциклом.ФранцияПолучить водительские права во Франции можно при достижении возраста 18 лет, начало обучения вождению возможно в возрасте 15 лет. Согласно законодательству Франции, находиться за рулем автомобиля можно без наличия водительских прав. Для этого используются специальные автомобили, не разгоняющиеся до скорости более 60 км/ч. ЯпонияВ Японии минимальный возраст для получения лицензии на право управления автомобилем составляет 18 лет. В 16 лет можно получить права на управление мотоциклом. Материал подготовлен на основе информации открытых источников

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2020

РИА Новости

internet-group@rian. ru

ru

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

https://cdnn21.img.ria.ru/images/07e4/0b/0c/1584269986_194:0:1971:1333_1920x0_80_0_0_ad2cb4ee27db633293b21ecc6920f5a1.jpgРИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

справки

Австралия

Минимальный возраст для вождения автомобиля в Австралии составляет 17 лет. Обучение вождению разрешается с 16 лет.

Аргентина

Минимальный возраст вождения в Аргентине – 18 лет. Чтобы получить водительские права в Аргентине, необходимо пройти курс теоретического и практического обучения безопасности дорожного движения, а также психофизический тест. Также для получения водительских прав человек должен уметь читать и писать на базовом испанском языке. После курса обучения для получения водительских прав необходимо сдать экзамены по теории и практике вождения.Бразилия

Согласно Бразильскому дорожному кодексу водительские права можно получить с 18 лет. В Сенате страны находится на рассмотрении законопроект, который вносит поправки в Кодекс дорожного движения Бразилии, разрешающий выдачу разрешения на управление транспортным средством лицам старше 16 лет.Великобритания

Первые временные водительские права на мопед, мотоцикл и автомобиль можно получить при достижении 15 лет и 9 месяцев. После этого необходимо сдать практический экзамен по вождению, при этом заявитель должен проживать в Англии, Уэльсе или Шотландии не менее 185 дней за последние 12 месяцев до дня его сдачи. Получить полное водительское удостоверение и начать водить машину можно при достижении возраста 17 лет.

Получить полное водительское удостоверение и начать водить машину можно при достижении возраста 17 лет.Германия

В Германии можно получить водительское удостоверение категории В (для управления автомобилем весом до 3500 килограмм) с 17 лет, но управлять им можно только в сопровождении уполномоченного лица, которое должно быть не моложе 30 лет и иметь водительские права не менее пяти лет.Водить автомобиль самостоятельно можно только с 18 лет.

Водительское удостоверение категории АМ (необходимо для езды на мотороллере, трицикле и квадроцикле) можно получить в 16 лет. Владельцы лицензии этой категории не могут превышать скорость 45 км/ч. Они имеют право на управление мотоциклом с объемом двигателя в 125 кубических сантиметров, также им разрешено передвигаться вместе с мотоциклетной коляской. Мощность двигателя может составлять 11 киловатт.

Для получения категории А2 (разрешает управлять мотоциклом с мощностью двигателя до 35 киловатт) нужно быть совершеннолетним.

Категория А позволяет управлять всеми мотоциклами. Водитель должен достичь возраста 21 года.

Для получения водительских прав на управление грузовиком или автобусом возраст должен быть более 21 года.Индия

В Индии возраст для получения водительских прав зависит от вида транспортного средства. Сначала необходимо сдать теоретический тест на знание правил дорожного движения, после чего выдается удостоверение ученика, которое является временной лицензией. После этого необходимо сдать практический экзамен по вождению. Для получения прав на вождение мотоциклов без редуктора с объемом двигателя до пятидесяти кубических сантиметров заявитель должен быть не моложе 16 лет и иметь документ, подтверждающий согласие родителя или опекуна. Для получения прав на вождение мотоцикла с коробкой передач или любых автомобилей, кандидат должен достичь возраста 18 лет. В некоторых штатах минимальный возраст составляет 20 лет.Канада

В Канаде лицензии на вождение автомобиля выдаются властями провинций. Возраст для получения лицензии зависит от провинции, заявители могут получить ее при достижении 16 лет (в штате Альберта – начиная с 14 лет), при наличии документа, подтверждающего согласие родителей. Процесс получения зависит от провинции и водительского опыта, как правило сдается письменный экзамен по правилам дорожного движения, а затем проводятся один или два экзамена по вождению. После этого заявителю выдается лицензия, которая позволяет водить автомобиль только в сопровождении опытного водителя и в определенное время суток. Для приобретения полной лицензии необходимо пройти несколько уровней обучения, сроки ее получения различаются в провинциях и могут составлять до трех лет.

Возраст для получения лицензии зависит от провинции, заявители могут получить ее при достижении 16 лет (в штате Альберта – начиная с 14 лет), при наличии документа, подтверждающего согласие родителей. Процесс получения зависит от провинции и водительского опыта, как правило сдается письменный экзамен по правилам дорожного движения, а затем проводятся один или два экзамена по вождению. После этого заявителю выдается лицензия, которая позволяет водить автомобиль только в сопровождении опытного водителя и в определенное время суток. Для приобретения полной лицензии необходимо пройти несколько уровней обучения, сроки ее получения различаются в провинциях и могут составлять до трех лет.Новая Зеландия

В Новой Зеландии можно получить первые «ученические» права в 16 лет.В машине начинающего водителя всегда должен находиться более опытный наставник, а на самом транспортном средстве должны быть нанесены опознавательные знаки, которые позволят выделить неопытного водителя на дороге. Начинающий водитель может перевозить пассажиров, но только с согласия опытного водителя, поскольку он будет нести ответственность за жизнь этих людей. Спустя шесть месяцев водитель-«ученик» может заменить свое удостоверение на «ограниченные» права. Они позволят подростку управлять машиной самостоятельно с пяти утра до 10 вечера. В остальное время вождение разрешено при наличии опытного наставника.Если молодой водитель едет без сопровождающего, он не сможет перевозить пассажиров, исключение делается для супругов, детей, родителей и некоторых других родственников.Россия

В настоящее время согласно пункту 2 статьи 26 Федерального закона «О безопасности дорожного движения» право на управление транспортными средствами категорий «А», «В», «С» (мотоциклы и автомобили) и подкатегорий «В1» (трициклы и квадрициклы), «С1» (автомобили с разрешенной максимальной массой до 7500 кг) предоставляется лицам, достигшим 18 лет; категории «M» (мопеды и легкие квадрициклы) и подкатегории «А1» (мотоциклы с объемом двигателя до 125 куб. см) – лицам, достигшим 16 лет.США

В США правила получения водительского удостоверения различаются в зависимости от штата.

В большинстве штатов граждане младше 18 лет должны сначала получить удостоверение ученика (минимальный возраст для получения удостоверения ученика – 14-16 лет).

В таких американских штатах как Аляска, Арканзас, Айова, Канзас, Северная и Южная Дакота водительское удостоверение можно получить с 14 лет. В штатах Монтана и Айдахо – в 14 с половиной лет, а в Мичигане – в 14 лет и 9 месяцев.

В полные 15 лет водительское удостоверение можно получить в таких штатах как Алабама, Колорадо, Флорида, Джорджия, Иллинойс, Индиана, Луизиана, Мэн, Миннесота, Миссисипи, Миссури, Небраска, Нью-Мексико, Северная Каролина, Орегон, Южная Каролина, Теннесси, Техас, Юта, Вермонт, Западная Вирджиния, Вайоминг.

В 15 с половиной лет водительское удостоверение можно получить в таких штатах как Аризона, Калифорния, Гавайи, Невада, Нью-Гемпшир, Огайо, Оклахома, Вирджиния.

За три месяца до 16-летия водительское удостоверение можно получить в штате Мэриленд.

Для водителей-подростков устанавливают ряд ограничений: количество часов, вождение в сопровождении взрослого, вождение в темное время суток, на количество несовершеннолетних пассажиров. В некоторых штатах водители-подростки могут ездить без присмотра в школу.

По прошествии определенного срока удостоверение ученика можно сменить на постоянное.Турция

В Турции водительское удостоверение на право пользования автомобилем выдается гражданину, достигшему 18 лет. В 16 лет можно получить водительское удостоверение на право управления мопедом и мотоциклом.Франция

Получить водительские права во Франции можно при достижении возраста 18 лет, начало обучения вождению возможно в возрасте 15 лет. Согласно законодательству Франции, находиться за рулем автомобиля можно без наличия водительских прав. Для этого используются специальные автомобили, не разгоняющиеся до скорости более 60 км/ч.Япония

В Японии минимальный возраст для получения лицензии на право управления автомобилем составляет 18 лет. В 16 лет можно получить права на управление мотоциклом.Материал подготовлен на основе информации открытых источников

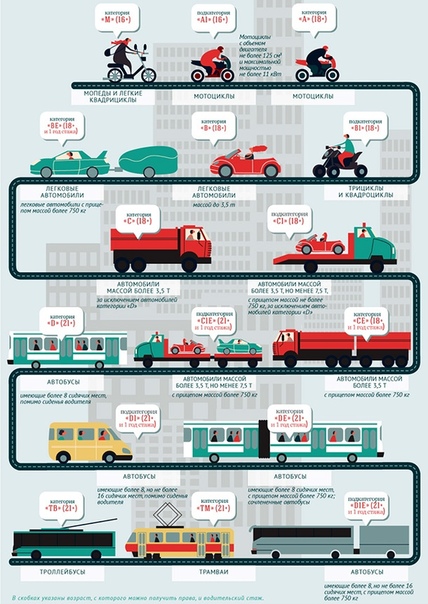

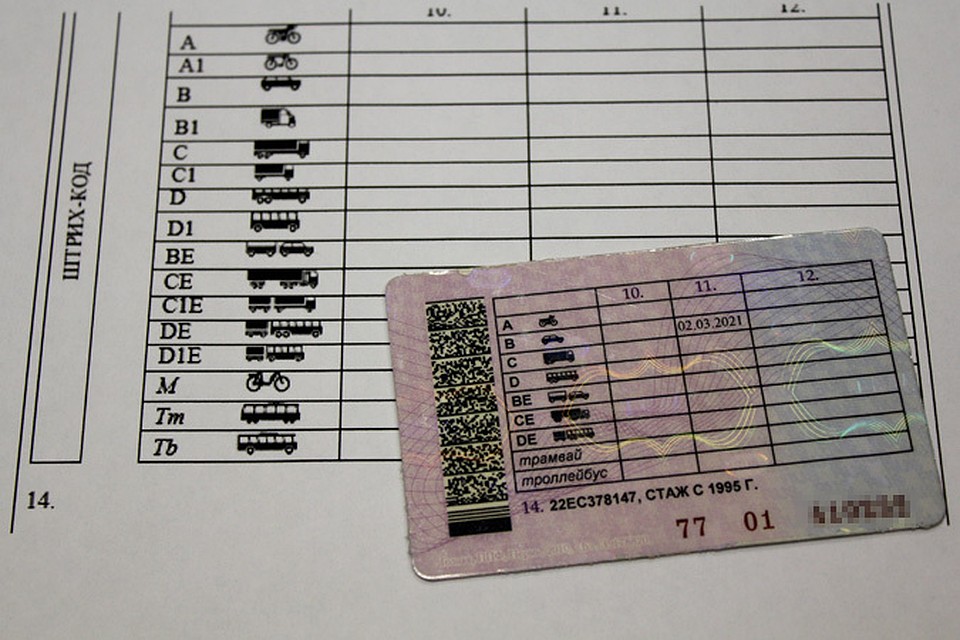

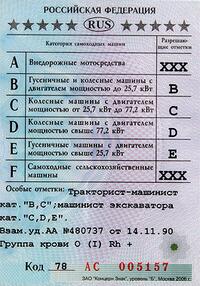

Категории водительских удостоверений | avtoorient.by

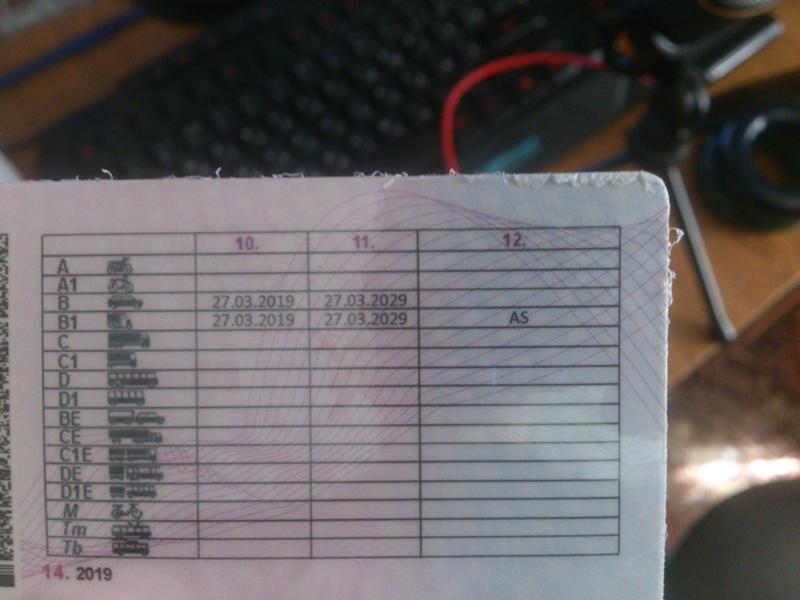

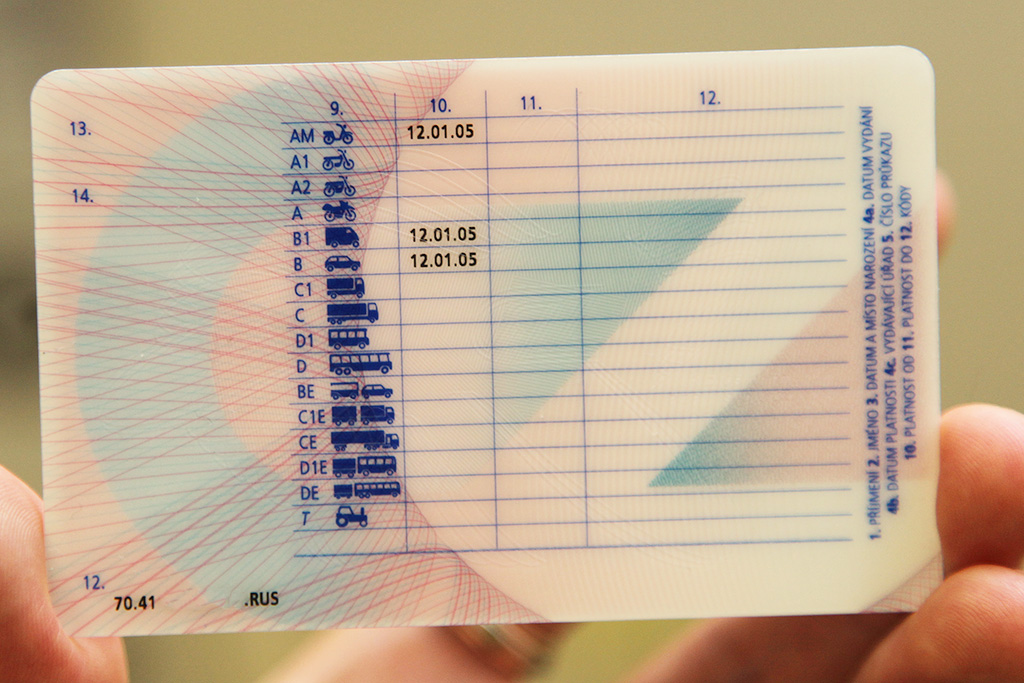

Автошкола маршруты ГАИ изучить помогла, необходимые знания и навыки преподаватели и инструкторы вам дали, и теперь вы водитель. Однако не следует забывать, что, согласно ПДД, вы имеете право управлять лишь тем транспортным средством, категория которого отмечена в удостоверении. Иначе будете наказаны штрафом. Поэтому важно знать, на какие категории следует отучиться для получения навыков и заветной корочки:

- А. Разрешает управление мотоциклами с колясками и без них, мотоблоками.

- А1. Позволяет управлять транспортом с малой мощностью и объемом двигателя не выше 125 см3 лицам с 16-летнего возраста.

- В. Выдается на право управления автомашинами с допустимой массой до 3,5 т, с легкими прицепами и мотоколясками.

- ВЕ. Позволяет управлять транспортом В-категории с тяжелыми прицепами.

- С. Позволяют управлять транспортными средствами с допустимой массой от 3,5 т без легких прицепов либо с ними.

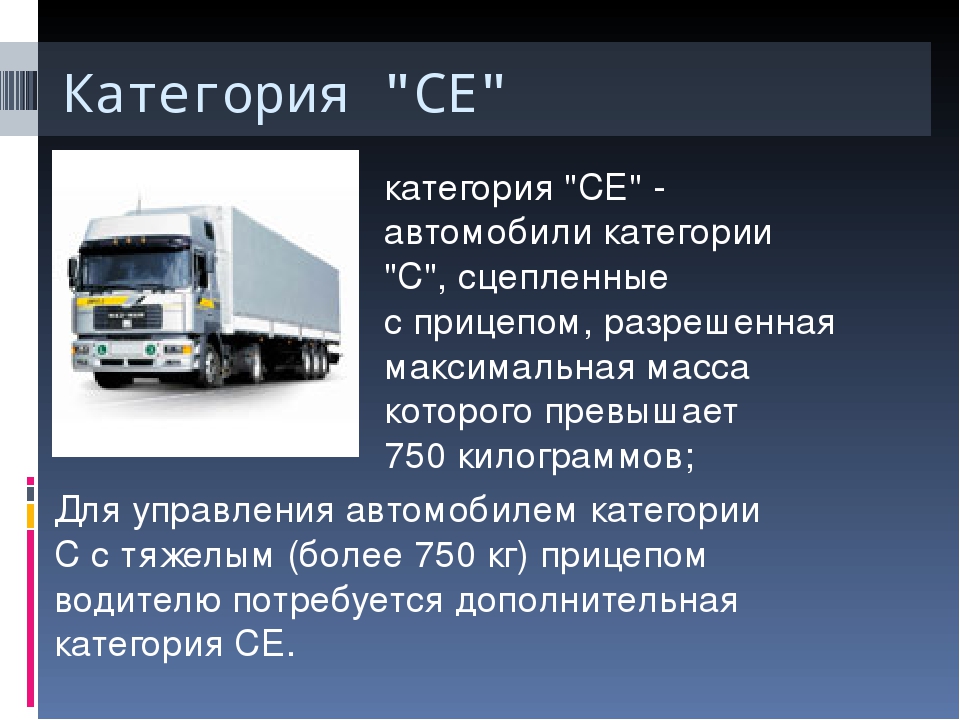

- СЕ. Можно управлять автомобилями С-категории с прицепами, вес которых выше 750 кг.

- С1. Разрешается управлять транспортом с допустимой массой от 3,5 до 7,5 т с прицепами и без них.

- С1Е. Позволяет управлять автомобильным транспортом С1-категории с тяжелыми прицепами, общий вес которых не превышает массу транспорта без нагрузки.

- D. Разрешает управлять автобусами с легкими прицепами либо без них. Исключение составляют сочлененные автобусы.

- DE. Разрешает управлять сочлененными автобусами и буксировку тяжелых прицепов.

- D1. Позволяет управлять малыми автобусами до16 мест и с легким прицепом до 750 кг.

- D1E. Разрешает управлять малыми автобусами с прицепами свыше 750 кг.

- М. Разрешает вождение мопедов.

- Tb. Разрешает управлять троллейбусами.

- Tm. Позволяет управлять трамваями.

Вопрос об открытии в водительском удостоверении новой категории решается легко: следует пройти обучение, после чего сдать экзамен. Сегодня каждая автошкола акции предлагает на обучение, предоставляя выгодные условия по оплате и форме занятий.

Узнайте, какие типы предметов контролируются — Исследование

Технологии двойного использования

Контролируемые технологии, наиболее часто встречающиеся на территории кампуса, являются технологиями «двойного назначения», подпадающими под действие Правил экспортного контроля (EAR). Это предметы или технологии, которые могут использоваться как в гражданских, так и в военных целях (военное использование может быть неочевидным). Товары двойного назначения можно найти в Контрольном списке торговли (CCL). Каждой категории в CCL присваивается классификационный номер экспортного контроля (ECCN).

Список контроля за торговлей — Категории предметов двойного назначения (EAR)

• Ядерные материалы, установки и прочее категории 0

• Материалы, химические вещества, микроорганизмы и токсины категории 1

• Обработка материалов категории 2

• Электроника категории 3

• Компьютеры категории 4

• Категория 5, часть 1: телекоммуникации. Часть 2: информационная безопасность

• Категория 6, лазеры и датчики

• Категория 7, навигация и авионика,

• Категория 8, морские суда

• Двигательные установки, космические аппараты и связанные с ними категории 9

Каждая категория CCL подразделяется на пять (5) групп: (A) оборудование, узлы и компоненты; (B) испытательное, инспекционное и производственное оборудование; (C) Материалы; (D) Программное обеспечение; и (E) Технология.

Военные технологии

Военные технологии регулируются Правилами международной торговли оружием (ITAR) и внесены в Список боеприпасов США (USML).

Список боеприпасов США (ITAR)

- Категория I. Огнестрельное, штурмовое оружие ближнего боя и боевые дробовики

- Категория II — Пушки и вооружение

- Категория III-Боеприпасы / боеприпасы

- Категория IV — Ракеты-носители, управляемые и баллистические ракеты, ракеты, торпеды, бомбы и мины

- Категория V — Взрывчатые вещества и энергетические материалы, ракетное топливо, зажигательные агенты и компоненты

- Категория VI — Боевые надводные суда и специальная военно-морская техника

- Категория VII — Наземные машины

- Категория VIII — Воздушные суда и связанные с ними статьи

- Категория IX — Военное оборудование для обучения и обучения

- Оборудование и укрытия для защиты персонала категории X

- Категория XI — Военная электроника

- Категория XII-Управление огнем, дальномер, оптическое оборудование, оборудование наведения и управления

- Категория XIII-Материалы и прочие изделия

- Категория XIV — Токсикологические агенты, включая химические и биологические агенты, сопутствующее оборудование

- Категория XV-Системы космических аппаратов и связанное с ними оборудование

- Категория XVI — Предметы, связанные с разработкой и испытанием ядерного оружия

- Категория XVII — засекреченные изделия, технические данные и услуги защиты, не пронумерованные иным образом

- Энергетическое оружие категории XVIII

- Категория XIX — Газотурбинные двигатели и связанное с ними оборудование

- Погружные суда категории XX и сопутствующие товары

- Категория XXI — Статьи, технические данные и услуги защиты, не пронумерованные иным образом

Следователи должны знать, что оборудование и технологии, разработанные для военного использования, контролируемые ITAR, потребуют лицензии на экспорт или доступ иностранного государства , даже если они используются в невоенных целях в Соединенном Королевстве.С. лаборатория . Например, контролируемое ИТАР оборудование ночного видения, используемое на территории кампуса для визуализации клеток в инфракрасном свете для биомедицинских исследований, потребует лицензии от Государственного департамента для доступа иностранных граждан (включая студентов и докторантов).

Для получения помощи в определении того, находится ли ваша технология под контролем EAR или ITAR, свяжитесь с менеджером по экспортному контролю по адресу [email protected]. Если у вас есть зарубежное сотрудничество или вы хотели бы привлечь иностранных граждан к проектам с контролируемыми технологиями, вам может потребоваться получить лицензию до начала работы.

Важное примечание о биологических и химических агентах

В отличие от EAR, в котором содержится конкретный список контролируемых биологических объектов, контролируемые ITAR биологические и химические агенты в более широком смысле определяются как «вещества, способные вызывать гибель людей или скота, приводить к ухудшению качества оборудования или повреждать посевы и которые были модифицированы для конкретная цель увеличения таких эффектов ». Медицинские методы восстановления, вакцины, антитоксины, антитела, средства диагностики, программное обеспечение и технические данные, относящиеся к таким агентам, также могут контролироваться.Если вы работаете с агентами, которые соответствуют этому определению, свяжитесь с менеджером по экспортному контролю по адресу [email protected].

Конфиденциальность — Контроль — Apple

Узнайте о настройках и контроле конфиденциальности.

Настройки были тщательно разработаны, чтобы вы могли контролировать свои данные. Вы можете настроить, какая информация будет отправлена, где вы будете делиться ею и когда будет создаваться резервная копия. А начиная с iOS 14.5 и iPadOS 14.5 вы больше контролируете, как приложения используют ваши личные данные для отслеживания вас.

Просмотреть день из жизни ваших данных (PDF)Конфиденциальность Этикетки питания

На страницах продуктовв App Store есть раздел, в котором на простой, легко читаемой этикетке представлены отчеты разработчиков о некоторых из их методов обеспечения конфиденциальности. Это показывает, как разработчики собирают и используют ваши данные, включая такую информацию, как ваше местоположение, историю просмотров и контакты. Это часть текущей работы по повышению прозрачности и контроля над вашими данными, и Apple продолжит обновлять эту функцию и работать с разработчиками, чтобы пользователи могли делать осознанный выбор.

Узнать больше о Privacy Nutrition Labels Посмотрите, как приложения от Apple обрабатывают ваши данныеПрозрачность отслеживания приложений

Ваши устройства несут в себе историю вашей жизни. Мы считаем, что у вас должен быть выбор, как приложения отслеживать и передавать ваши данные другим компаниям для рекламы или брокерам данных.

Начиная с iOS 14.5 и iPadOS 14.5, приложения должны запрашивать ваше разрешение, когда они хотят отслеживать вас в приложениях и на веб-сайтах, принадлежащих другим компаниям.Вы сможете изменить свои предпочтения для любого приложения или запретить приложениям запрашивать разрешение полностью в настройках.

Скоро в продаже

Отчет о конфиденциальности приложения

Вы можете сразу увидеть, чем занимались ваши приложения, включив отчет о конфиденциальности приложений. Раздел в Настройках показывает, как часто вы просматривали ваше местоположение, фотографии, камеру, микрофон и контакты в течение последних семи дней. Он также показывает, с какими доменами связались приложения.Вместе с Privacy Nutrition Labels эта функция даст вам более полное представление о том, как приложения, которые вы используете, относятся к вашей конфиденциальности.

Картон прозрачность

iOS и iPadOS уведомляют вас, когда приложение копирует контент с монтажного стола, чтобы вы знали об активности. Разработчики могут разрешить вам вставлять контент из другого приложения, не имея доступа к тому, что вы скопировали, пока вы этого не захотите.

Сторонние приложения и разрешения

Apple обеспечивает прозрачность и контроль над данными, которыми вы делитесь с приложениями.Приложения могут запрашивать доступ к таким вещам, как ваше местоположение, контакты, календари или фотографии. Когда стороннее приложение впервые захочет использовать эти данные, вы получите уведомление с объяснением, чтобы вы могли принять обоснованное решение о предоставлении разрешения. Даже если вы предоставите доступ один раз, вы всегда сможете изменить его позже в настройках. iOS и iPadOS требуют, чтобы разработчики получали ваше разрешение, прежде чем отслеживать вас или ваше устройство в приложениях и на веб-сайтах, принадлежащих другим компаниям, для таргетинга рекламы, для целей измерения рекламы или для передачи ваших данных брокерам данных.

Ни одно приложение не может получить доступ к микрофону или камере без вашего разрешения. В iOS 14 и iPadOS 14 или новее, когда приложение использует микрофон или камеру, ваше устройство отображает индикатор, чтобы вы знали, что они используются — вне зависимости от того, находитесь ли вы в приложении, в другом приложении или на главном экране. Центр управления показывает, когда приложение недавно использовало микрофон или камеру. В iOS и iPadOS доступ к камере отключен для приложения, когда оно работает в фоновом режиме.

Иногда приложениям необходимо знать, какие еще устройства находятся в вашей локальной сети, например, когда вы пытаетесь подключиться к смарт-телевизору или принтеру.Начиная с iOS 14 и iPadOS 14, приложения должны запрашивать ваше разрешение перед сканированием вашей локальной сети.

iOS и iPadOS также сообщают вам, когда приложение обращается к вашему буферу обмена, чтобы вы могли подтвердить, что оно получает доступ только к тем элементам, которые вы ожидаете.

Данные и информация о конфиденциальности

Экраны данных и информации о конфиденциальности позволяют легко понять, как Apple будет использовать вашу личную информацию, прежде чем вы войдете в систему или начнете использовать новые функции.Когда вы видите значок «Данные и конфиденциальность», вы найдете полезную информацию о том, какие личные данные могут быть переданы и как они будут использоваться для улучшения вашего опыта.

Данные о местонахождении

Иногда вашему устройству полезно знать ваше местоположение, например, когда вы назначаете встречи в Календаре или прокладываете маршрут. Службы геолокации на вашем устройстве используют комбинацию GPS, Bluetooth и краудсорсинговых точек доступа Wi-Fi и вышек мобильной связи, чтобы определить, где вы находитесь.Apple дает вам контроль над сбором и использованием этих данных о местоположении на всех ваших устройствах. Начиная с iOS 14, iPadOS 14 и watchOS 7, вы можете выбрать, будут ли приложения иметь доступ к вашему приблизительному местоположению — площади около 10 квадратных миль — а не к вашему точному местоположению. Службы геолокации не включены по умолчанию. Вы можете включить его при первой настройке устройства, и вы всегда можете выключить его, если передумаете.

Просмотреть информационный документ о конфиденциальности служб геолокации (PDF)Страница данных и конфиденциальности

Чтобы предоставить вам больший контроль над своей личной информацией, мы предоставляем набор специальных инструментов управления конфиденциальностью на вашей странице «Данные и конфиденциальность».Эти инструменты дают вам возможность получить копию ваших данных, запросить исправление ваших данных, деактивировать вашу учетную запись или удалить ее.

Узнайте больше о том, как взять под контроль свои данные Посетите свою страницу данных и конфиденциальностиАналитика

Если вы выберете эту опцию, ваши устройства iOS и iPadOS смогут собирать аналитические данные о вашем устройстве и любых сопряженных часах Apple Watch и отправлять их в Apple для анализа. Этот анализ помогает Apple улучшать продукты и уменьшать такие проблемы, как сбои приложений.Собранная информация не идентифицирует вас лично и может быть отправлена в Apple только с вашего явного согласия. Аналитика может включать сведения о технических характеристиках оборудования и операционной системы, статистику производительности и данные о том, как вы используете свои устройства и приложения. При сборе личные данные либо вообще не регистрируются, либо удаляются из отчетов перед отправкой в Apple, либо защищаются такими методами, как дифференциальная конфиденциальность.

Информация, которую мы собираем с помощью дифференциальной конфиденциальности, помогает нам улучшать наши услуги без ущерба для личной конфиденциальности.Например, эта технология улучшает предложения QuickType и эмодзи, а также подсказки поиска в заметках.

Мы определяем часто используемые типы данных в приложении Health и веб-доменах Safari, которые вызывают проблемы с производительностью. Эта информация позволяет нам работать с разработчиками, чтобы улучшить ваш опыт, не раскрывая ничего о вашем индивидуальном поведении.

Если вы даете явное согласие на совместное использование iCloud Analytics, Apple может улучшить Siri и другие интеллектуальные функции, проанализировав, как вы используете данные iCloud из своей учетной записи, например, текстовые фрагменты из сообщений электронной почты.Анализ происходит только после того, как данные прошли методы повышения конфиденциальности, такие как дифференциальная конфиденциальность, чтобы их нельзя было связать с вами или вашей учетной записью.

Реклама

Apple стремится предоставлять рекламу таким образом, чтобы уважать вашу конфиденциальность. Рекламы Apple могут появляться в App Store, Apple News и Stocks. Рекламная платформа Apple не отслеживает вас, не покупает и не передает вашу личную информацию другим компаниям.Ваши транзакции Apple Pay, данные приложения Health и данные приложения HomeKit не используются рекламной платформой Apple для показа рекламы. Ваша история поиска и загрузки в App Store может быть использована для показа вам релевантной рекламы. В приложениях Apple News и Stocks реклама показывается частично на основе того, что вы читаете или читаете. Сюда входят темы и категории историй, которые вы читаете, и публикации, на которые вы подписаны, на которые вы подписаны или из которых разрешены уведомления. Истории, которые вы читаете, не используются для показа вам целевой рекламы за пределами этих приложений.Вы можете просмотреть информацию, которую Apple использует для показа вам релевантной рекламы, в настройках. Вы также можете отключить персонализированную рекламу в любое время в настройках, чтобы больше не получать таргетированную рекламу в App Store, Apple News и Stocks. Отключение персонализированной рекламы ограничит возможность Apple показывать вам релевантную рекламу, но не может уменьшить количество получаемой рекламы. На рекламной платформе Apple не показывается реклама детям младше 13 лет и управляемым идентификаторам Apple ID. Кроме того, у Apple есть строгие правила для приложений в категории Kids в App Store, в том числе запрещающие приложениям в этой категории включать стороннюю аналитику или стороннюю рекламу.

Иерархия элементов управления | NIOSH

Обзор

Контроль воздействия профессиональных опасностей — основной метод защиты рабочих. Традиционно иерархия средств контроля использовалась как средство определения того, как реализовать осуществимые и эффективные решения контроля.

Одно представление этой иерархии выглядит следующим образом:

Идея, лежащая в основе этой иерархии, заключается в том, что методы управления в верхней части рисунка потенциально более эффективны и защитны, чем методы в нижней части.Следование этой иерархии обычно ведет к внедрению более безопасных систем, в которых риск заболевания или травмы существенно снижен.

NIOSH возглавляет национальную инициативу под названием «Профилактика через дизайн» (PtD), направленную на предотвращение или сокращение производственных травм, заболеваний и смертельных исходов за счет включения мер профилактики во все проекты, влияющие на рабочих. Иерархия элементов управления — это стратегия PtD. Чтобы узнать больше, посетите веб-сайт PtD.

Устранение и замена

Устранение и замена, будучи наиболее эффективными в снижении опасностей, также, как правило, являются наиболее сложными для реализации в существующем процессе.Если процесс все еще находится на стадии проектирования или разработки, устранение и замена опасностей могут быть недорогими и простыми в реализации. Для существующего процесса могут потребоваться серьезные изменения в оборудовании и процедурах для устранения или замены опасности.

Средства инженерного контроля

Технические средства контроля предпочтительнее административных и индивидуальных средств защиты (СИЗ) для контроля существующего воздействия на рабочих на рабочем месте, поскольку они предназначены для устранения опасности в источнике до того, как она вступит в контакт с рабочим.Хорошо спроектированные технические средства управления могут быть очень эффективными в защите рабочих и обычно не зависят от взаимодействия рабочих для обеспечения такого высокого уровня защиты. Первоначальная стоимость инженерного контроля может быть выше, чем стоимость административного контроля или СИЗ, но в долгосрочной перспективе эксплуатационные расходы часто ниже, а в некоторых случаях могут обеспечить экономию затрат в других областях процесса.

Для получения описаний технологий инженерного контроля, исследованных NIOSH, а также информации о деталях контроля и их эффективности, посетите нашу базу данных инженерного контроля.Технические средства контроля, содержащиеся в базе данных, полезны для пользователей, которым нужны контрольные решения для уменьшения или устранения воздействия на рабочих.

Административный контроль и СИЗ

Административный контроль и СИЗ часто используются с существующими процессами, где риски не очень хорошо контролируются. Административный контроль и программы СИЗ могут быть относительно недорогими в создании, но в долгосрочной перспективе могут оказаться очень дорогостоящими для поддержания. Эти методы защиты рабочих также оказались менее эффективными, чем другие меры, и требуют значительных усилий со стороны пострадавших рабочих.

Закон о контролируемых веществах

Закон о контролируемых веществах (CSA) помещает все вещества, которые каким-либо образом регулировались существующим федеральным законом, в один из пяти списков. Это размещение основано на медицинском использовании вещества, возможности злоупотребления и безопасности или зависимости. Дополнительную информацию можно найти в Разделе 21 Закона США о контролируемых веществах (USC).

Список контролируемых веществ в алфавитном порядке

КОНТРОЛЬ НАРКОТИКОВ ИЛИ ДРУГИХ ВЕЩЕСТВ ПО ФОРМАЛЬНОМУ РАСПИСАНИЮ

CSA также предоставляет механизм для веществ, которые должны контролироваться (добавляться в расписания или перемещаться между ними) или отменяться (сниматься с контроля).Порядок этих действий описан в статье 201 Закона (21U.S.C. §811).

Действия по добавлению, удалению или изменению списка лекарств или других веществ могут быть инициированы Управлением по борьбе с наркотиками (DEA), Министерством здравоохранения и социальных служб (HHS) или по ходатайству любой заинтересованной стороны, включая:

- Производитель препарата

- Медицинское общество или ассоциация

- Аптечное объединение

- Группа общественных интересов, связанная со злоупотреблением наркотиками

- Государственное или местное государственное учреждение

- Физическое лицо-гражданин

При определении того, в какой график следует поместить лекарство или другое вещество, или следует ли отменить контроль или изменить график приема вещества, необходимо учитывать определенные факторы.Эти факторы перечислены в Разделе 201 (c), [21 U.S.C. § 811 (c)] CSA следующим образом:

(1) Фактический или относительный потенциал злоупотребления.

(2) Научные доказательства его фармакологического эффекта, если таковые известны.

(3) Состояние современных научных знаний о лекарстве или другом веществе.

(4) Его история и текущая картина злоупотреблений.

(5) Масштабы, продолжительность и значимость злоупотреблений.

(6) Какой риск для здоровья населения существует?

(7) Его психическая или физиологическая зависимость.

(8) Является ли вещество непосредственным прекурсором вещества, уже контролируемого в соответствии с данным подразделом.

Дополнительная информация о процессе планирования лекарств

Часто задаваемые вопросы об управлении идентификацией и доступом (IAM) AWS

Общие

Вопрос: Что такое AWS Identity and Access Management (IAM)?Вы можете использовать IAM для безопасного управления индивидуальным и групповым доступом к вашим ресурсам AWS. Вы можете создавать идентификаторы пользователей («пользователи IAM») и управлять ими, а также предоставлять разрешения для этих пользователей IAM на доступ к вашим ресурсам.Вы также можете предоставить разрешения пользователям за пределами AWS ( федеративные пользователи).

Q: Как начать работу с IAM?

Чтобы начать использовать IAM, необходимо подписаться хотя бы на один из сервисов AWS, интегрированных с IAM. Затем вы можете создавать и управлять пользователями, группами и разрешения через IAM API, AWS CLI или Консоль IAM, которая предоставляет вам веб-интерфейс с функцией «укажи и щелкни». Вы также можете использовать визуальный редактор для создания политик.

Q: Какие проблемы решает IAM?

IAM упрощает предоставление нескольким пользователям безопасного доступа к вашим ресурсам AWS. IAM позволяет:

- Управление пользователями IAM и их доступом: вы можете создавать пользователей в системе управления идентификацией AWS, назначать пользователям индивидуальные учетные данные безопасности (например, ключи доступа, пароли, устройства многофакторной аутентификации) или запрашивать временные учетные данные безопасности, чтобы предоставить пользователям доступ к AWS. услуги и ресурсы.Вы можете указать разрешения, чтобы контролировать, какие операции может выполнять пользователь.

- Управление доступом для федеративных пользователей: вы можете запросить учетные данные безопасности с настраиваемым сроком действия для пользователей, которыми вы управляете в своем корпоративном каталоге, что позволит вам предоставить своим сотрудникам и приложениям безопасный доступ к ресурсам в вашей учетной записи AWS, не создавая для них учетную запись пользователя IAM. Вы указываете разрешения для этих учетных данных безопасности, чтобы контролировать, какие операции может выполнять пользователь.

Q: Кто может использовать IAM?

Любой клиент AWS может использовать IAM. Услуга предоставляется без дополнительной оплаты. С вас будет взиматься плата только за использование другими сервисами AWS вашими пользователями.

Q: Что такое пользователь?

Пользователь — это уникальный идентификатор, распознаваемый сервисами и приложениями AWS. Подобно пользователю, входящему в систему в операционной системе, такой как Windows или UNIX, пользователь имеет уникальное имя и может идентифицировать себя, используя знакомые учетные данные безопасности, такие как пароль или ключ доступа.Пользователь может быть физическим лицом, системой или приложением, которым требуется доступ к сервисам AWS. IAM поддерживает пользователей (называемых «пользователями IAM»), управляемых в системе управления идентификацией AWS, а также позволяет вам предоставлять доступ к ресурсам AWS для пользователей, управляемых вне AWS в вашем корпоративном каталоге (называемых «федеративными пользователями»).

Q: Что может делать пользователь?

Пользователь может размещать запросы к веб-службам, таким как Amazon S3 и Amazon EC2.Возможность доступа пользователя к API веб-сервисов находится под контролем и ответственностью той учетной записи AWS, для которой он определен. Вы можете разрешить пользователю доступ к любым или всем сервисам AWS, которые были интегрированы с IAM и на которые подписан аккаунт AWS. Если это разрешено, пользователь имеет доступ ко всем ресурсам в учетной записи AWS. Кроме того, если учетная запись AWS имеет доступ к ресурсам из другой учетной записи AWS, ее пользователи могут иметь доступ к данным из этих учетных записей AWS.Любые ресурсы AWS, созданные пользователем, контролируются и оплачиваются его учетной записью AWS. Пользователь не может самостоятельно подписаться на сервисы AWS или управлять ресурсами.

Вопрос: Как пользователи вызывают сервисы AWS?

Пользователи могут отправлять запросы к сервисам AWS, используя учетные данные безопасности. Явные разрешения определяют возможность пользователя вызывать сервисы AWS. По умолчанию у пользователей нет возможности вызывать сервисные API от имени учетной записи.

Управление пользователями IAM

Q: Как управляются пользователи IAM?

IAM поддерживает несколько методов для:

- Создание пользователей IAM и управление ими.

- Создание и управление группами IAM.

- Управлять учетными данными пользователей.

- Создание политик и управление ими для предоставления доступа к сервисам и ресурсам AWS.

Вы можете создавать пользователей, группы и политики и управлять ими с помощью API-интерфейсов IAM, интерфейса командной строки AWS или консоли IAM.Вы также можете использовать визуальный редактор и симулятор политик IAM для создания и тестирования политик.

Q: Что такое группа?

Группа — это совокупность пользователей IAM. Управляйте членством в группе в виде простого списка:

- Добавление пользователей в группу или удаление их из группы.

- Пользователь может принадлежать к нескольким группам.

- Группы не могут принадлежать другим группам.

- Группам могут быть предоставлены разрешения с помощью политик управления доступом.Это упрощает управление разрешениями для группы пользователей вместо того, чтобы управлять разрешениями для каждого отдельного пользователя.

- Группы не имеют учетных данных и не могут напрямую обращаться к веб-службам; они существуют исключительно для того, чтобы упростить управление разрешениями пользователей. Подробнее см. Работа с группами и пользователями.

Q: Какие учетные данные безопасности могут иметь пользователи IAM?

Пользователи IAM могут иметь любую комбинацию учетных данных, которые поддерживает AWS, например ключ доступа AWS, сертификат X.509, ключ SSH, пароль для входа в веб-приложение или устройство MFA. Это позволяет пользователям взаимодействовать с AWS любым удобным для них способом. У сотрудника может быть как ключ доступа к AWS, так и пароль; программная система может иметь только ключ доступа к AWS для выполнения программных вызовов; Пользователи IAM могут иметь закрытый SSH-ключ для доступа к репозиториям AWS CodeCommit; а внешний подрядчик может иметь только сертификат X.509 для использования интерфейса командной строки EC2. Дополнительные сведения см. В разделе «Временные учетные данные безопасности» в документации IAM.

Вопрос: Какие сервисы AWS поддерживают пользователей IAM?

Полный список сервисов AWS, поддерживающих пользователей IAM, можно найти в разделе «Сервисы AWS, которые работают с IAM» документации IAM. AWS планирует со временем добавить поддержку других сервисов.

Q: Могу ли я включить или отключить доступ пользователей?

Да. Вы можете включать и отключать ключи доступа пользователя IAM с помощью API-интерфейсов IAM, интерфейса командной строки AWS или консоли IAM. Если вы отключите ключи доступа, пользователь не сможет программно получить доступ к сервисам AWS.

Вопрос: Кто может управлять пользователями учетной записи AWS?

Владелец учетной записи AWS может управлять пользователями, группами, учетными данными безопасности и разрешениями. Кроме того, вы можете предоставить разрешения отдельным пользователям на выполнение вызовов API-интерфейсов IAM для управления другими пользователями. Например, пользователь-администратор может быть создан для управления пользователями в корпорации — рекомендуемая практика. Когда вы предоставляете пользователю разрешение на управление другими пользователями, они могут делать это через IAM API, AWS CLI или консоль IAM.

Q: Могу ли я структурировать коллекцию пользователей иерархически, например, в LDAP?

Да. Вы можете упорядочивать пользователей и группы по путям, аналогично путям к объектам в Amazon S3, например / mycompany / Division / project / joe.

Q: Могу ли я определять пользователей по регионам?

Не изначально. Пользователи — это глобальные сущности, такие как аккаунт AWS сегодня. При определении полномочий пользователя указывать регион не требуется. Пользователи могут использовать сервисы AWS в любом географическом регионе.

В. Как настраиваются устройства MFA для пользователей IAM?

Вы (владелец учетной записи AWS) можете заказать несколько устройств MFA. Затем вы можете назначить эти устройства отдельным пользователям IAM с помощью API-интерфейсов IAM, интерфейса командной строки AWS или консоли IAM.

Q: Какая ротация ключей поддерживается для пользователей IAM?

Ключи доступа пользователей и сертификаты X.509 можно менять так же, как и для идентификаторов корневого доступа учетной записи AWS. Вы можете программно управлять ключами доступа пользователя и сертификатами X.509 через IAM API, AWS CLI или консоль IAM.

В. Могут ли пользователи IAM иметь индивидуальные ключи SSH EC2?

Нет в первоначальном выпуске. IAM не влияет на ключи SSH EC2 или сертификаты RDP Windows. Это означает, что, хотя у каждого пользователя есть отдельные учетные данные для доступа к API веб-сервисов, они должны использовать ключи SSH, общие для учетной записи AWS, под которой были определены пользователи.

Q: Где я могу использовать свои SSH-ключи?

В настоящее время пользователи IAM могут использовать свои ключи SSH только с AWS CodeCommit для доступа к своим репозиториям.

Q: Должны ли имена пользователей IAM быть адресами электронной почты?

Нет, но могут быть. Имена пользователей — это просто строки ASCII, уникальные для данной учетной записи AWS. Вы можете назначать имена, используя любое выбранное вами соглашение об именах, включая адреса электронной почты.

Q: Какие наборы символов я могу использовать для имен пользователей IAM?

Для объектов IAM можно использовать только символы ASCII.

Q: Поддерживаются ли атрибуты пользователя, отличные от имени пользователя?

Не сейчас.

Q: Как устанавливаются пароли пользователей?

Вы можете установить начальный пароль для пользователя IAM с помощью консоли IAM, интерфейса командной строки AWS или API-интерфейсов IAM. Пароли пользователей никогда не отображаются в виде открытого текста после первоначальной подготовки и никогда не отображаются и не возвращаются через вызов API. Пользователи IAM могут управлять своими паролями на странице My Password в консоли IAM. Пользователи получают доступ к этой странице, выбирая параметр Security Credentials из раскрывающегося списка в правом верхнем углу Консоли управления AWS.

Q: Могу ли я определить политику паролей для паролей моих пользователей?

Да, вы можете установить надежные пароли, указав минимальную длину или хотя бы одно число. Вы также можете принудительно установить автоматическое истечение срока действия пароля, предотвратить повторное использование старых паролей и потребовать сброса пароля при следующем входе в AWS. Дополнительные сведения см. В разделе «Установка пароля политики учетной записи для пользователей IAM».

В. Могу ли я установить квоты использования для пользователей IAM?